Ottieni visibilità unificata del rischio nel cloud e sicurezza dell'SDLC

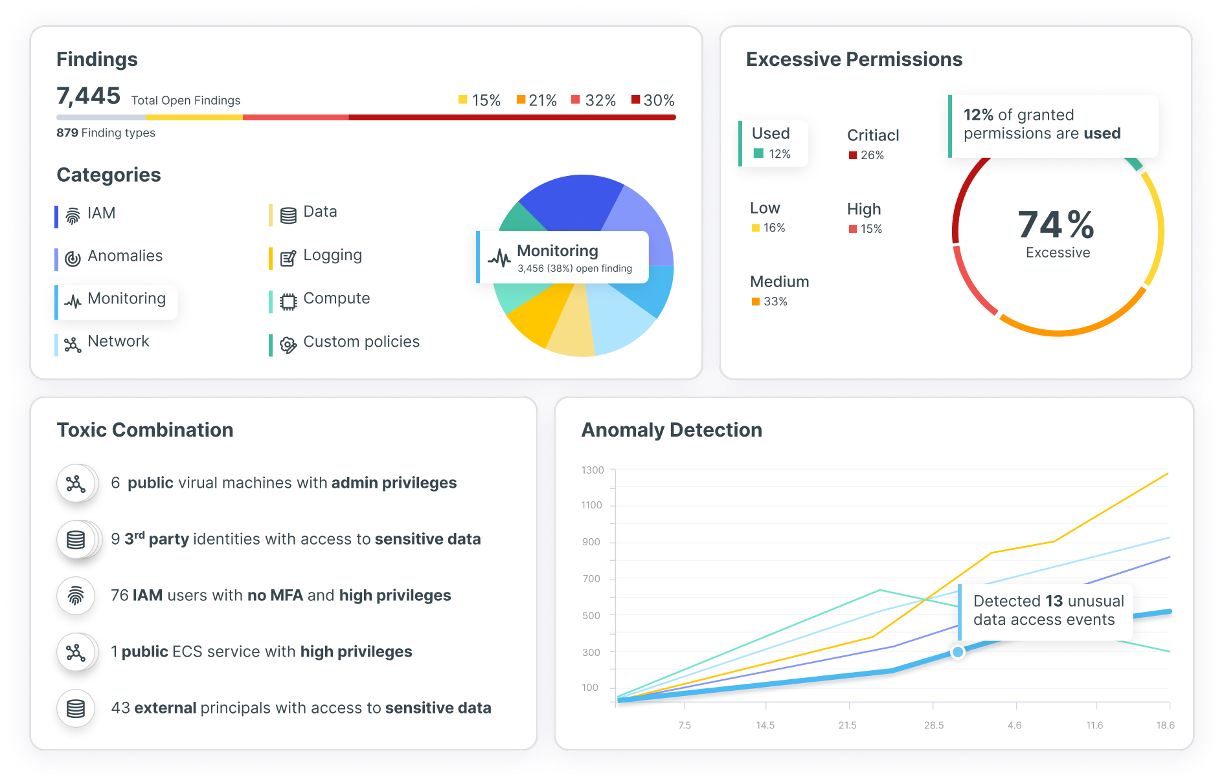

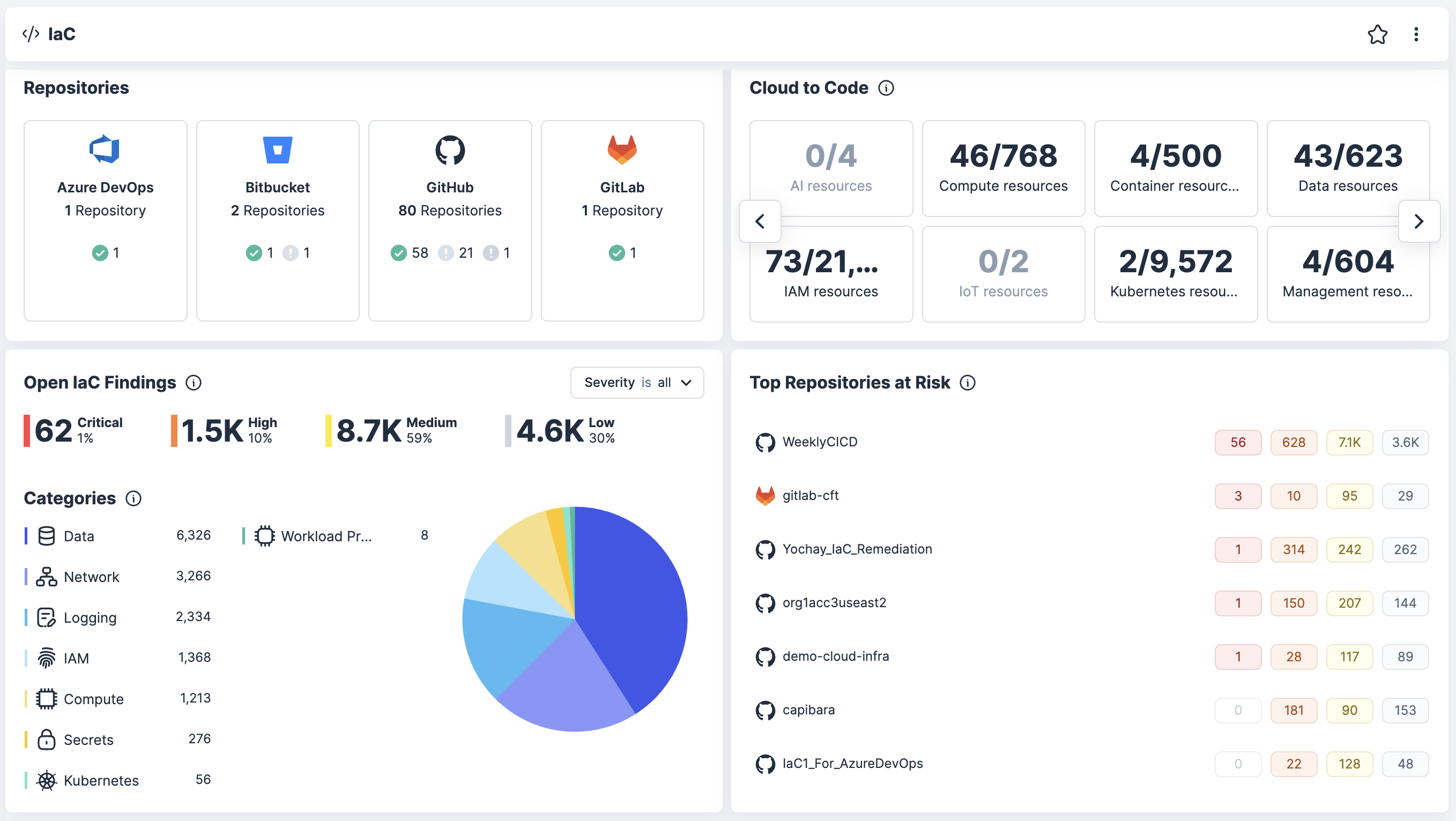

Le configurazioni errate e la dispersione delle identità nella superficie di attacco del cloud in espansione aumentano il rischio e sommergono i team di avvisi. Elimina i falsi allarmi e previeni i problemi prima che raggiungano la produzione. Esegui lo "shift left" con modelli di scansione IaC come Terraform, CloudFormation e ARM. Basato su Tenable One, ti consente di collegare il codice al contesto di runtime per individuare e correggere i problemi di sicurezza prima della distribuzione, ridurre le rielaborazioni e fornire più rapidamente un'infrastruttura cloud sicura.

Proteggi completamente i flussi di lavoro dallo sviluppo alla produzione

Ottieni la sicurezza completa del cloud nei team DevOps, SecOps e di rilevamento e risposta

Tracciabilità continua dall'SDLC alla produzione

Accelerazione della correzione attraverso l'attribuzione della proprietà

Applicazione di policy che tengano conto delle deviazioni

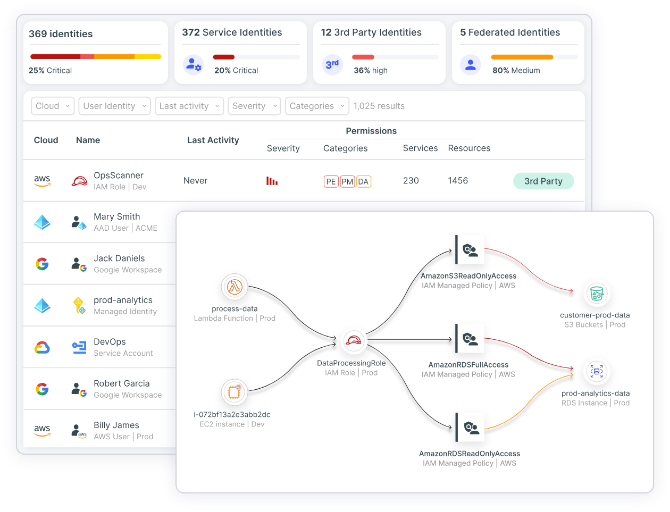

Mappatura delle identità e dei diritti ricca di contesto

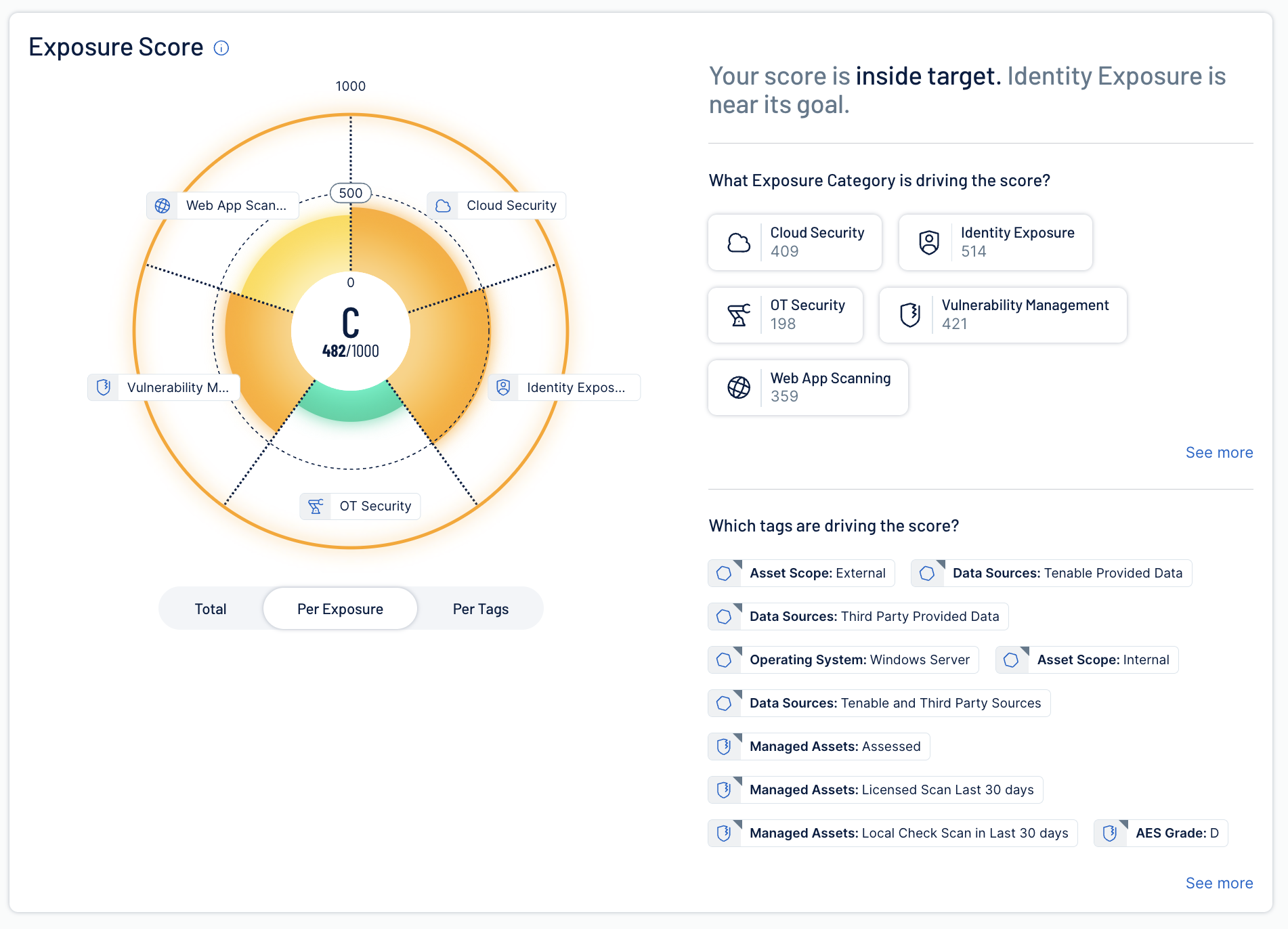

Grafico di esposizione unificato per il cloud e l'IT

Sicurezza del cloud per l'intero ciclo di vita

Tenable Cloud Security collega in controlli di compilazione con la protezione del runtime per permettere di rilevare prima le configurazioni errate e ridurre al minimo il rischio continuo.

Ottieni tracciabilità continua dall'SDLC alla produzione

Metti in correlazione vulnerabilità, configurazioni errate e rischi legati all'identità per identificare combinazioni dannose e percorsi di attacco nel codice, nella compilazione, nella distribuzione, nella configurazione e nel runtime.

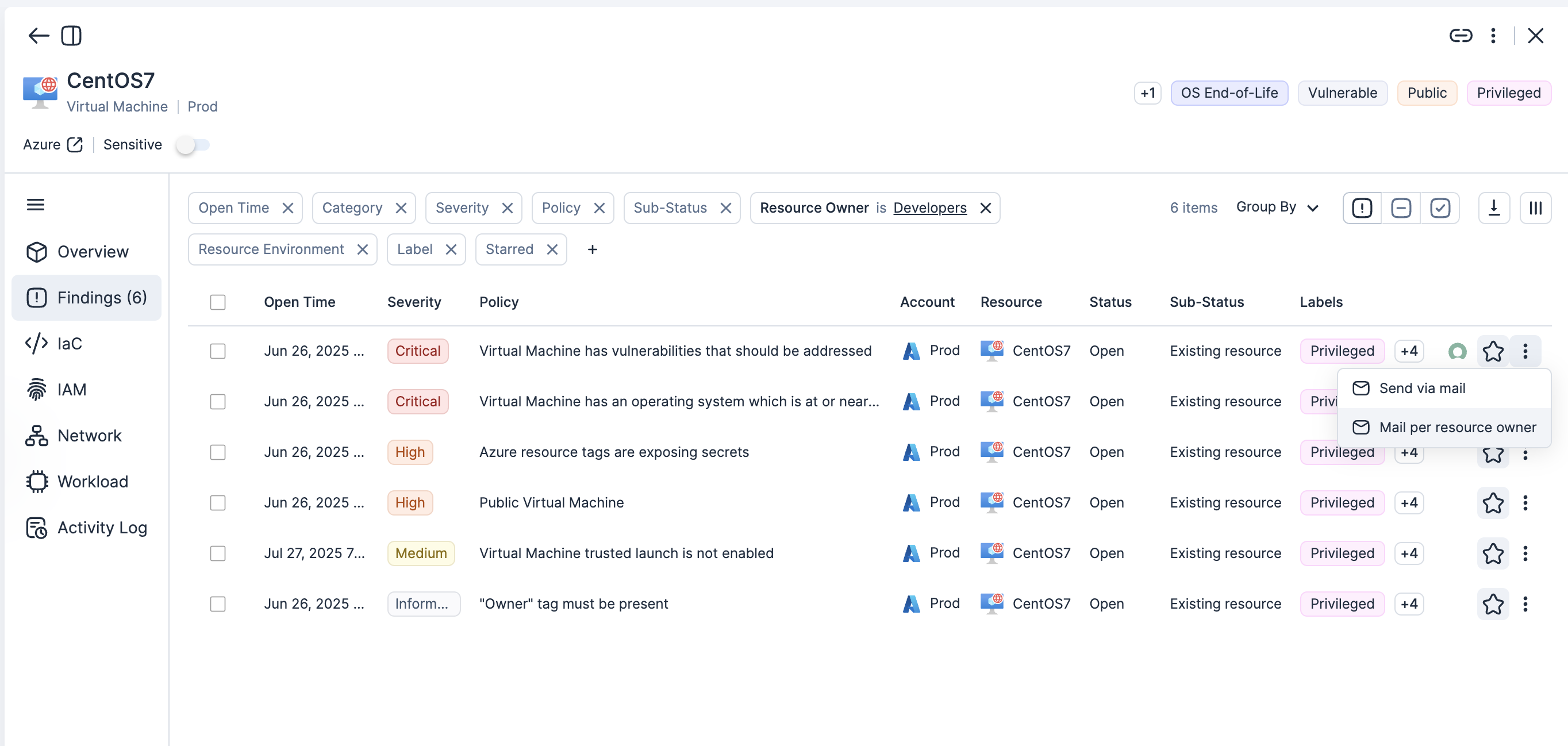

Accelera la correzione grazie all'attribuzione della proprietà

Associa ogni problema al team, al servizio o al repository responsabile con linee guida pratiche per la correzione.

Applica policy che tengano conto delle deviazioni

Applica continuamente protezioni di sicurezza da CI/CD al runtime per rilevare e prevenire le deviazioni nelle configurazioni, supportare i SAST e mantenere la conformità.

Usa una mappatura delle identità e dei diritti ricca di contesto

Mappa gli accessi tra utenti, ruoli, entità servizio ed identità federate in tempo reale.

Unifica i grafici di esposizione per il cloud e l'IT

Metti in correlazione i rischi cloud-native e IT in un unico grafico di esposizione. Elimina i silos e assegna priorità alle minacce in base alla sfruttabilità e all'impatto sull'azienda.

Scopri di più su Tenable Cloud Security

L'utilizzo dell'automazione [di Tenable Cloud Security] ci ha permesso di eliminare i processi manuali e di eseguire in pochi minuti ciò che avrebbe richiesto mesi di lavoro a due o tre addetti alla sicurezza.

- Tenable Cloud Security