Perfezione l'igiene informatica con criteri di sicurezza solidi

La scarsa igiene informatica come porte aperte, mancanza di autenticazione a più fattori (MFA) e dati non crittografati, rimane la causa principale delle violazioni. Anche con i giusti criteri di sicurezza, le modificha non autorizzate o fuori banda possono compromettere la conformità degli asset e aumentare il rischio.

Mantieni l'igiene informatica con criteri di esposizione applicabili

Identifica le combinazioni dannose dei rischi per eliminare le potenziali violazioni.

Rafforza l'igiene informatica con la gestione dell'esposizione proattiva

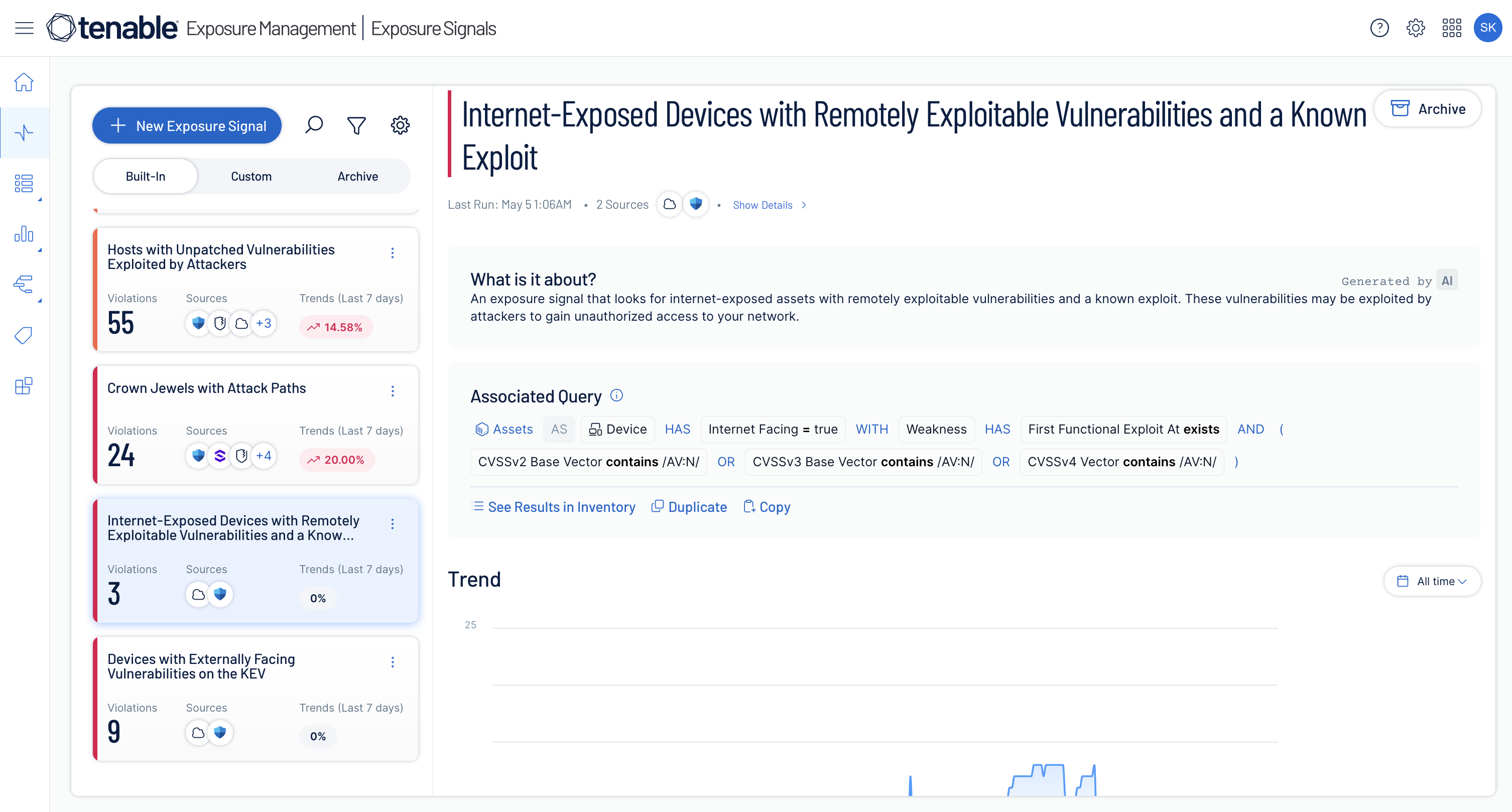

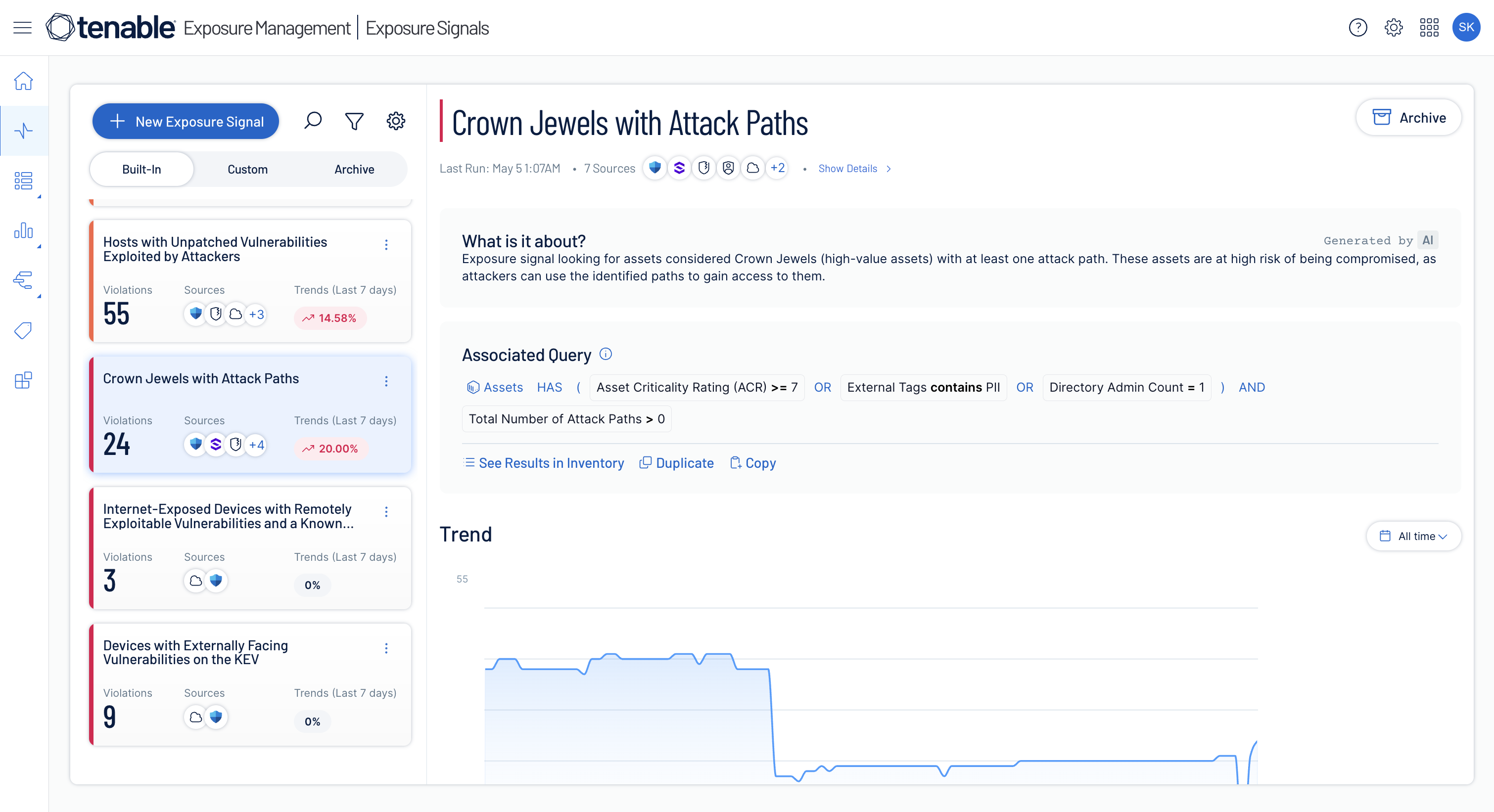

Definisci criteri di esposizione personalizzati

Utilizza il contesto di esposizione di Tenable e integralo con gli strumenti di terze parti per applicare criteri preimpostati o crearne di personalizzati per le esigenze specifiche dell'organizzazione.

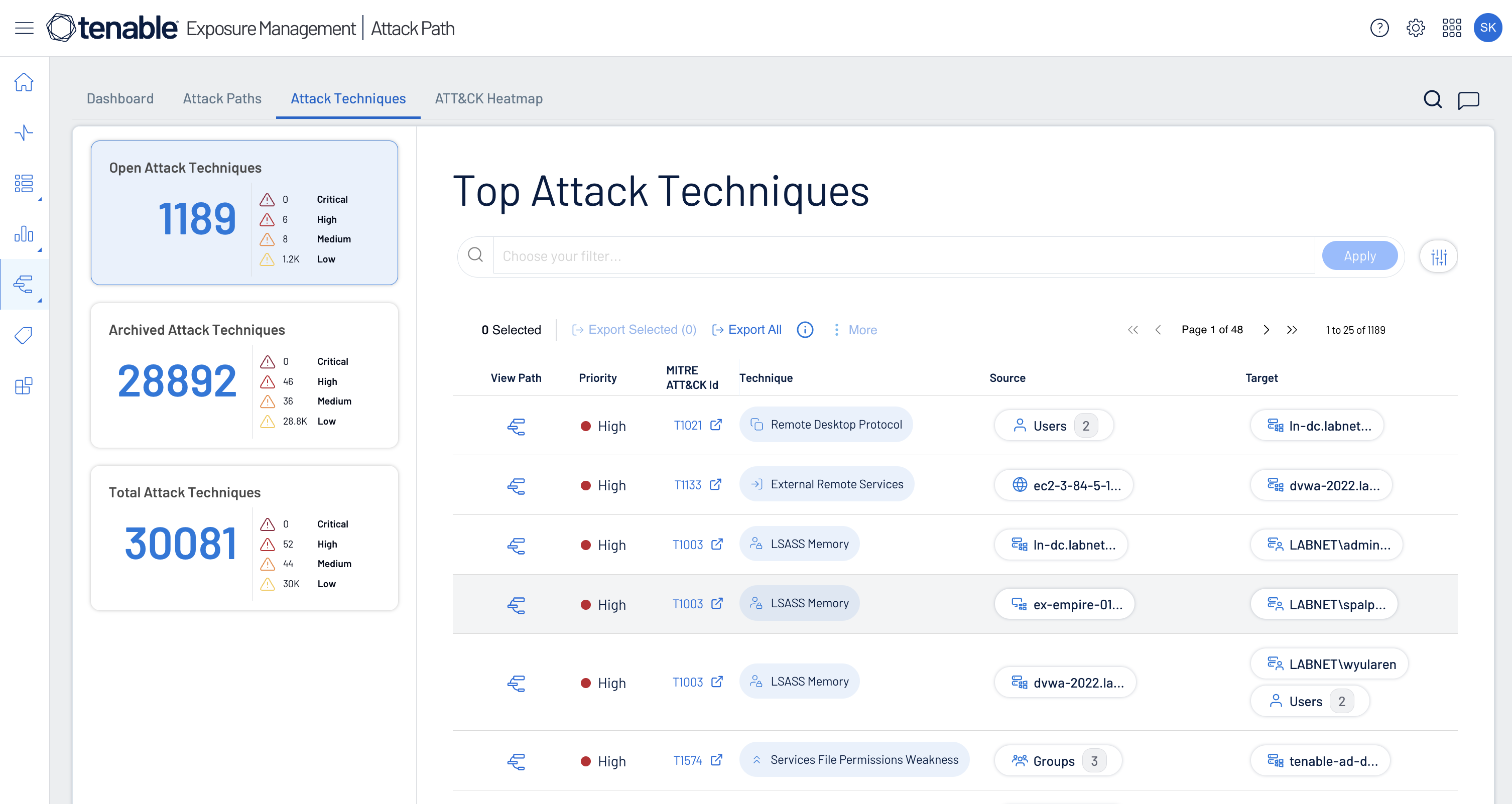

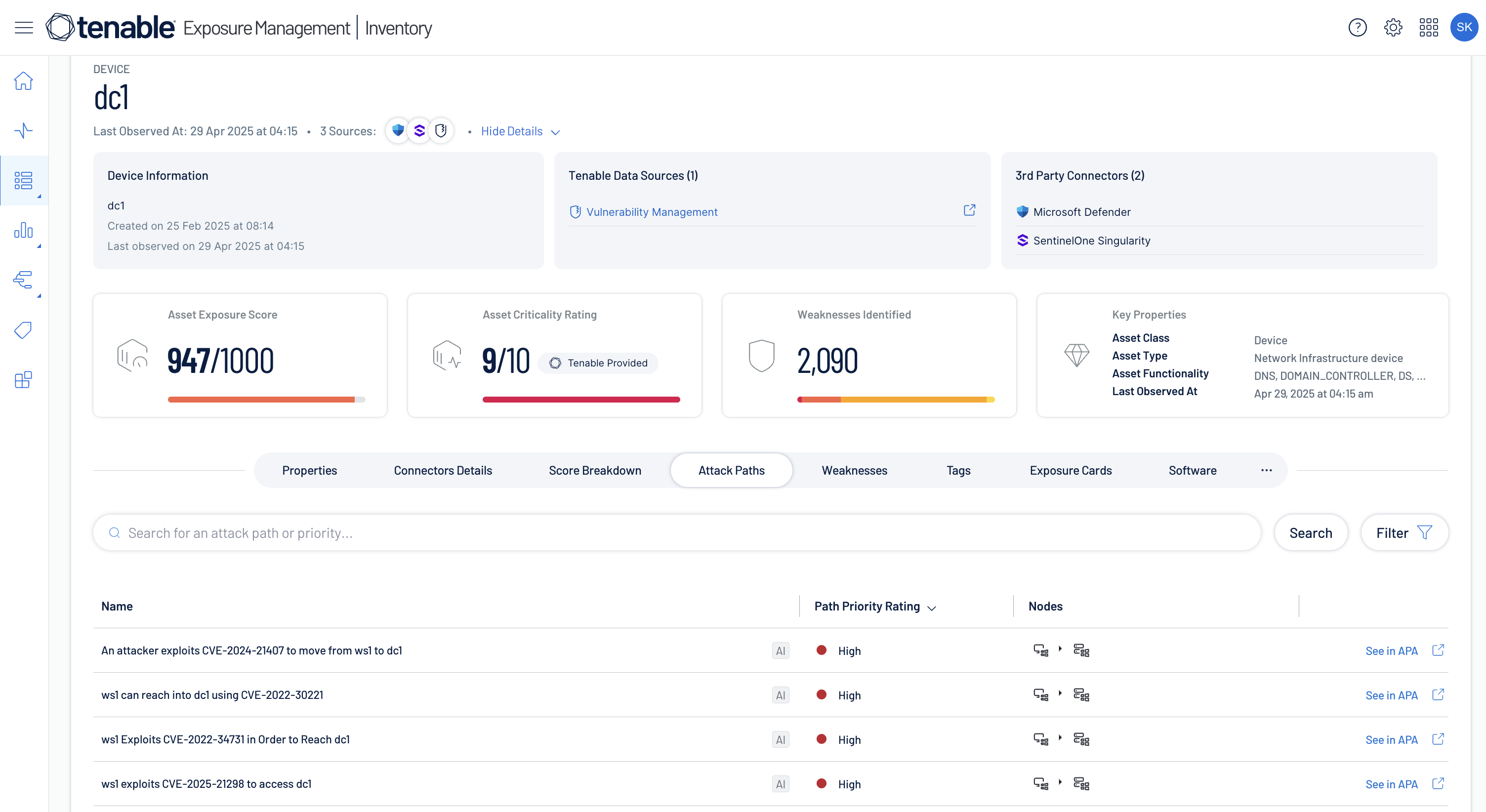

Scopri le combinazioni di rischi dannose

Scopri e analizza i percorsi di attacco nascosti, definisci e identifica quali combinazioni di rischi sono importanti per te e visualizza le date imminenti del termine del ciclo di vita del software.

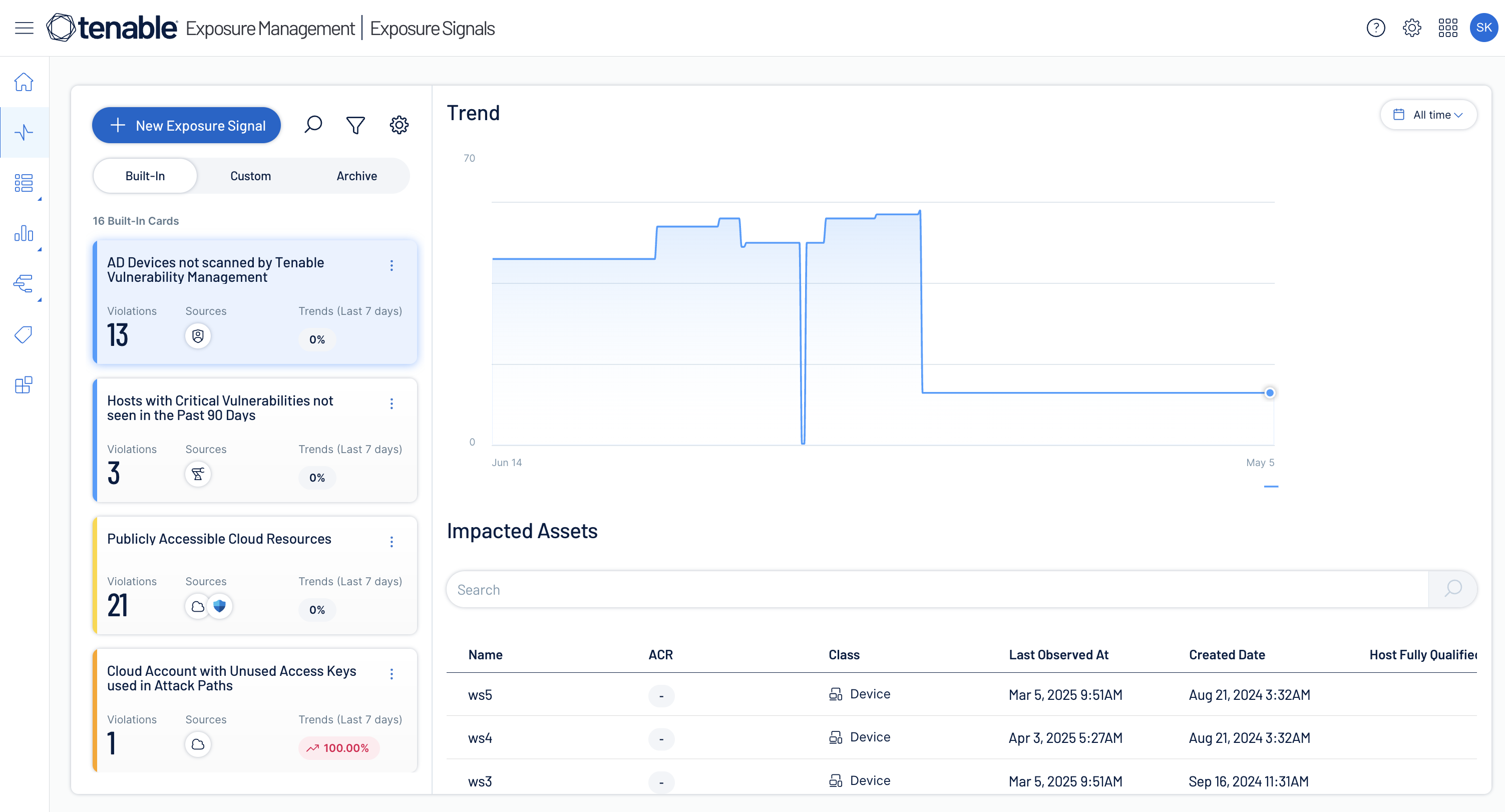

Monitora le linee di tendenza e gli asset coinvolti

Monitora in che modo le combinazioni di rischi predefinite creano esposizione per l'organizzazione e come si evolvono. Poi, analizza gli asset più importanti con contesto completo sulla criticità aziendale, sui percorsi di attacco e sui controlli.

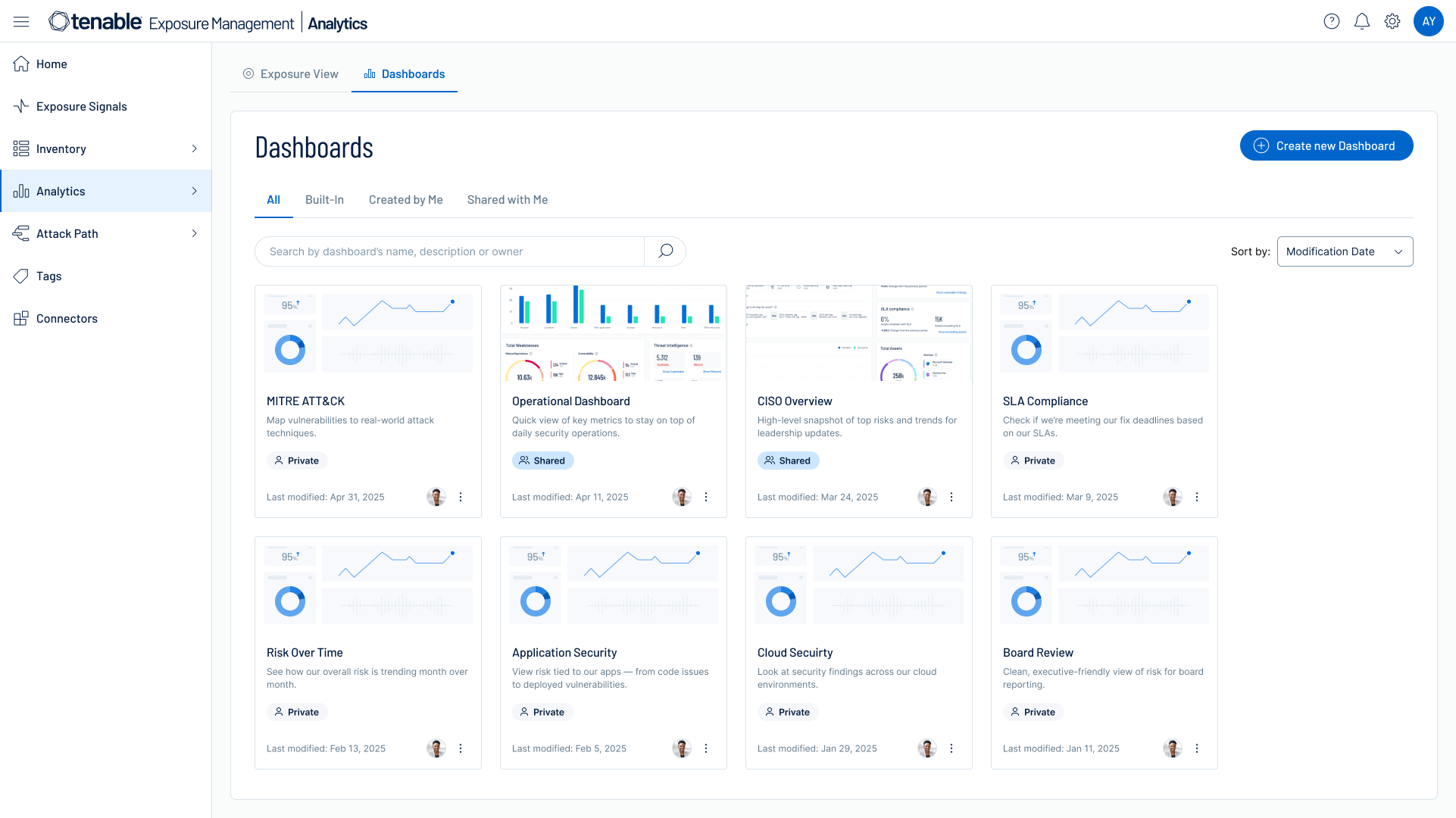

Crea report su conformità e violazioni

Effettua la scansione automatizzata e il controllo continuo per assicurare il monitoraggio della conformità ai framework di settore e mantenere il livello minimo di igiene informatica.

Scopri come Tenable One può aiutarti

-

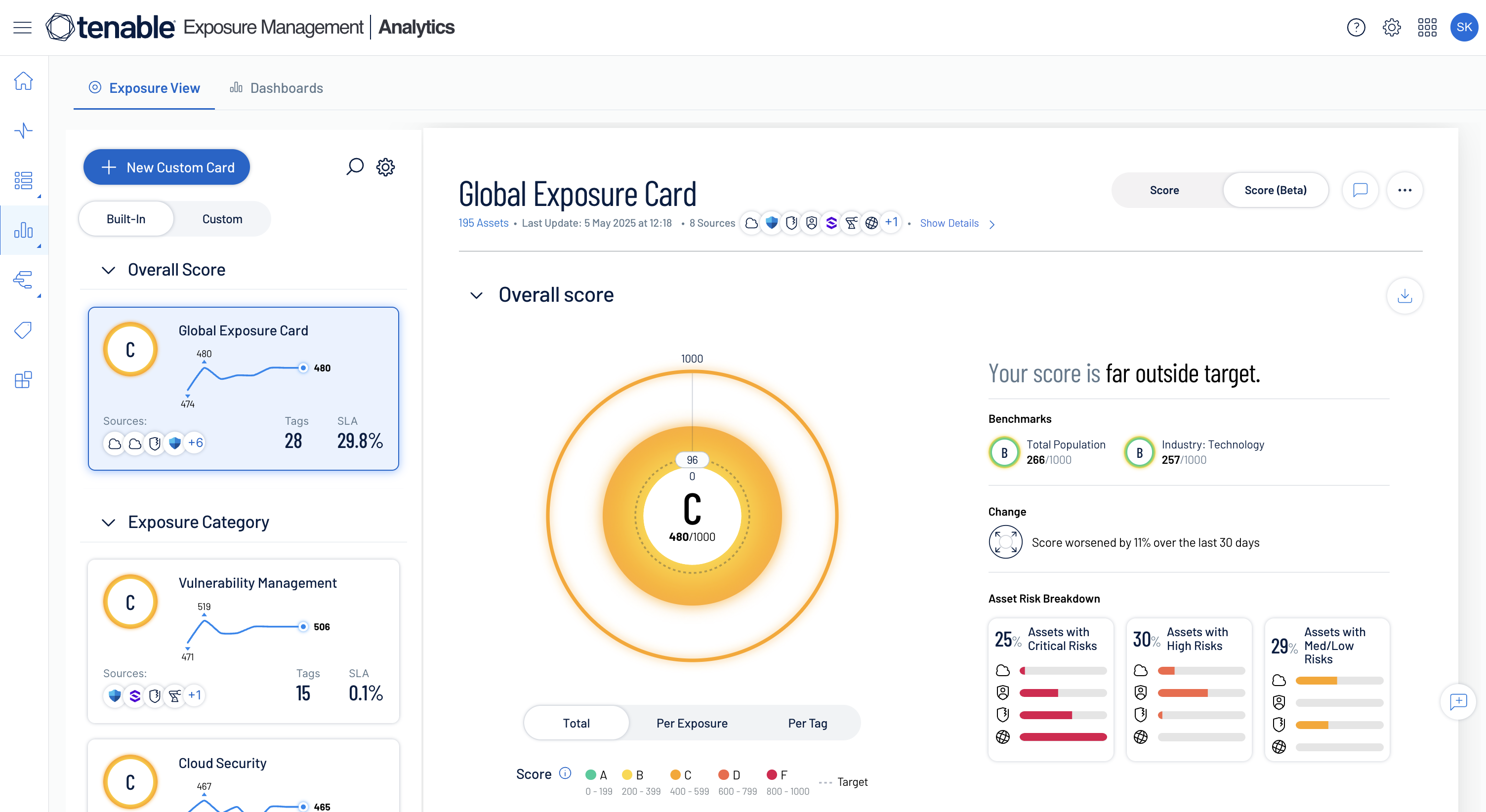

Semplifica le informazioni sul rischio

Usa approfondimenti sull'esposizione allineati all'azienda per la mitigazione proattiva del rischio e l'adeguamento alle priorità dell'organizzazione.

Scopri di più sull'analisi delle esposizioni -

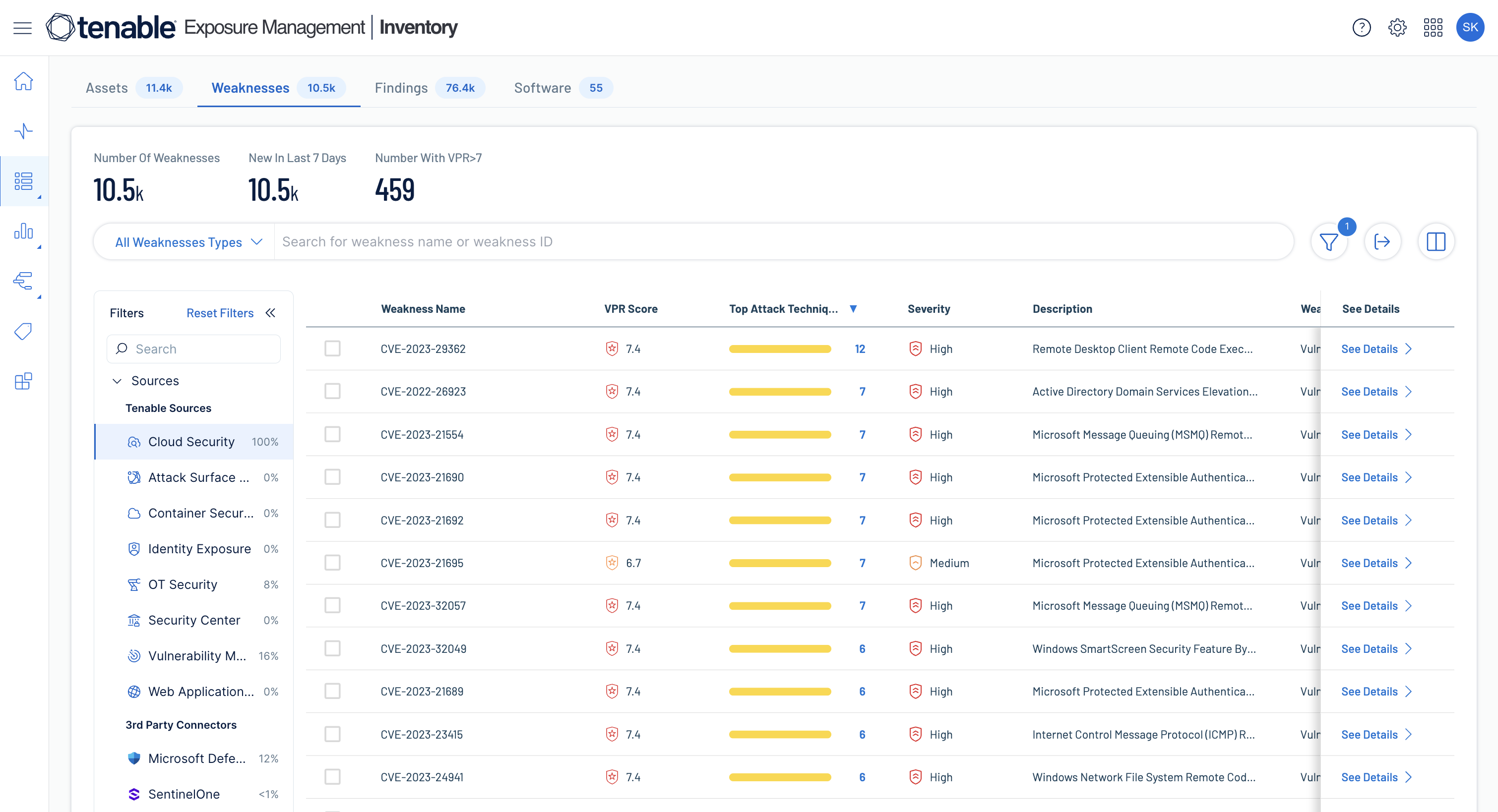

Comprendi la superficie di attacco

Offri visibilità completa e contestualizzata degli asset nell'intera superficie di attacco per unificare la valutazione del rischio e apportare correzioni più velocemente.

Scopri di più sull'inventario degli asset -

Prioritizza le esposizioni più importanti

Normalizza la classificazione dei rischi in tutti i domini per determinare percorsi di attacco critici e combinazioni di rischi dannose, assicurando una priorità di correzione in linea con le esigenze.

Scopri di più sulla prioritizzazione dell'esposizione -

Semplifica la gestione del rischio

Utilizza un motore dei criteri dinamico per mappare e monitorare i rischi, applicando criteri di igiene informatica personalizzati e consentendo la prioritizzazione rapida delle violazioni.

-

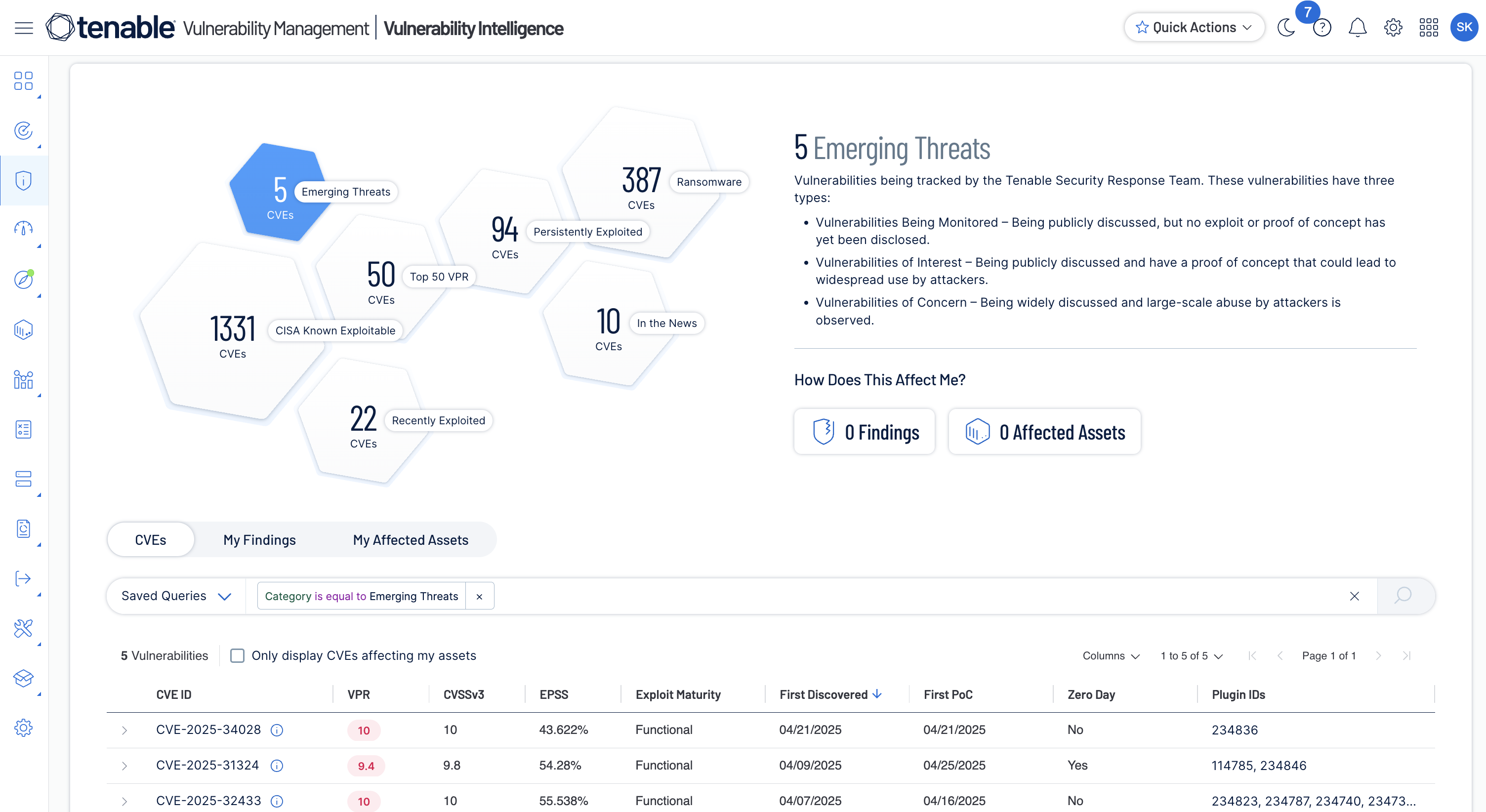

Rispondi alle minacce emergenti

Monitora le esposizioni in tempo reale con un contesto delle minacce cronologico per semplificare le attività di prioritizzazione e correzione delle vulnerabilità.

Scopri di più sugli interventi di emergenza -

Accelera l'analisi delle minacce

Unisci visibilità degli asset e intelligence sul rischio contestuale per accelerare le indagini e ridurre i tempi di risposta, adattati per ogni ruolo.

Scopri di più sull'analisi delle minacce

Ottieni risultati migliori con Tenable One

I clienti di Tenable One vedono miglioramenti misurabili nella postura di sicurezza e nei risultati aziendali.

con la tecnologia

Risorse correlate

Inizia con Tenable One

Tenable One ha aiutato i nostri ingegneri a ridurre del 75% il tempo dedicato alle attività manuali, consentendo loro di concentrarsi sul lavoro di ingegneria vero e proprio.

- Tenable One