Gestione della postura di sicurezza dei dati (DSPM)

Salvaguarda i dati cloud sensibili con una CNAPP unificata

Proteggi i tuoi dati cloud dall'accesso non autorizzato e da altre esposizioni con la gestione della postura di sicurezza dei dati (DSPM) integrata in una piattaforma unificata di protezione delle applicazioni native per il cloud (CNAPP). L'integrazione di DSPM nella strategia di sicurezza cloud unificata, ti offre consapevolezza concreta sui dati per definire meglio la priorità dei rischi e ridurre l'esposizione dell'organizzazione a violazioni dei dati dei clienti e alla compromissione delle risorse IA e della proprietà intellettuale.

Richiedi una demo Fai un tour guidato autogestitoIdentificazione e protezione dei dati cloud sensibili

Comprendi dove risiedono i tuoi dati e se sono sensibili

Trova i dati negli ambienti multi-cloud e classificali

Esponi il rischio con precisione personalizzata

Assegna la priorità alle esposizioni dei dati che creano percorsi di attacco ed espongono l'azienda a rischi

Elimina il rischio per i dati cloud con correzioni contestualizzate

Agisci sui rischi dei dati con correzioni guidate e automatizzate

Prioritizzazione e analisi dei

rischi per i dati multi-cloud

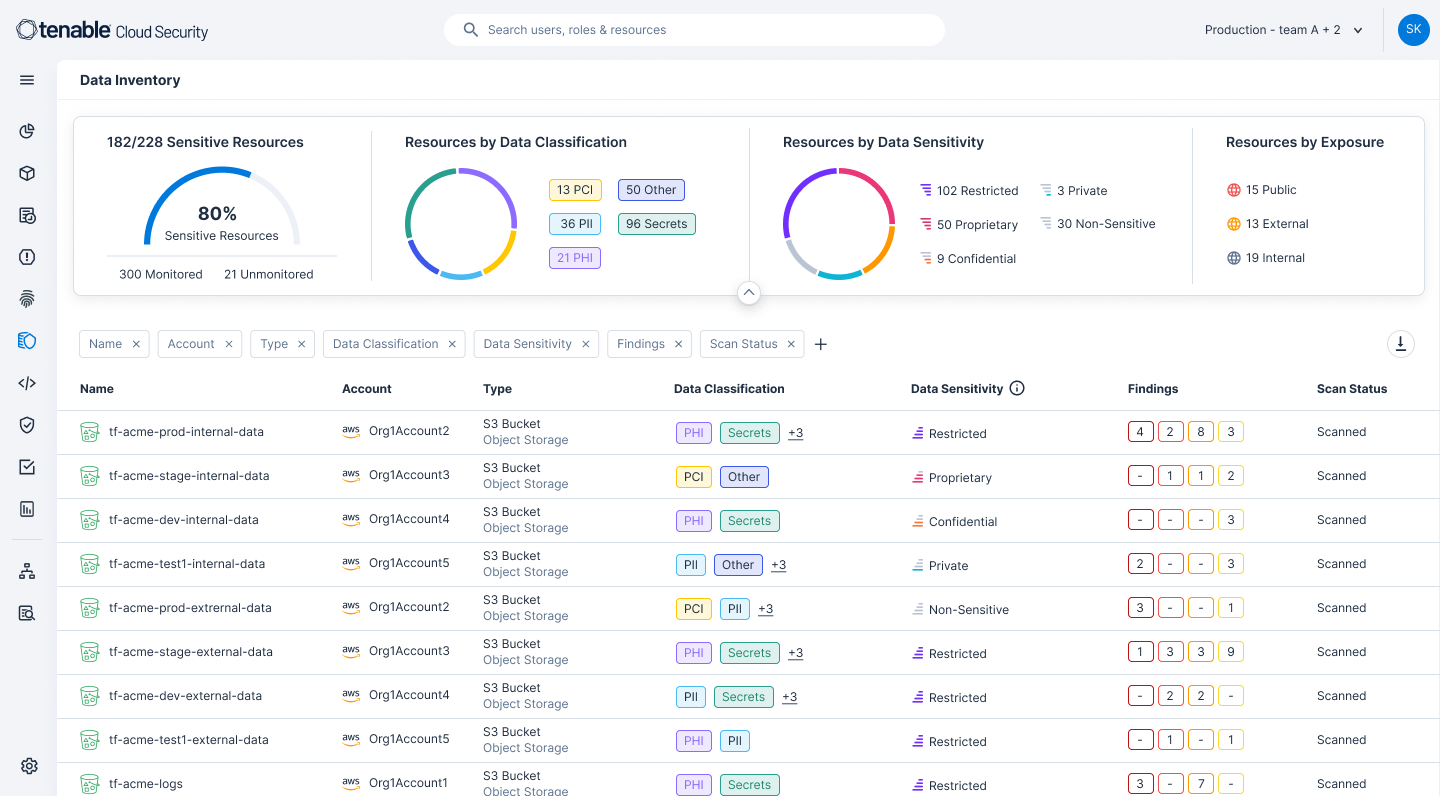

Tenable Cloud Security, con capacità DSPM integrate, monitora continuamente l'ambiente multi-cloud per scoprire e classificare i tipi di dati, assegnare i livelli di sensibilità e dare priorità ai risultati nel contesto dell'intera superficie di attacco del cloud.

Scopri e classifica i dati sensibili

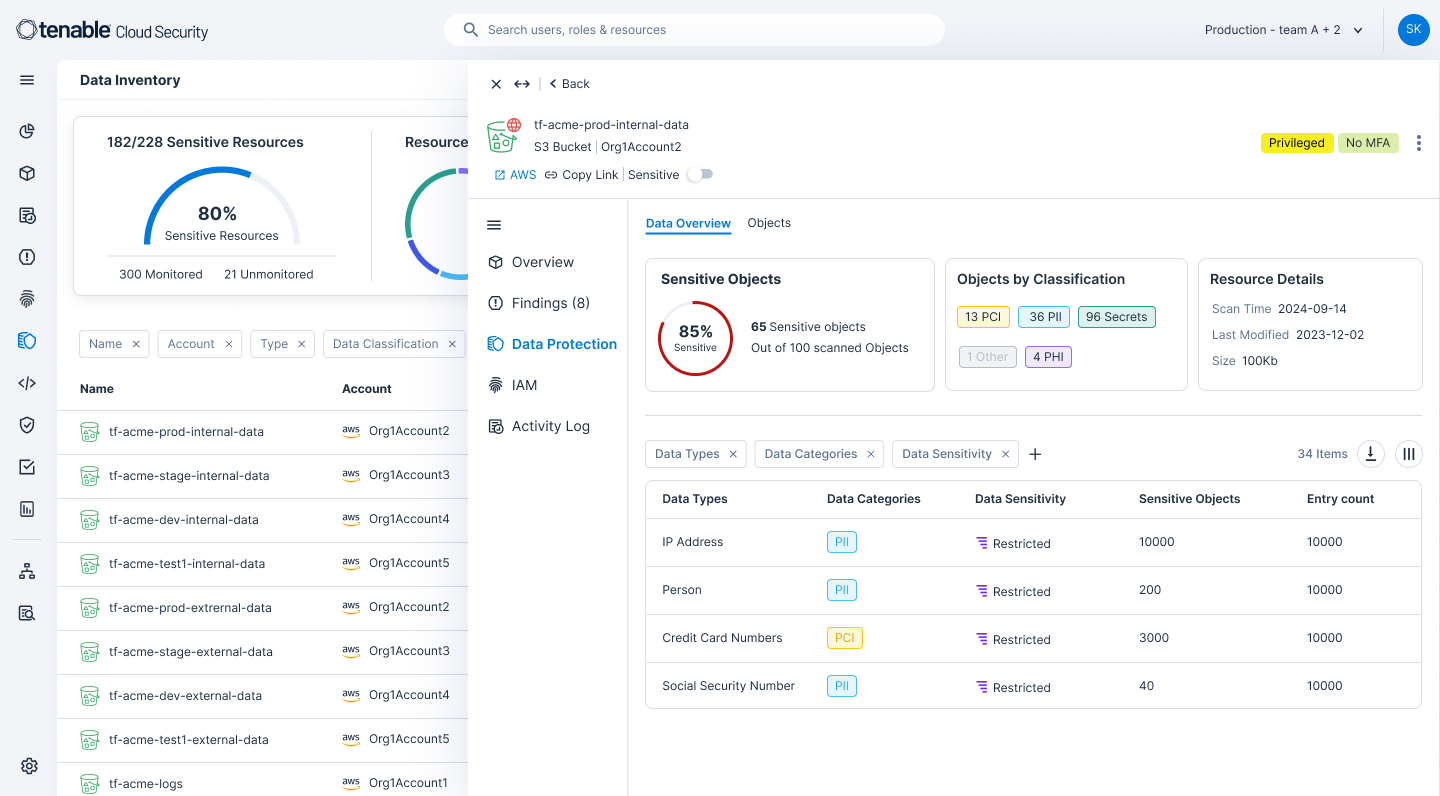

Ottieni visibilità completa su dove risiedono i dati nel tuo ambiente cloud. Dai servizi e carichi di lavoro di IA ai bucket S3, Tenable Cloud Security identifica le risorse di dati che utilizzano le scansioni API senza agente, classifica i risultati dei dati in base ai livelli di gravità e poi raggruppa i dati in categorie come segreti aziendali o PHI. Questo approccio su tre livelli coglie il contesto dell'account e riduce gli avvisi non urgenti, permettendoti di dare priorità alle esposizioni più pericolose per la conformità totale e la postura di sicurezza della tua organizzazione.

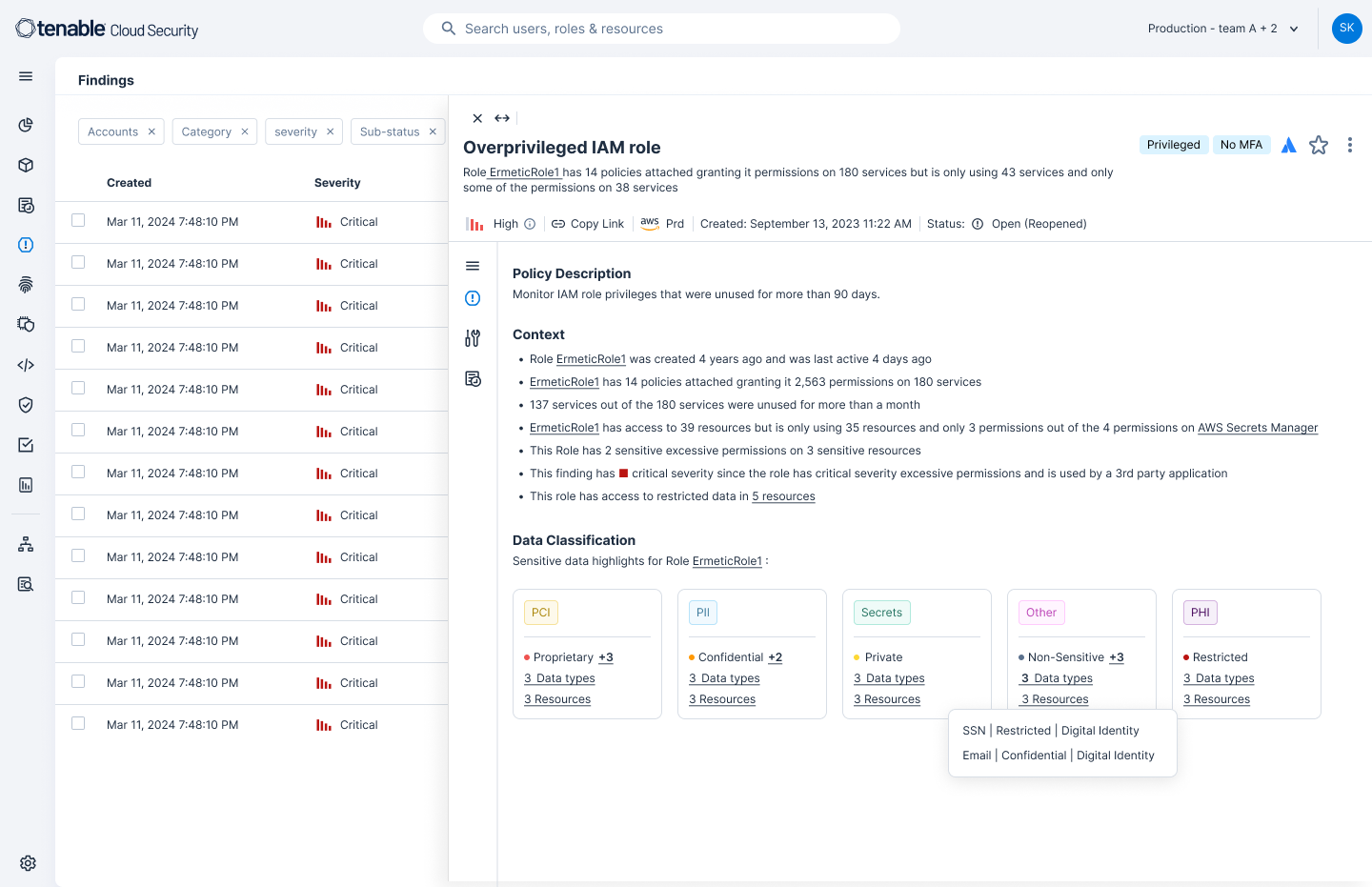

Applica privilegi minimi di accesso ai dati

Rileva attività sospetta relativa ai dati prima che diventi una violazione ed esamina le anomalie con informazioni sull'accesso e sull'identità granulari. Tenable Cloud Security arricchisce i risultati sull'identità con il contesto della classificazione dei dati, in questo modo puoi vedere se l'identità di macchine o persone può accedere alle risorse di dati sensibili e revocare le autorizzazioni se necessario. Visualizza il contesto di sicurezza dei dati nella dashboard di gestione delle identià e degli accessi (IAM) per eseguire un'analisi approfondita dell'accesso ai dati sensibili e intervenire per bloccare i percorsi di attacco che possono essere sfruttati da utenti malintenzionati.

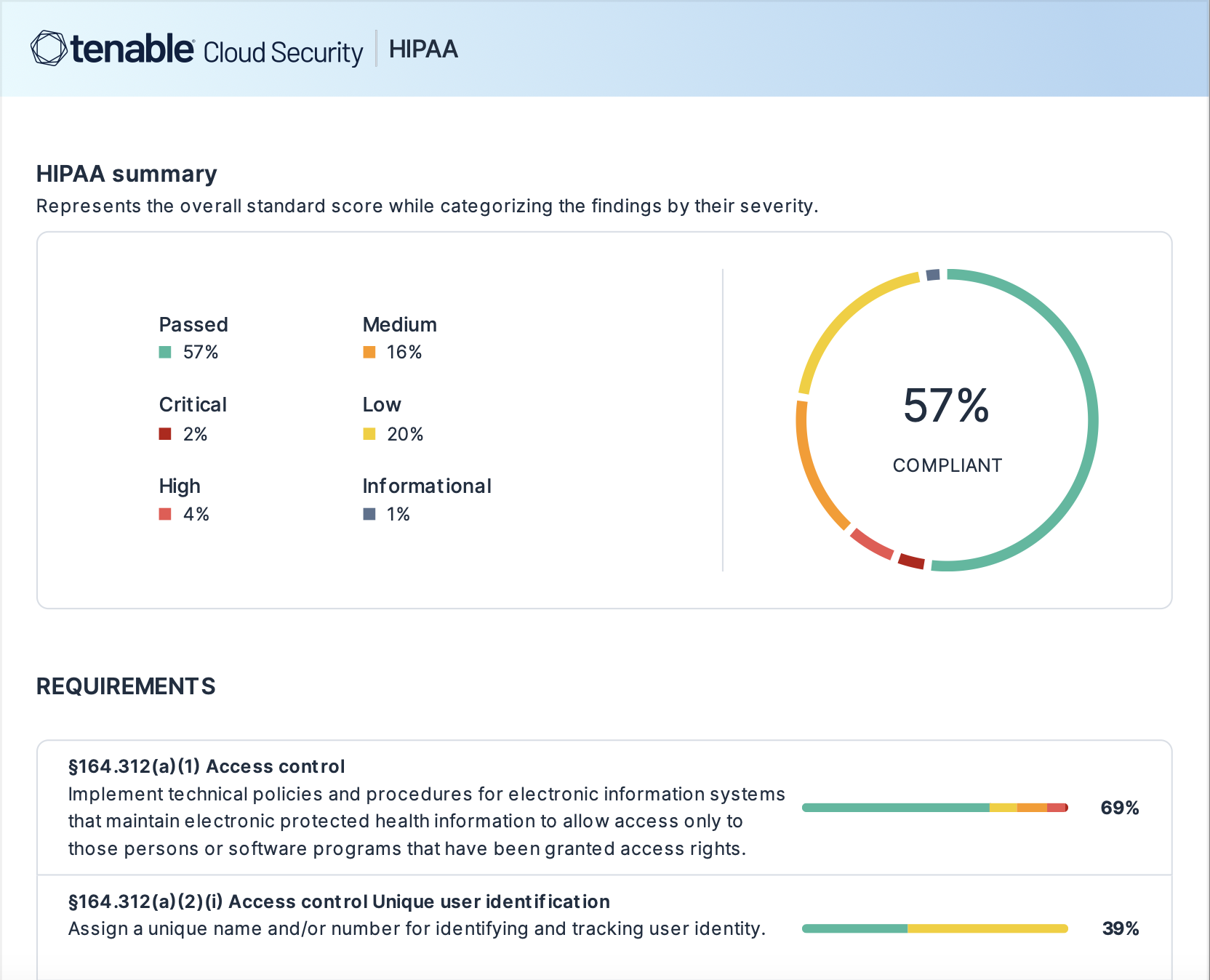

Prioritizza le correzioni in base agli obiettivi di sicurezza e conformità

Avvaliti di policy integrate e personalizzabili per valutare le configurazioni di dati e ricevere avvisi per le esposizioni critiche specifiche della tua azienda. Adatta i risultati sulla sicurezza con etichette dei dati personalizzate o importale dagli ambienti cloud. Intervieni sui rischi che hanno priorità con correzioni dettagliate e contesto approfondito che fornisce i dettagli di configurazioni o privilegi a rischio. Genera report con un solo clic per comunicare requisiti di conformità specifici del settore PII, PHI e PCI.

Scopri di più su Tenable Cloud Security

L'utilizzo dell'automazione [di Tenable Cloud Security] ci ha permesso di eliminare i processi manuali e di eseguire in pochi minuti ciò che avrebbe richiesto mesi di lavoro a due o tre addetti alla sicurezza.

- Tenable Cloud Security