Proteggi Kubernetes e i container

Proteggi gli ambienti Kubernetes e container dalle minacce grazie alle potenti funzionalità KSPM che assicurano configurazioni corrette e policy adeguate.

Guarda all'interno dei cluster Kubernetes e scansiona le immagini dei container

Sconfiggi il caos di Kubernetes e gestisci in modo efficace grazie alla visibilità dei cluster in esecuzione e alla convalida continua dei criteri di sicurezza.

Proteggi le identità di persone e dispositivi all'interno di Kubernetes

Genera criteri dettagliati per il privilegio minimo durante la correzione

Convalida le configurazioni di Kubernetes in pochi minuti

Semplifica e automatizza la sicurezza di Kubernetes e dei container

Aumenta la visibilità nelle distribuzioni Kubernetes cloud e on-premise

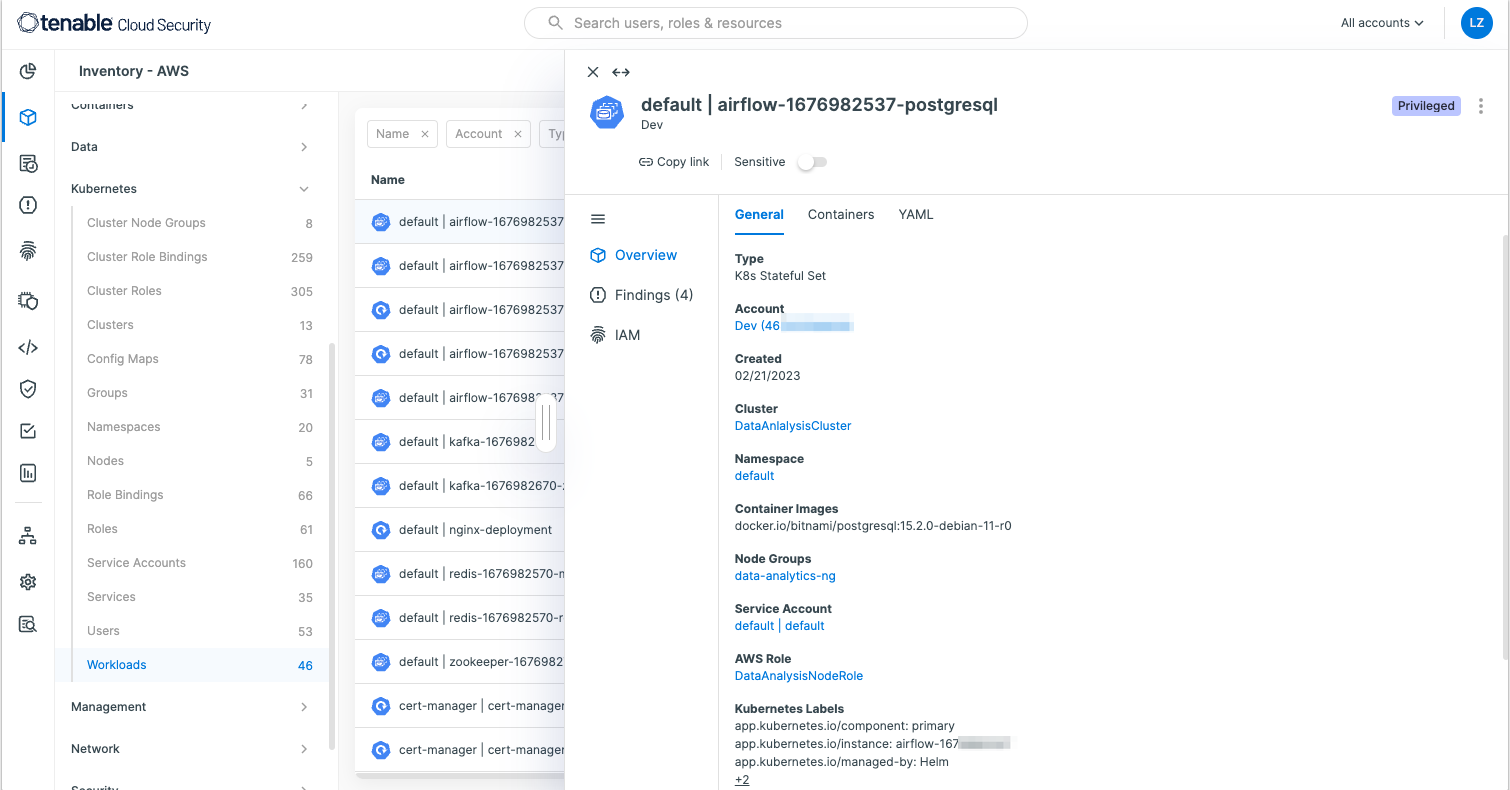

Proteggi i cluster Kubernetes in esecuzione on-premise, in reti private, nonché i cluster gestiti e autogestiti con visibilità e reporting completi su larga scala. Ottieni la visibilità completa delle risorse in un cluster, compresi i carichi di lavoro, gli utenti, i binding dei ruoli, gli spazi dei nomi e altro ancora.

Rileva le vulnerabilità e i malware dei container

Elimina la necessità di utilizzare più strumenti di sicurezza, rilevando vulnerabilità e malware nelle immagini dei container e visualizzando risultati e rischi come parte dell'inventario Kubernetes, il tutto nella stessa interfaccia utente. Utilizzando questa soluzione, è possibile:

- Rilevare le immagini distribuite nei container in esecuzione

- Scansionare le immagini nei registri prima che vengano distribuite

- Consentire ai team DevSecOps di attivare la scansione di un'immagine dalla pipeline CI/CD, introducendo il concetto di "shift left" nella gestione delle vulnerabilità dei container

Automatizza gli audit e il reporting di conformità di Kubernetes

Semplifica il modo in cui garantisci l'integrità e l'aderenza alle normative delle distribuzioni Kubernetes con la mappatura automatica agli standard del settore e ai quadri normativi. Ottieni un supporto multi-cloud attraverso più framework, tra cui CIS, GDPR, NIST, PCI-DSS e policy personalizzate. Conduci audit approfonditi, identifica tempestivamente le violazioni della conformità e genera report dettagliati per le parti interessate interne ed esterne.

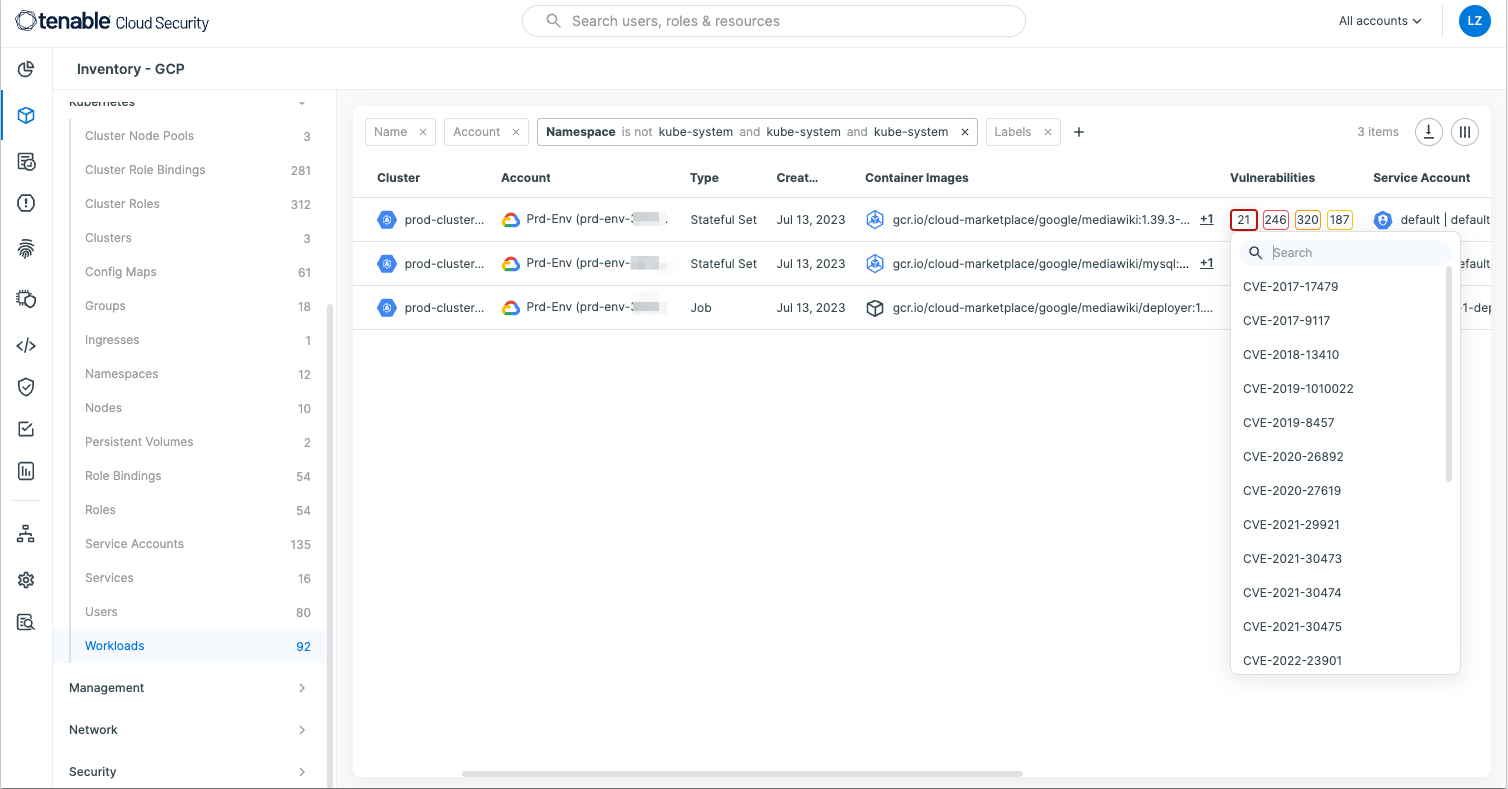

Rileva e definisci la priorità del rischio nel contesto

Ottimizza le tue strategie di risposta con la capacità di Tenable di assegnare la priorità alle scoperte in base al contesto. Tenable Cloud Security offre un'analisi dei rischi full-stack per i carichi di lavoro Kubernetes, identificando e dando priorità ai rischi in base al contesto, per permetterti di:

- Rilevare le vulnerabilità dei container distribuiti su cluster Kubernetes utilizzando la scansione dell'immagine del carico di lavoro

- Rilevare le configurazioni errate definite nei manifesti di Kubernetes utilizzando la scansione integrata dell'infrastruttura come codice (IaC)

Utilizza la correzione guidata per ridurre il rischio più rapidamente

Ottieni una correzione automatica e guidata delle configurazioni errate, delle violazioni dei criteri e dei privilegi a rischio all'interno dei cluster e per l'intero ambiente cloud.

Le funzionalità comprendono:

- Uso delle procedure guidate

- Policy precompilate

- Correzioni di configurazione

Tenable Cloud Security accelera il processo di mitigazione e fornisce un controllo di accesso sicuro basato sui ruoli (RBAC) all'interno di Kubernetes, per salvaguardare i ruoli interni, i ruoli del cluster e le identità.

Cloud Security per una migliore protezione

di Kubernetes e dei container

Scopri di più su Tenable Cloud Security

L'utilizzo dell'automazione [di Tenable Cloud Security] ci ha permesso di eliminare i processi manuali e di eseguire in pochi minuti ciò che avrebbe richiesto mesi di lavoro a due o tre addetti alla sicurezza.

- Tenable Cloud Security