Riduci gli avvisi di runtime in eccesso

con i test di sicurezza IaC

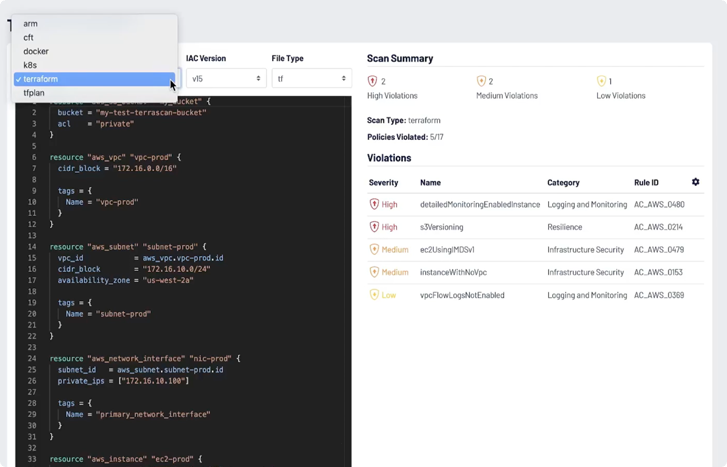

Sfrutta i criteri preimpostati per proteggere tutti i tipi di infrastruttura come codice (IaC)

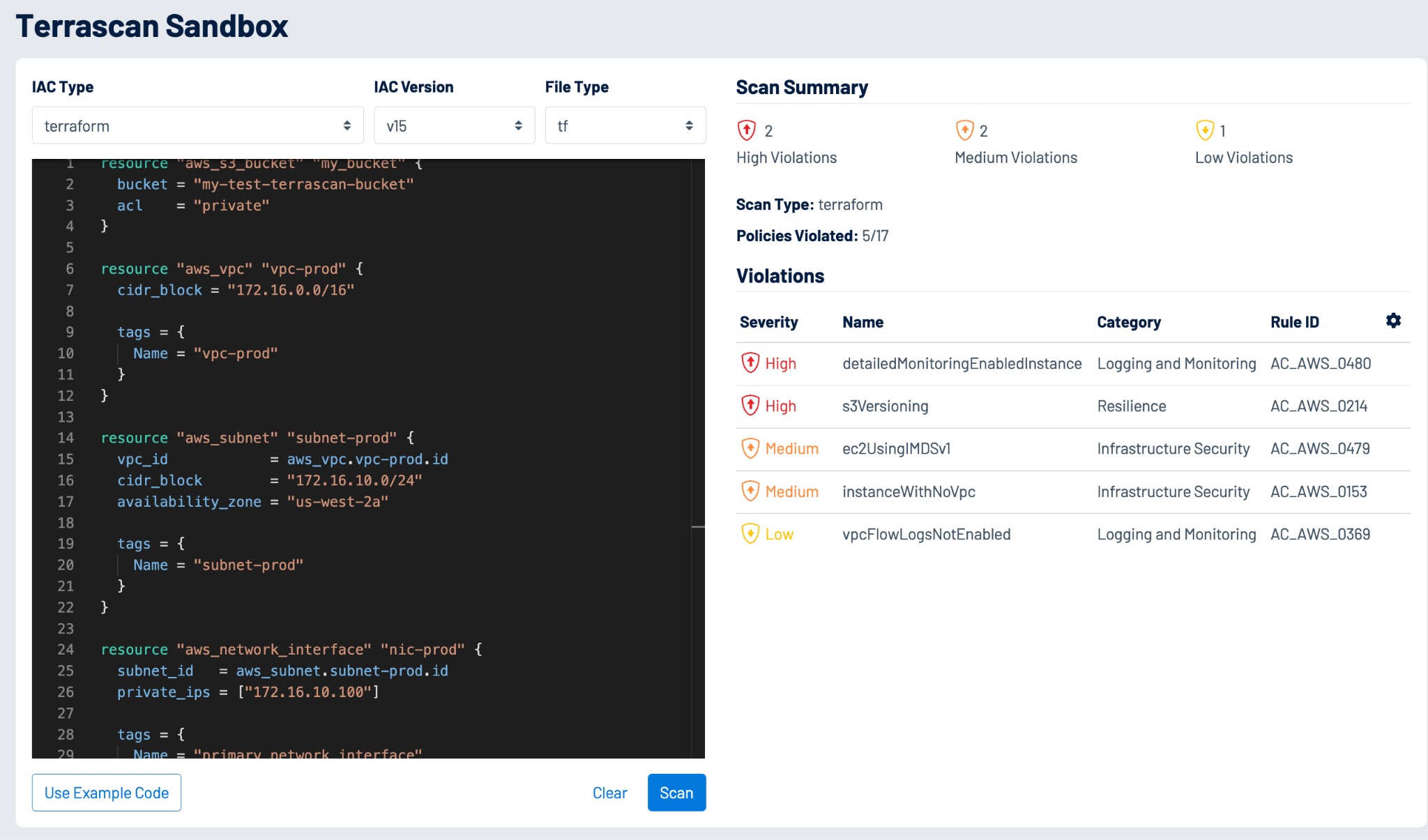

Rileva configurazioni errate e altre violazioni dei criteri di sicurezza nell'infrastruttura come codice (IaC) per ridurre i rischi prima del rilascio in produzione.

Scopri comeQuesto video di 45 secondi mostra come Terrascan previene i problemi di sicurezza del cloud analizzando il codice che fornisce l'infrastruttura cloud.

Ferma le violazioni dei criteri alla fonte

Quando adotti strumenti cloud-native come Terraform, Kubernetes, Helm e AWS CloudFormation, devi assicurarti di aderire alle best practice di sicurezza e ai requisiti di conformità.

Esegui lo "shift left" e riduci i rischi

con la sicurezza IaC

Integra la sicurezza IaC del cloud nei tuoi strumenti di fiducia

L'applicazione di criteri di sicurezza e conformità durante l'intero ciclo di vita dello sviluppo è necessaria per ridurre al minimo i rischi e aumentare l'adozione del cloud. Puoi integrare Terrascan nelle pipeline GitOps per analizzare l'IaC da repository di codice come GitHub, Bitbucket e GitLab. Inoltre, può fungere da barriera durante la fase CI/CD per rilevare le violazioni e bloccare le distribuzioni rischiose. Terrascan è incluso in Nessus, il che consente agli utenti di Nessus di espandere la portata delle proprie valutazioni di sicurezza per includere la convalida delle moderne infrastrutture cloud prima della distribuzione.

Scopri di piùFornisci ai team di sviluppatori la possibilità di convalidare le configurazioni

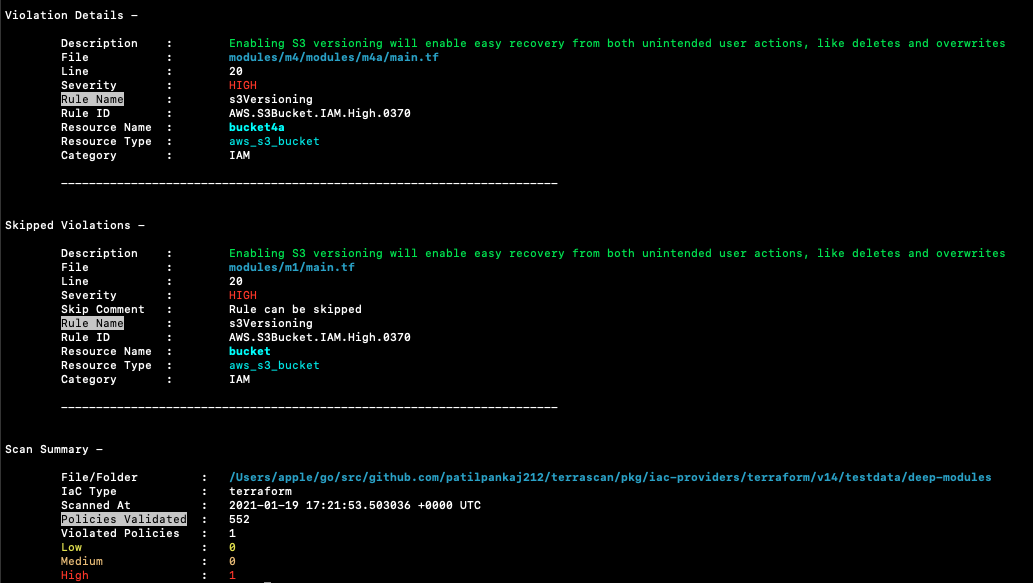

Terrascan offre ai tuoi sviluppatori un modo semplice per eseguire i test di sicurezza IaC come parte dei processi di compilazione locali, quando sono più facili ed economici da risolvere. Le Policy as Code (PoC) rendono più rigide le configurazioni e offrono un modo semplice per automatizzare il processo di rilevamento delle configurazioni errate. È sufficiente integrare Terrascan nei tuoi flussi di lavoro per esaminare automaticamente le configurazioni alla ricerca di problemi comuni, senza doverlo fare manualmente.

Scopri di piùDai il tuo contributo e unisciti alla community Terrascan

Terrascan offre più di 500 criteri predefiniti, in modo da poter eseguire la scansione dell'IaC rispetto a standard di policy comuni, come il Benchmark CIS. Sfrutta il motore Open Policy Agent (OPA) per creare facilmente criteri personalizzati utilizzando il linguaggio di interrogazione Rego.

Con oltre 4.000 stelle su GitHub, è stato sviluppato da utenti di tutto il mondo, riunendo le menti più brillanti nel campo della sicurezza del cloud per creare un progetto scalabile e funzionale per un'infrastruttura cloud più sicura. In quanto progetto membro della Cloud Native Computing Foundation (CNCF), Terrascan si basa sulla collaborazione della comunità.

Scopri di piùScopri di più su Tenable Cloud Security

L'utilizzo dell'automazione [di Tenable Cloud Security] ci ha permesso di eliminare i processi manuali e di eseguire in pochi minuti ciò che avrebbe richiesto mesi di lavoro a due o tre addetti alla sicurezza.

- Tenable Cloud Security