Tenable

Identity Exposure

La soluzione indispensabile per la

gestione della postura di sicurezza delle identità (ISPM)

Rafforza la postura di sicurezza e difenditi dagli attacchi basati sull'identità.

Arresta gli exploit basati sull'identità

Comprendi la realtà complessiva dell'identità

Chiudi i silos aziendali e unifica l'infrastruttura delle identità ibrida, compresi gli ambienti Active Directory e Entra ID.

Esponi

le lacune

principali dell'identità

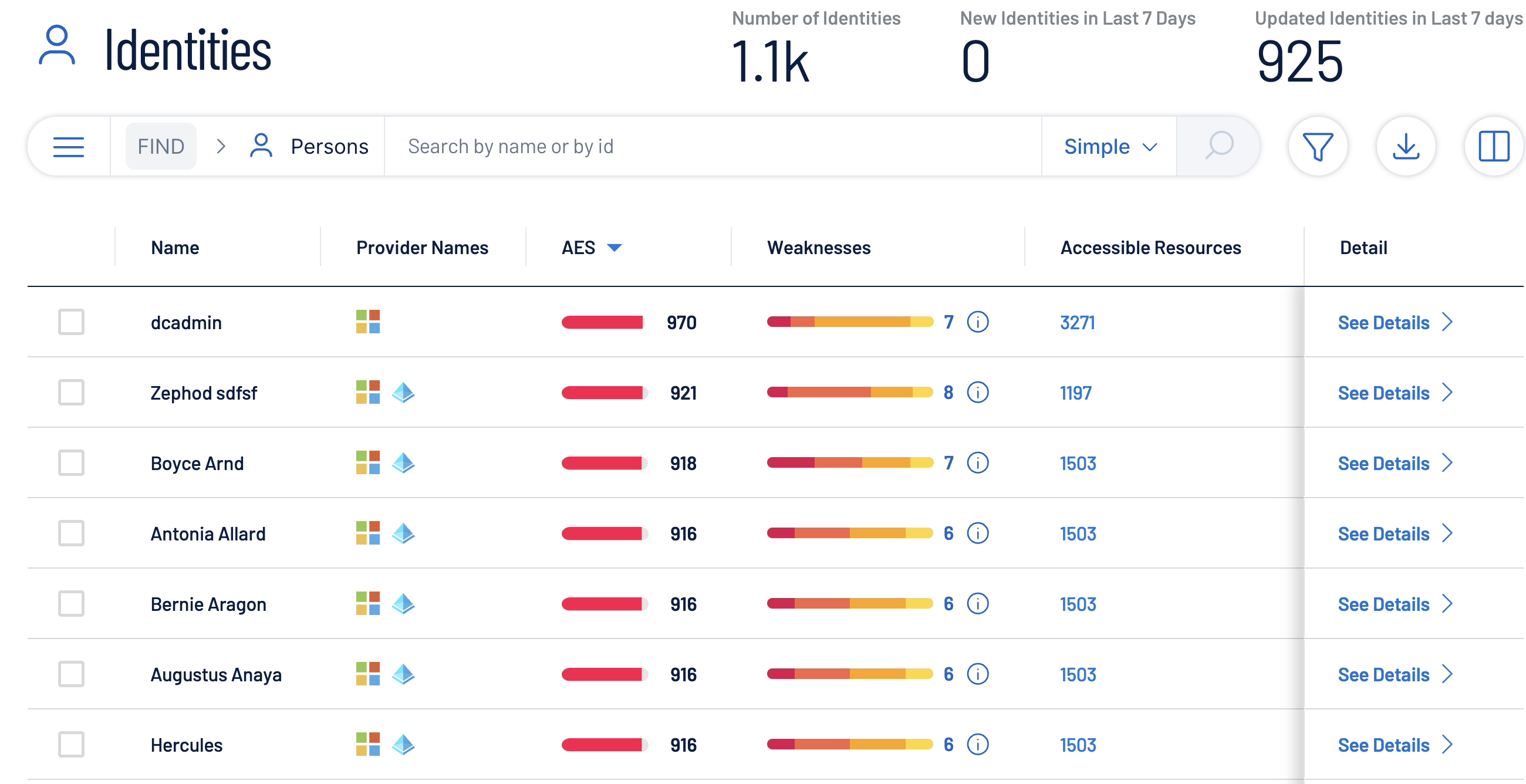

Valuta le tue identità tramite un punteggio di rischio per individuare quelle più a rischiose che necessitano di attenzione.

Elimina subito le esposizioni basate sull'identità

Utilizza le guide dettagliate per la correzione e gli script pronti per l'automazione per intervenire tempestivamente.

Elimina l'esposizione dell'identità per ridurre il rischio

Le identità sono il nuovo perimetro: le identità compromesse sono al centro di quasi tutti gli attacchi alla sicurezza informatica andati a buon fine. Con l'dentificazione delle configurazioni errate, dell'accesso con privilegi eccessivi e dei punti deboli in Active Directory (AD) e Entra ID, Tenable Identity Exposure rafforza la postura di sicurezza e previene gli attacchi basati sull'identità prima che si verfichino.

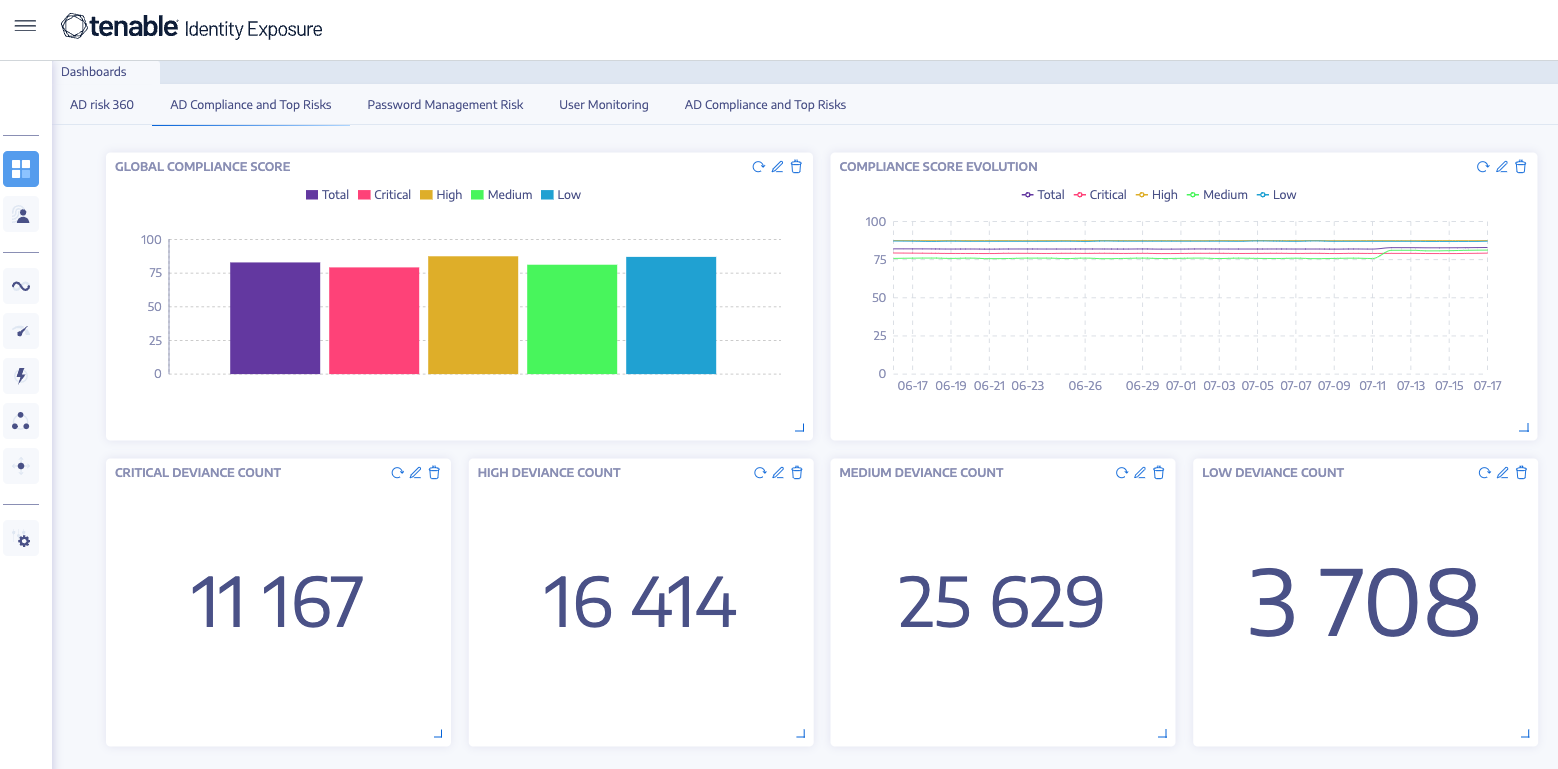

Visualizza il quadro generale

Tenable Identity Exposure unifica e analizza la superficie di rischio delle identità, convalidando continuamento AD e Entra ID per debolezze, configurazioni errate e autorizzazioni rischiose. L'integrazione di contesto di identità avanzato nella Tenable One Exposure Management Platform può aiutare a eliminare i silos, identificare le combinazioni dannose e prioritizzare il rischio, consentendo di correggere l'esposizione più pericolosa per l'organizzazione.

Elimina i percorsi di attacco

Tenable Identity Exposure elimina le esposizioni e i percorsi di attacco che i malintenzionati potrebbero altrimenti sfruttare, assicurando che gli autori di attacchi facciano fatica a trovare un punto d'ingresso e non possano intraprendere il passo successivo.

Punto

d'ingresso

tramite phishing o vulnerabilità

Esplorazione

Movimento laterale nell'ambiente di destinazione

Elevazione

Acquisizione di un accesso privilegiato

Evasione

Occultamento delle tracce investigabili

Insediamento

Installazione del codice per la permanenza

Esfiltrazione

Esfiltrazione dei dati e trattenimento dell'obiettivo del riscatto

Proteggi l'infrastruttura delle identità ibrida

- Mappa e consolida le identità tra i provider di identità per eliminare i punti ciechi creati dalla proliferazione delle identità e su cui contano gli utenti malintenzionati.

- Identifica le relazioni di fiducia pericolose e i percorsi di attacco tra domini fra AD on-premise e Entra ID nel cloud per fermare l'escalation dei privilegi e il movimento laterale.

- Classifica le identità, le configurazioni errate e gli account con privilegi eccessivi in base all'impatto sulla sicurezza per concentrare le azioni di correzione dove sono maggiormente necessarie.

- Monitora i cambiamenti di identità e rileva attività dannosa nell'infrastruttura delle identità ibrida, nel momento stesso in cui si verifica.

- Identifica e risolvi le credenziali non aggiornate, gli account con privilegi eccessivi e le configurazioni errate che espongono gli ambienti AD e Entra ID a compromissione.

Previeni con sicurezza gli attacchi prima che si verifichino

Distribuzione personalizzata

Protegge Active Directory (AD) e Entra ID con opzioni di distribuzione flessibili: on-premise per il controllo totale sui dati delle identità o SaaS per la sicurezza basata su cloud scalabile.

Protezione senza il rischio

Tenable Identity Exposure è completamente senza agente, necessita di un semplice account utente standard per controllare le configurazione e rilevare le minacce legate all'identità in tempo reale.

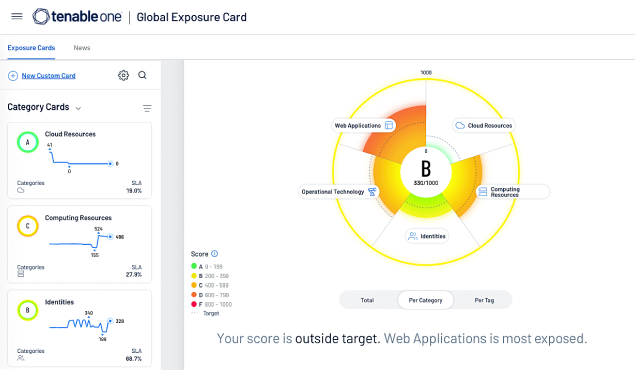

Disponibile con Tenable One: l'unica piattaforma di gestione delle esposizioni al mondo basata sull'IA

Tenable One risolve la sfida centrale della sicurezza moderna: un approccio profondamente diviso nell'individuare e combattere il rischio informatico. Eliminiamo i rischi unificando la visibilità, le informazioni e le azioni relative alla sicurezza su tutta la superficie di attacco per esporre e colmare rapidamente le lacune. I clienti utilizzano Tenable One per eliminare le debolezze informatiche principali e proteggersi dagli attacchi alle infrastrutture IT e agli ambienti cloud, compresi gli asset più critici.

Scopri di più

Domande frequenti

-

Quali sono le principali funzinalità di Tenable Identity Exposure?

-

Tenable Identity Exposure fornisce sicurezza delle identità proattiva per proteggere dalle minacce basate sull'identità in Active Directory (AD), Entra ID e altri provider di identità, in questo modo puoi gestire l'intera superficie di rischio delle identità efficacemente.

Principali funzionalità di Tenable Identity Exposure:

- Unifica la visibilità delle identità: ottieni una visualizzazione consolidata di tutte le identità di persone e dispositivi in Active Directory (AD), Entra ID e altri provider di identità (IDP).

- Esponi i rischi di identità: rileva e prioritizza le configurazioni errate, le autorizzazioni eccessive e i percorsi di attacco sfruttabili dagli antagonisti.

- Semplifica la correzione: fornisci passaggi per la correzione guidati e script automatici per colmare le lacune di sicurezza in modo efficiente.

-

Cosa è la gestione della postura di sicurezza delle identità (ISPM)?

-

La gestione della postura di sicurezza delle identità (ISPM) è un approccio proattivo per proteggere le infrastrutture delle identità valutando, monitorando e riducendo continuamento i rischi relativi all'identità. ISPM si spinge oltre la gestione delle identità e degli accessi tradizionale, concentrandosi sull'idenficazione delle configurazioni errate, delle autorizzazioni eccessive, delle relazioni di fiducia pericolose e dei percorsi di attacco che potrebbero essere sfruttati.

Tenable Identity Exposure incorpora i principi ISPM fornendo una visualizzazione a 360 gradi dei rischi di sicurezza delle identità in ambienti ibridi come Active Directory (AD) e Entra ID. Mappa continuamente gli indicatori di esposizioni (IOE) alle identitità, in tal modo è possibile prioritizzare e correggere i rischi prima che gli autori di attacchi possano sfruttarli.

Mentre le soluzioni di rilevamento e risposta alle minacce all'identità (ITDR) tradizionali reagiscono agli attachi in corso, ISPM previene gli attacchi colmando le lacune di sicurezza prima che diventino minacce. ISPM si integra anche con strategie di gestione continua dell'esposizione alle minacce (CTEM) più ampie per fornire all'organizzazione una visione olistica della superficie di rischio delle identità.

-

Quali attacchi e tecniche rileva Tenable Identity Exposure per Active Directory (AD) e Entra ID?

-

Tenable Identity Exposure rileva parecchie delle tecniche usate dagli autori di attacchi informatici per ottenere privilegi elevati e permettere il movimento laterale, comprese DCShadow, Brute Force, Password Spraying, DCSync, Golden Ticket e altre.

-

Come controlla Tenable Identity Exposure Active Directory (AD) e Entra ID?

-

Tenable Identity Exposure è l'unica soluzione sul mercato che non richiede la distribuzione sui controller di dominio, sugli endpoint o sugli ambienti Entra ID. Inoltre, Tenable Identity Exposure richiede solo un account utente standard per operare. Questa architettura unica consente ai team di sicurezza di controllare rapidamente le configurazione e rilevare attacchi sofisticati in tempo reale, eliminando le complessità della distribuzione e riducendo al minimo i rischi di sicurezza associati agli agenti e agli account con privilegi.

-

Tenable Identity Exposure e uno strumento di controllo temporizzato per l'infrastruttura delle identità ibrida?

-

No. Tenable Identity Exposure non è uno strumento di controllo della sicurezza temporizzato. Le configurazioni errate e le vulnerabilità nelle infrastrutture delle identità ibride, come Active Directory (AD) e Entra ID, possono avvenire in qualsiasi momento, i controlli temporizzati diventano obsoleti quasi immediatamente dopo averli completati.

Tenable Identity Exposure monitora continuamente le infrastrutture delle identità ibride, dall'on-premise al cloud, per identificare debolezze e tecniche di attacco avanzate. Fornisce avvisi in tempo reale per identificare e risolvere le vulnerabilità speditamente e mitigare i rischi efficacemente senza affidarsi a valutazione periodiche obsolete.

-

Quali origini dati usa Tenable Identity Exposure?

-

Tenable Identity Exposure utilizza i dati di identità di Active Directory (AD), Entra ID e altri provider di identità (IDP) per valutare le esposizioni dell'identità. Si integra anche con i dati della piattaforma Tenable One, come sicurezza del cloud, gestione delle vulnerabilità e tecnologia operativa (OT) per offrire una soluzione di gestione dell'esposizione completa.

-

Tenable Identity Exposure è una soluzione di gestione degli asset informatici (CAM)?

-

Tenable Identity Exposure non è uno strumento di gestione degli asset informatici (CAM) tradizionale. Fornisce piuttosto visibilità specifica all'identità e informazioni sul rischio che aumentano e ampliano l'approccio CAM. Con una visualizzazione a 360 gradi di tutte le identità in Active Directory (AD) e Entra ID, Tenable Identity Exposure individua le vulnerabilità e i rischi specifici dei sistemi di identità.

Grazie all'integrazione con Tenable One, allinea la sicurezza dell'identità ai principi di gestione continua dell'esposizione alle minacce (CTEM), colmando la lacuna tra rilevamento degli asset e riduzione proattiva del rischio . Mentre le soluzione CAM si concentrano sul rilelvamento e la gestione di un'ampia gamma di asset informatici, Tenable Identity Exposure si occupa specificamente dell'analisi approfondita incentrata sull'identità, fondamentale per prevenire gli attacchi basati sulle credenziali e proteggere la superficie delle identità in continua espansione.

-

Posso esportare i dati da Tenable Identity Exposure?

-

Sì. Puoi scaricare i risultati dalle tabelle dei dati. Puoi personalizzare le esportazioni in modo da mostrare la colonna specifica di cui hai bisogno. Il formato di file attualmente supportato è .CSV.

-

In che modo Tenable Identity Exposure aiuta con una visione centralizzata dei rischi di identità?

-

Tenable Identity Exposure fornisce una visione centralizza dei punti deboli dell'identità, come le configurazioni errate e le autorizzazioni eccessive, in Active Directory (AD), Entra ID e ambienti ibridi. Aiuta le organizzazioni a identificare, prioritizzare e correggere velocemente i rischi di identità su larga scala, riducendo i percorsi di attacco e rafforzando la postura di sicurezza.

-

Cosa è il punteggio di esposizione degli asset (AES) di identità?

-

Il punteggio di esposizione degli asset (AES) di identità è un sistema di valutazione basato sull'intelligenza artificiale che esamina e classifica ogni identità in base al livello di rischio. Prende in considerazione:

- Le vulnerabilità intrinseche come le credenziali vulnerabili, le configurazioni e gli account non aggiornati

- I rischi intrinsechi di asset associati come dispositivi vulnerabili o appartenenze a gruppi rischiose

-

Tenable Identity Exposure richiede agenti o account con privilegi?

-

No. Tenable Identity Exposure è completamente senza agente e non necessita di account con privilegi per il monitoraggio, rendendo semplice la distribuzione e riducendo i rischi di sicurezza allo stesso tempo.

-

In che modo Tenable Identity Exposure si integra con altre soluzioni Tenable?

-

Tenable Identity Exposure si integra con Tenable One, sfruttando la gestione delle vulnerabilità, la sicurezza del cloud e i dati della tecnologia operativa per fornire una vista olistica dei rischi legati all'identità nella superficie di attacco totale di un organizzazione.

-

Come contribuisce Tenable Identity Exposure ai requisiti di conformità?

-

Tenable Identity Exposure supporta le operazioni legate alla conformità identificando e mitigando continuamente i rischi legati alle identità che potrebbero portare a violazioni delle norme. Aiuta le organizzazioni ad allinearsi ai principali framework di sicurezza, tra cui:

- NIST CSF e CIS Controls: colmando le lacune di sicurezza delle identità, Tenable Identity Exposure favorisce il rispetto dei controlli della sicurezza critici necessari per una solida governance delle identità.

- ISO 27001 e SOC 2: aiuta ad applicare policy di accesso delle identità e best practice di sicurezza per supportare le attività di conformità alle normative.

- GDPR e CCPA: assicura visibilità e controllo sui rischi relativi all'identità, contribuendo alla protezione dei dati e agli obblighi sulla privacy.

- Zero Trust e provvedimenti legislativi: consolida la sicurezza delle identità come parte di iniziative Zero Trust più ampie e la conformità alle direttive governative sulla sicurezza informatica.

L'identificazione e la correzione proattiva di configurazioni errate, account con privilegi eccessivi e percorsi di attacco delle identità di Tenable Identity Exposure consente alle organizzazioni di mantenere la conformità della sicurezza e al tempo stesso ridurre i rischi di violazioni basate sulle credenziali.

Risorse correlate

Inizia a utilizzare Tenable Identity Exposure

Implementando Tenable Identity Exposure sul nostro perimetro globale, abbiamo fornito alle parti interessate la necessaria visibilità sui rischi per la sicurezza informatica aziendale.

- Tenable Identity Exposure