Tenable in confronto a CrowdStrike Falcon Cloud

Riduci in modo proattivo i rischi del cloud con Tenable Cloud Security

Non limitarti a giocare in difesa. Mentre CrowdStrike si concentra sulla reazione alle minacce attive, Tenable adotta una posizione proattiva. Grazie alla contestualizzazione di tutte le potenziali minacce nell'ambiente, Tenable è in grado di prioritizzare e correggere i rischi più critici prima che si manifestino.

Osserva Tenable all'opera

Vuoi scoprire come Tenable può aiutare il team di sicurezza a individuare ed eliminare le debolezze informatiche principali che mettono a rischio l'azienda?

Compila il modulo per ottenere un preventivo personalizzato o una demo.

Perché i clienti scelgono Tenable Cloud Security rispetto a CrowdStrike Falcon Cloud

Confronta Tenable Cloud Security con

CrowdStrike Falcon Cloud

Combinazioni tossiche nel cloud

Correlazione delle identità e di tutta l'infrastruttura per la prioritizzazione e la visibilità delle combinazioni tossiche

Non ha visibilità delle combinazioni tossiche

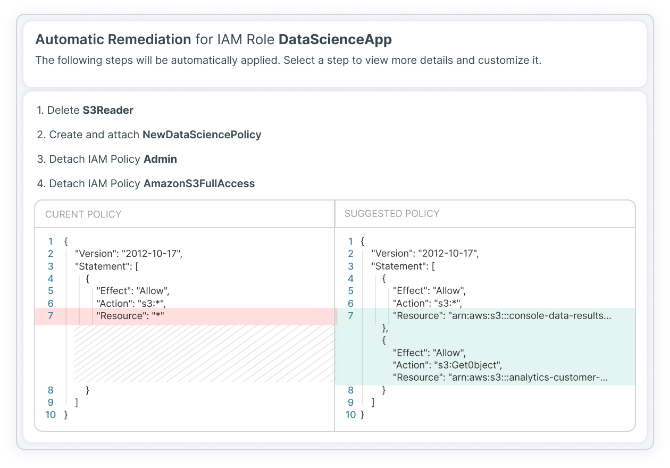

Correzione

Dettagli di correzione chiari:

- Correzione IAM con un clic

- Correzione IaC con un clic

- Istruzioni di protezione utili per le modifiche

Non ha la correzione IAM con un clic e la correzione IaC con un clic. Nessuna istruzione di protezione utile

Richieste di autorizzazione

Richieste di autorizzazione multi-cloud senza codice

Nessuna dashboard dedicata per le richieste di autorizzazione multi-cloud

DSPM

Gestione della postura di sicurezza dei dati (DSPM) relativa alle identità

Non ha il contesto completo delle identità

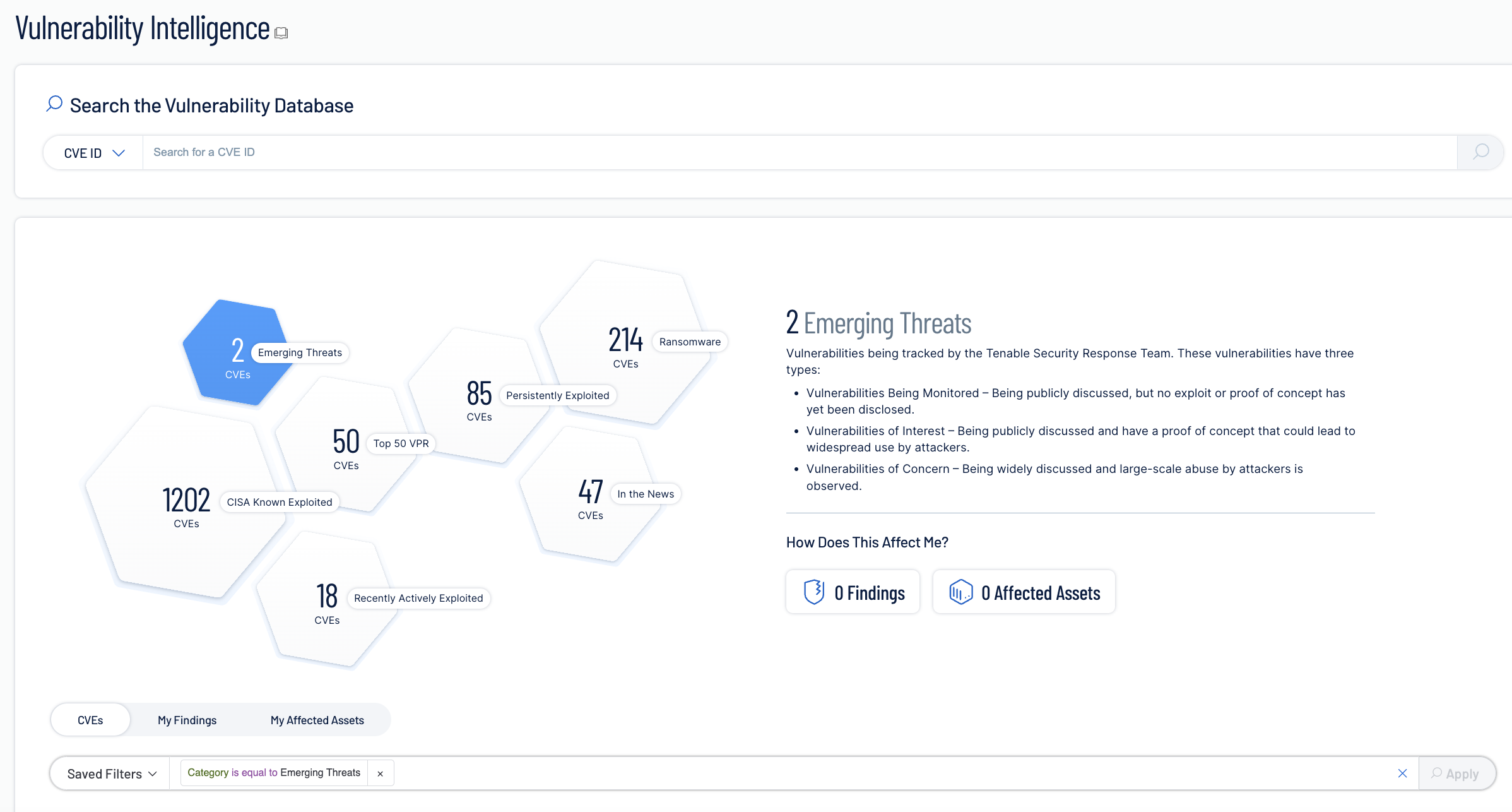

Intelligence sulle vulnerabilità

Contesto completo delle vulnerabilità grazie a Tenable Research e a 50.000 miliardi di punti dati

Incentrato sul malware, non ha il contesto delle vulnerabilità

Visibilità e sicurezza delle identità cloud leader del settore

Visione e profondità limitate

Prioritizza, correggi e ottimizza la sicurezza del cloud

Prospettive sulla sicurezza del cloud per il 2024

Lo studio di Tenable Cloud Security rivela che ben il 95% delle aziende intervistate è stato vittima di una violazione cloud negli ultimi 18 mesi.

Leggi il reportIDC Info Snapshot: Navigating cloud security complexities — Identity at the core

"Il 39% delle organizzazioni non ha un'integrazione sufficiente tra i team della sicurezza e dell'infrastruttura IT, sia a livello di persone che di processi o soluzioni. La protezione delle identità digitali è fondamentale per stabilire la fiducia digitale e garantire la resilienza informatica."

Leggi il reportOsserva Tenable all'opera

Vuoi scoprire come Tenable può aiutare il team di sicurezza a individuare ed eliminare le debolezze informatiche principali che mettono a rischio l'azienda?

Compila il modulo per ottenere un preventivo personalizzato o una demo.