Identifica e correggi le configurazioni errate del cloud

Identifica e correggi facilmente le configurazioni errate. Le configurazioni errate del cloud, come i bucket di archiviazione aperti, i ruoli troppo permissivi o le impostazioni di rete non sicure, sono la causa principale delle minacce, della mancata conformità e della perdita di dati. Utilizza Tenable Cloud Security per rilevare continuamente e prioritizzare questi rischi mediante la scansione dell'infrastruttura come codice (IaC) e nei livelli di runtime e identità.

Vai oltre gli avvisi con la sicurezza del cloud automatizzata

Identifica i bucket di archiviazione, i ruoli troppo permissivi e le impostazioni di rete non sicure.

Raggiungi la sicurezza cloud-native end-to-end

Proteggi l'intero ciclo di vita delle applicazioni prevenendo le configurazioni errate nel codice, applicando le policy al runtime e automatizzando le correzioni con il contesto completo del rischio.

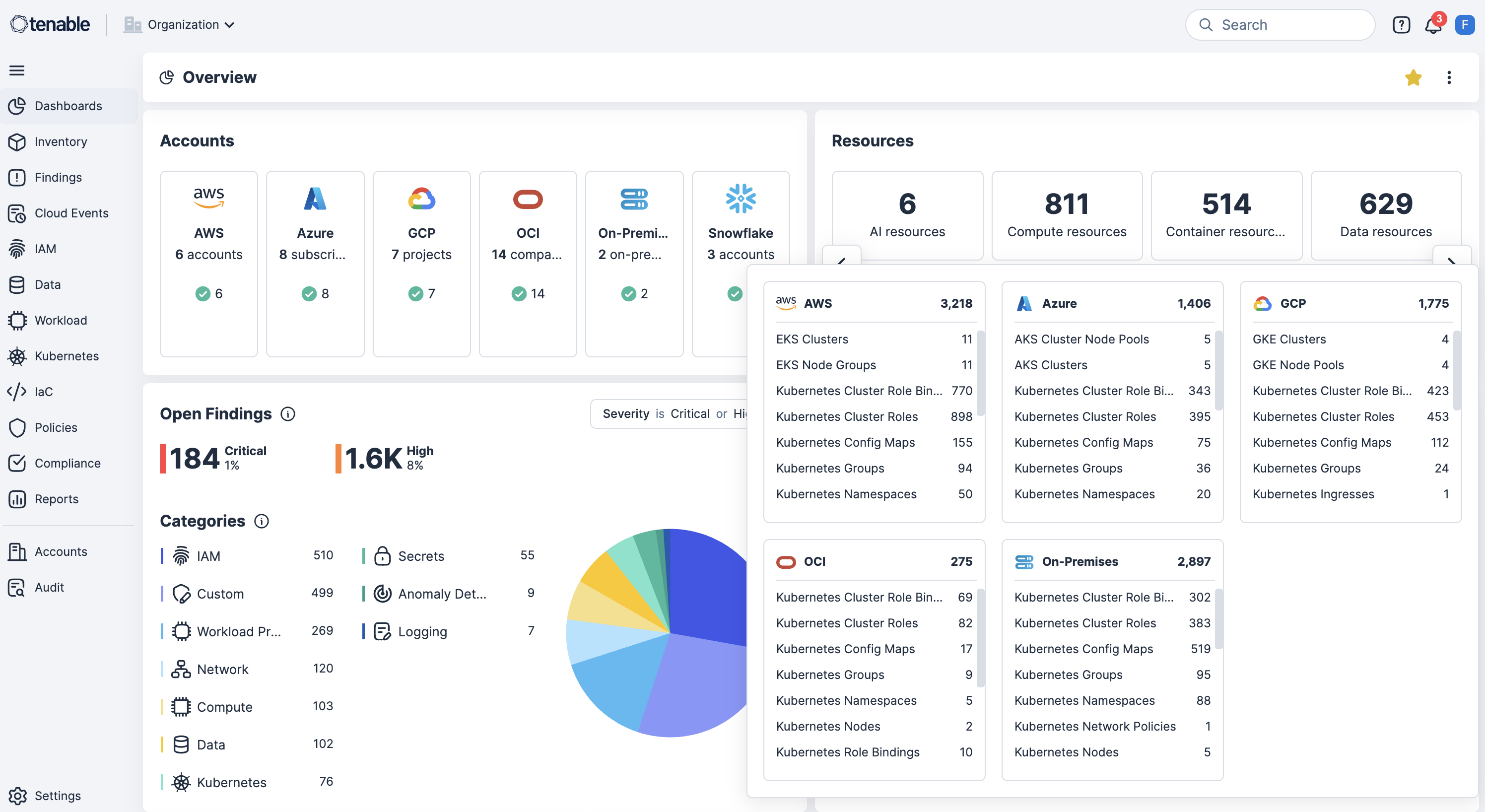

Rileva continuamente le configurazioni errate

Effettua la scansione continua in AWS, Azure, OCI, GCP e Kubernetes per rilevare configurazioni errate, violazioni di policy e risorse esposte pubblicamente, al fine di far emergere i rischi in tempo reale.

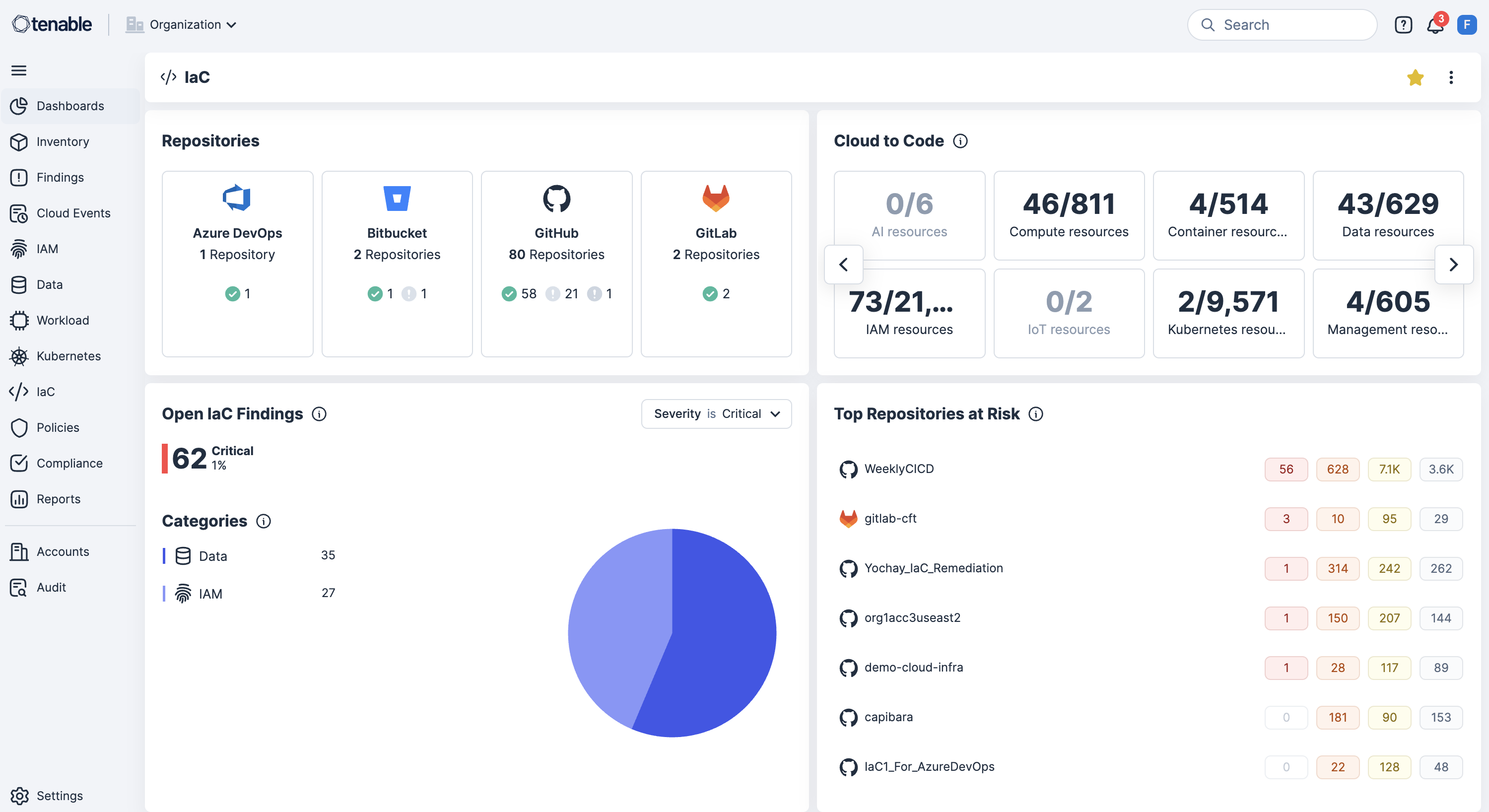

Esegui lo shift-left con la scansione IaC nelle pipeline CI/CD

Integra la scansione IaC con gli strumenti delle pipeline CI/CD pipeline per identificare le configurazioni errate prima della distribuzione, ridurre la rielaborazione e prevenire le deviazioni della sicurezza.

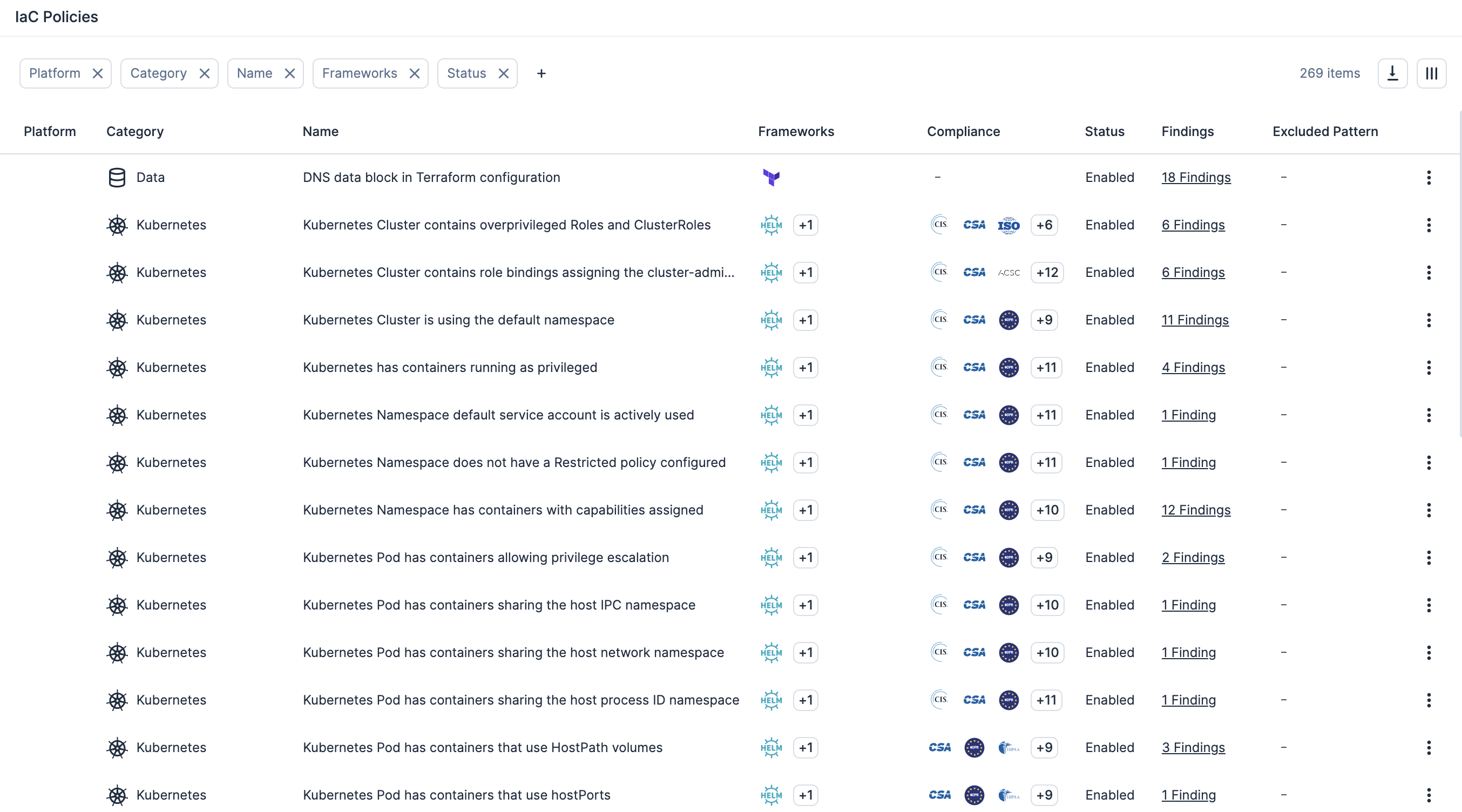

Applica protezioni di sicurezza alle distribuzioni Kubernetes

Applica protezioni di sicurzza a livello di cluster bloccando i carichi di lavoro delle configurazioni errate al momento della distribuzione, per assicurare la confomità e la sicurezza sin dall'inizio.

Usa le policy personalizzate con risposta automatica

Abilita la definizione della policy personalizzata per rilevare le autorizzazioni eccessive o le configurazioni pericolose sulle risorse, poi abilita i flussi di lavoro di correzione.

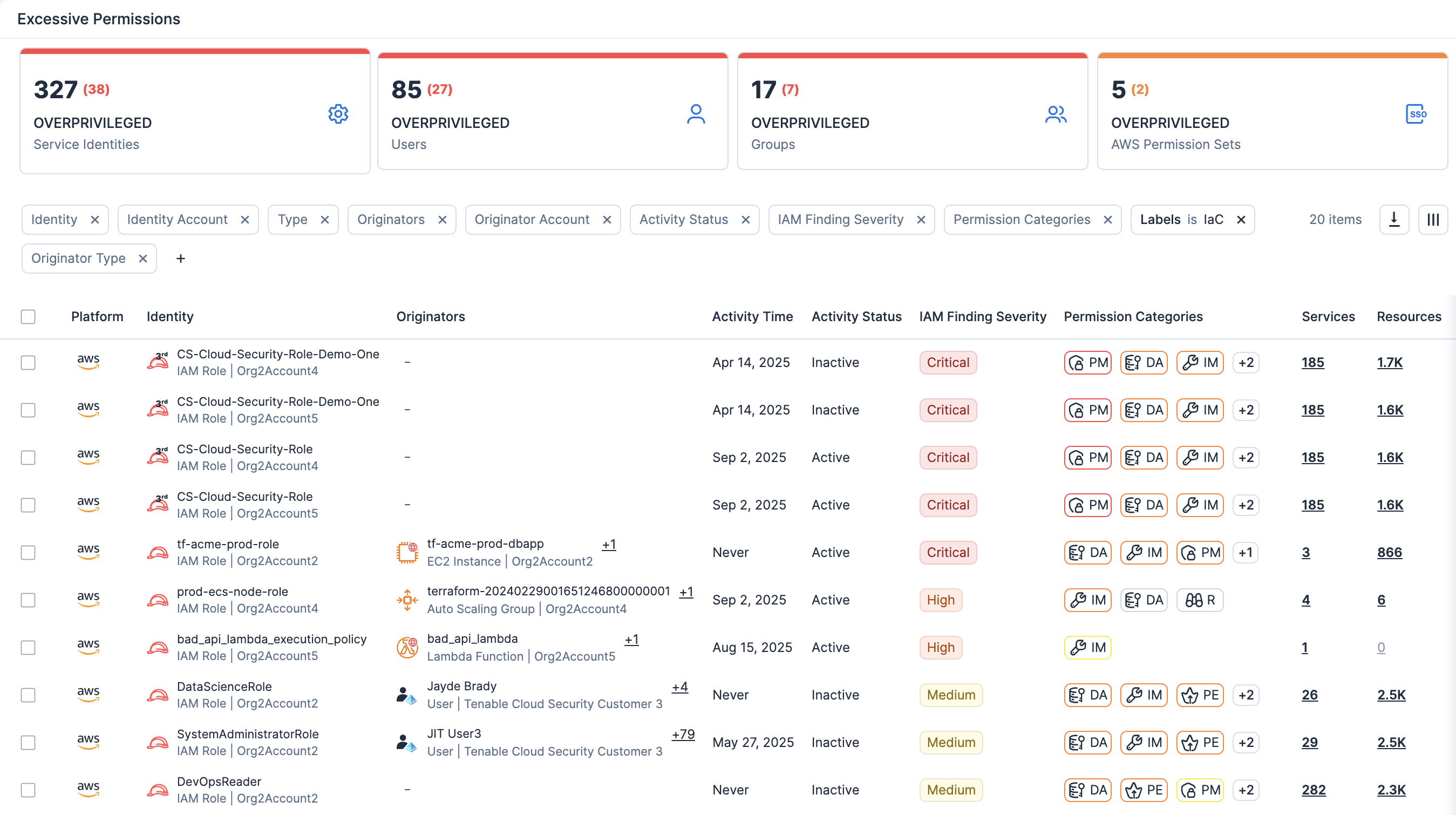

Scopri la correlazione del rischio contestuale con la correzione basata sull'identità

Metti in correlazione le configurazioni errate con le vulnerabilità, le autorizzazioni eccessive e l'esposizione dei dati sensibili e, al contempo, mappa le identità con la gestione dell'infrastruttura cloud e dei diritti (CIEM) per applicare i privilegi minimi e accelerare la correzione.

Scopri di più su Tenable Cloud Security

L'utilizzo dell'automazione [di Tenable Cloud Security] ci ha permesso di eliminare i processi manuali e di eseguire in pochi minuti ciò che avrebbe richiesto mesi di lavoro a due o tre addetti alla sicurezza.

- Tenable Cloud Security