Come proteggere i tuoi asset IT, OT e IoT con una piattaforma di gestione dell'esposizione: visibilità completa con Asset Inventory e rilevamento degli asset

Scopri come Tenable One per OT/IoT aiuta le organizzazioni a stare al passo con l'evoluzione del panorama delle minacce odierno, grazie a una visibilità completa e alla prioritizzazione del rischio informatico in IT, OT e IoT.

La visibilità rappresenta il fondamento della sicurezza, poiché offre alle organizzazioni i mezzi per monitorare, analizzare e salvaguardare la loro infrastruttura digitale in maniera efficiente. Il mantenimento di un inventario completo dei dispositivi IT, OT e IoT, consente alle organizzazioni di ottenere informazioni dettagliate sulla topologia di rete, identificare potenziali punti deboli e garantire la conformità ai critieri di sicurezza. Oltretutto, grazie alla visibilità in tempo reale i team addetti alla sicurezza possono mitigare le minacce in modo proattivo prima che diventino una vera e propria crisi.

Tuttavia, ottenere visibilità sui domini IT e OT presenta una sfida, esacerbata dalla diversa natura di questi dispositivi e dei loro svariati sistemi. Le tradizionali misure di sicurezza progettate per gli ambienti IT non sono sufficienti quando vengono applicate alle caratteristiche specifiche degli ecosistemi OT e IoT. Nasce, quindi, la necessità di soluzioni specializzate, personalizzate in base alle esigenze aziendali specifiche. Nel primo e nel secondo post di questa serie in tre parti del blog, abbiamo evidenziato le principali sfide che limitano l'abilità delle aziende moderne di proteggere gli asset OT e IoT. In questo post, esaminiamo più a fondo le quattro strategie per ottenere la visibilità completa degli asset IT, OT e IoT, nonché come la piattaforma di gestione dell'esposizione di Tenable sia in grado di migliorare la postura di sicurezza.

1. Scopri gli asset e monitora i rischi

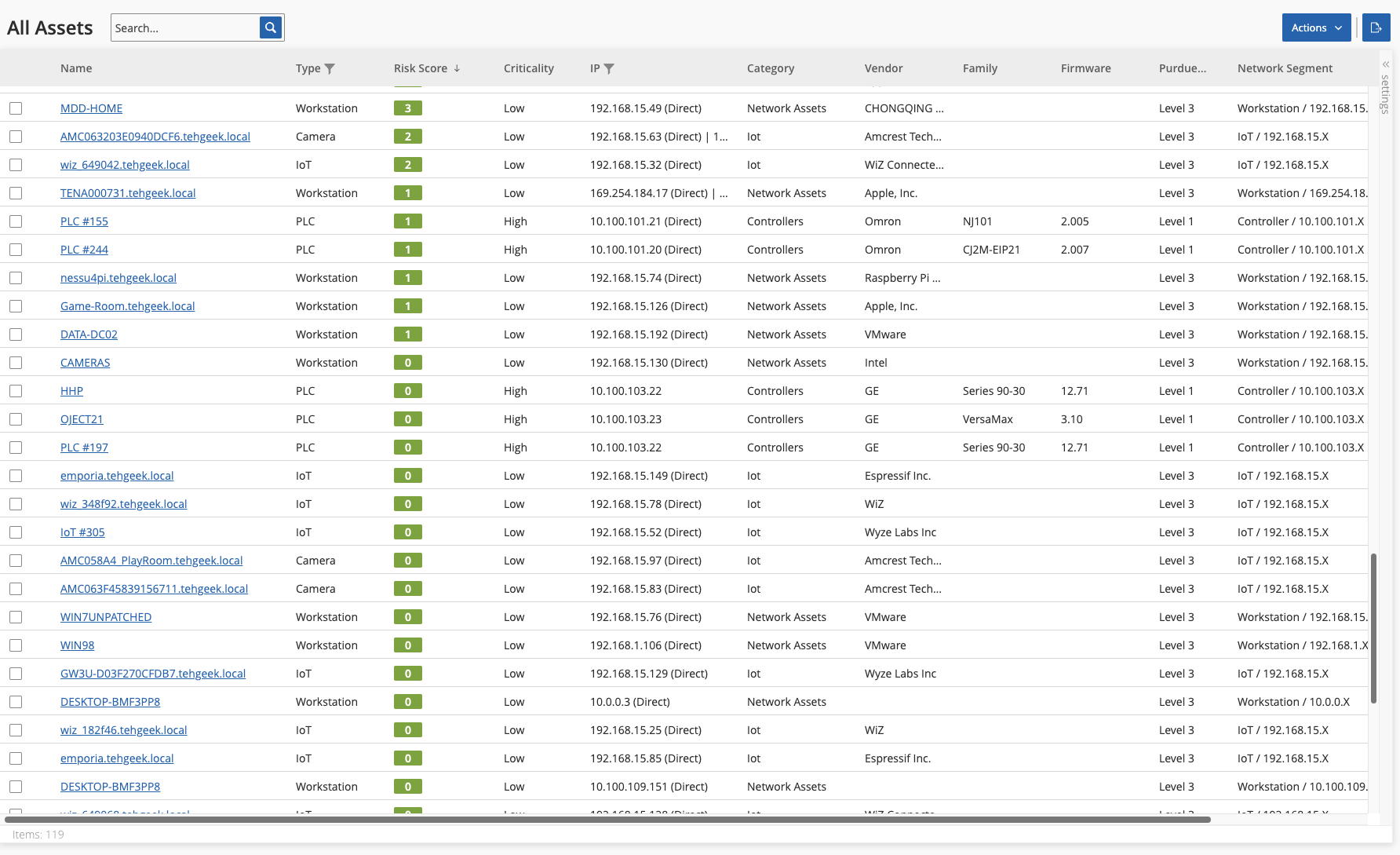

Gli ambienti OT e IoT comprendono un'ampia varietà di dispositivi con diversi metodi di gestione e protocolli di comunicazione. Per rispondere a questi requisiti specifici, si dovrebbe applicare una miscela di approcci di monitoraggio e rilevamento passivi e attivi al fine di ottenere un inventario completo e accurato e identificare i rischi legati agli asset, come le configurazioni errate le vulnerabilità.

Tuttavia, i dispositivi OT e IoT hanno caratteristiche specifiche, pertanto se provi a scoprirli utilizzando strumenti di rilevamento progettati per asset IT potresti riscontrare errori, sovraccarico di memoria e inattività imprevista. Per questo motivo, dovresti utilizzare strumenti progettati per scoprire asset OT e IoT al fine di assicurare tempi di attività e affidabilità.

Ad esempio, le tecniche di rilevamento passivo che ascoltano il traffico di rete possono essere usate per identificare in modo sicuro gli asset OT e IoT. Questo metodo ascolta le comunicazioni di rete e analizza gli schemi di rete per determinare la presenza di dispositivi. Il rilevamento passivo ha il vantaggio di individuare nuovi dispositivi man mano che vengono aggiunti alla rete, oltre agli asset che vanno e vengono periodicamente e che possono costituire un rischio. L'ascolto passivo può anche individuare alcune caratteristiche specifiche degli asset, che possono essere utilizzate per identificarli e per compilare un sottoinsieme di dettagli dell'asset.

Con una conoscenza di base degli asset IoT e OT nella rete e delle caratteristiche che li identificano, possiamo applicare comunicazioni native, progettate appositamente per interagire con un asset specifico, per rilevare attivamente ulteriori dettagli dell'asset, come la versione e la configurazione del firmware e i rischi dell'asset, tra cui le vulnerabilità, le configurazioni errate e le modifiche nella configurazione.

Monitorando continuamente la rete mediante l'ascolto passivo e conducendo query attive periodicamente, le organizzazioni possono adattare le loro misure di sicurezza all'evoluzione del panorama delle minacce e ai cambiamenti nell'ambiente di rete.

2.Mantieni un inventario dei dettagli di asset e rischi

I dettagli degli asset svolgono un ruolo chiave nel supportare le diverse funzioni nell'organizzazione, ma sono fondamentali per determinare la priorità e la correzione dei rischi per la sicurezza. Di seguito, esaminiamo alcuni attributi chiave e la loro importanza per la sicurezza.

Informazioni sui dispositivi

- Tipo di dispositivo: identificare il tipo di dispositivo (ad esempio, PLC, sistema SCADA, sensore, dispositivo IoT) è utile per ottenere informazioni dettagliate sulla sua funzionalità e il suo scopo nella rete.

- Marca e modello: conoscere la marca e il modello del dispositivo aiuta a capirne le specifiche, le funzionalità e le potenziali vulnerabilà.

- Firmware/Versione software: tenere traccia del firmware o delle versioni software è essenziale per identificare le vulnerabilità note e assicurare che i dispositivi siano aggiornati con le patch di sicurezza.

- Numero di serie: assegnare un identificatore univoco ai dispositivi ne facilita i rilevamento, l'identificazione del proprietario e la gestione.

Connettività di rete

- Indirizzo IP: registrare gli indirizzi IP consente il mapping della rete e facilita il monitoraggio e la gestione della connettività del dispositivo.

- Indirizzo MAC: gli indirizzi MAC aiutano a identificare i dispositivi in modo univoco sulla rete e possono essere utilizzati per il controllo degli accessi e a fini di sicurezza.

- Configurazione delle porte: capire quali porte stanno utilizzando i dispositivi aiuta a valutare i potenziali vettori di attacco e a proteggere i punti di accesso della rete.

- Segmentazione della rete: identificare a quali segmenti della rete appartengono i dispositivi aiuta a implementare controlli di sicurezza e misure di isolamento adeguati.

Configurazione e impostazioni

- Credenziali predefinite: identificare dispositivi con credenziali predefinitie o deboli aiuta a mitigare il rischio di accesso non autorizzato e attacchi basati sulle credenziali.

- Parametri di configurazione: documentare le configurazioni dei dispositivi, come i protocolli di comunicazione, le impostazioni di crittografia e i controlli di accesso, assicura coerenza e facilita il controllo della sicurezza.

- Controllo degli accessi: sapere chi ha l'accesso per configurare o interagire con i dispositivi, e di quale livello di autorizzazione dispone, è cruciale per applicare i criteri di sicurezza e per evitare modifiche non autorizzate.

Dati operativi

- Stato operativo: monitorare lo stato operativo dei dispositivi fornisce informazioni dettagliate sulle loro integrità, prestazioni e disponibilità.

- Dati dei sensori: per i dispositivi IoT, acquisire i dati dei sensori, come la lettura della temperatura, dell'umidità o della pressione, potrebbe essere vitale per il monitoraggio operativo e il processo decisionale.

- Flusso di dati: capire come i dati vengono raccolti, elaborati e trasmessi dai dispositivi aiuta a valutare i rischi di sicurezza dei dati e i requisiti di conformità.

Posizione fisica

- Posizione geografica: conoscere la posizione fisica del dei dispositivi aiuta al monitoraggio degli asset, alla pianificazione della manutenzione e a reagire agli incidenti di sicurezza fisica.

- Condizioni ambientali: documentare fattori ambientali come la temperatura, l'umidità e l'esposizione a condizioni pericolose aiuta a valutare l'affidabilità e la durata del dispositivo.

Informazioni sul ciclo di vita

- Data di installazione: tenere traccia di quando i dispositivi sono stati installati fornisce informazioni dettagliate sul loro ciclo di vita e aiuta a pianificare i programmi di manutenzione e sostituzione.

- Data del termine del ciclo di vita/supporto: identificare l'avvicinarsi del termine del ciclo di vita o del supporto dei dispositivi consente di attuare misure proattive per mitigare i rischi associati a tecnologia obsoleta.

Monitoriaggio dei rischi e delle attività

- Vulnerabilità: identificare le vulnerabilità note negli asset è utile per determinare il VPR (Vulnerability Priority Rating).

- Attività di rete: identificare l'origine, il tipo, la destinazione e il volume del traffico è utile per identificare comunicazioni anomale, come quelle con destinazioni esterne.

- Conversazioni: identificare le conversazioni rilevate nella rete, con dettagli su quando sono avvenute e gli asset coinvolti, è utile per la mappatura degli asset.

3. Visualizza i percorsi di attacco per definire la priorità del rischio

I dettagli, le informazioni sul rischio e le comunicazioni realativi agli asset sono fondamentali per il mapping della rete e l'assegnazione di priorità del rischio. Molto spesso, le violazioni negli ambienti OT e IoT hanno origine da asset IT vulnerabili, che una volta compromessi offrono agli hacker privilegi elevati, consentendogli di compiere attacchi come il ransomware. Capire le relazioni tra asset è essenziale per mappare e visualizzare i vettori o i percorsi di attacco esposti a un elevato rischio di sfruttamento. Per identificare il vettore di attacco più critico, è necessario tenere conto di più parametri e usare un approccio basato sul rischio. Quando sono mappati, i fattori come il livello di rischio dell'asset, la lunghezza del percorso di attacco, i metodi di comunicazione e la connettività esterna e interna favoriscono una migliore definizione della priorità e la correzione. In questo modo è possibile, per esempio, minimizzare o ridurre l'accesso alle reti esterne oppure chiudere delle porte e ridurre i servizi non essenziali, che contribuiscono a un'esposizione del rischio elevata.

Sebbene tecnicamente tutte le identità siano asset da gestire, è importante ribadire che la maggior parte degli strumenti specifici di dominio non offrono rilevamento e visibilità delle identità e dei rischi associati. Ad esempio, questi strumenti solitamente non identificano le configurazioni errate che possono portare a eccessive autorizzazioni o rendere le identità vulnerabili allo sfruttamento, come le password deboli.

In particolare nel mondo di OT, le conseguenze delle lacune nella visibilità per le identità e il rischio possono essere gravi, poiché i tempi di inattività degli asset possono comportare costi elevati e talvolta causare condizioni di lavoro pericolose o adirittura perdite di vita umane. Gli strumenti di sicurezza OT/IoT e gli strumenti di sicurezza delle identità che si integrano a una piattaforma di gestione dell'esposizione olistica offrono un valore elevato, perché possono fornire informazioni su tutti gli asset pertinenti, necessarie per effettuare anlisi del percorso di attacco tra domini. Per ulteriori informazioni su questo argomento, leggi il secondo post della serie del blog "Come proteggere i tuoi asset IT, OT e IoT con una piattaforma di gestione dell'esposizione: l'importanza della prioritizzazione contestuale".

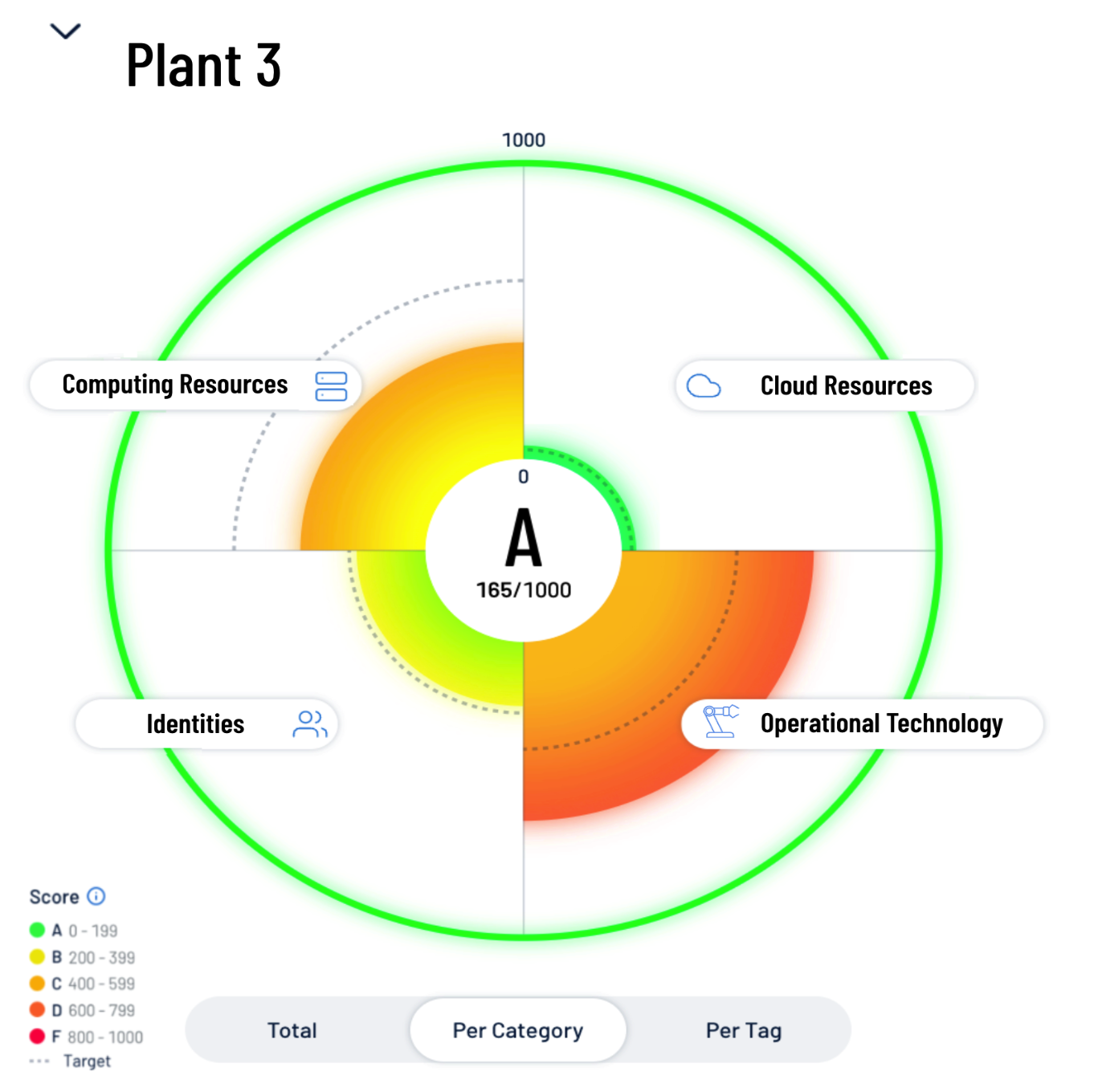

4. Quantifica l'esposizione dell'azienda con il tagging degli asset

Come abbiamo spiegato nel secondo blog, la capacità di raggruppare in modo logico e creare tag degli asset in Tenable One per OT/IoT è un elemento importante per definire un ACR (Asset Criticality Rating). Tipo di dispositivo, marca e modello, posizione fisica e segmento di rete possono tutti essere utilizzati per raggruppare e applicare tag associati agli ambienti OT e IoT mission-critical. Ad esempio, la segmentazione di rete che indica che un sistema di raffreddamento fa parte di un impianto di produzione, anziché parte della mensa, può essere utilizzata per accrescere l'ACR. Analogalmente, una workstation in un impianto di produzione può fare più danni di un laptop personale in una rete guest.

I tag degli asset in Tenable One per OT/IoT possono anche essere utilizzati per aggregare gruppi di asset multipli per creare carte di esposizione allineate a funzioni aziendali critiche e per determinare un punteggio di Cyber Exposure (CES) totale per una funzione aziendale. Analogamente, le identità di dispositivi e persone con accesso agli stessi segmenti di rete degli asset OT e IoT possono essere allineate alla stessa carta di esposizione. In questo modo, è possibile prendere in considerazione e utilizzare il rischio totale per assegnare priorità alle risorse e agli investimenti.

Ottieni una visibilità completa dell'intera superficie di attacco

Con Tenable One per OT/IoT le organizzazioni ottengono la visibilità della superficie di attacco: asset IT, OT and IoT; si concentrano sulla prevenzione dei possibili attacchi e comunicano con precisione il rischio informatico per contribuire a ottimizzare le prestazioni aziendali. La piattaforma combina la più ampia copertura delle vulnerabilità, che comprende asset IT, risorse cloud, container, app web, sistemi di identità e asset OT e IoT, aumenta la velocità e la portata della copertura delle vulnerabilità di Tenable Research e integra analisi complete per dare priorità alle azioni e informare sui rischi informatici.

Tenable One per OT/IoT consente alle organizzazioni di:

- Ottenere la visibilità completa di tutti gli asset e delle loro vulnerabilità, on-premises o nel cloud, e capire dove sono esposti al rischio.

- Prevedere le minacce e definire le priorità per prevenire gli attacchi utilizzando l'IA generativa e il più ampio data set di contesto per l'esposizione e le vulnerabilità.

- Comunicare il rischio di esposizione ai responsabili aziendali e alle parti interessate con KPI, confronti e informazioni fruibili chiari.

- Sfruttare la più ampia copertura delle vulnerabilità, che comprende asset IT, risorse cloud, container, app web e sistemi di identità.

- Effettuare integrazioni con origini dei dati e strumenti di terze parti, per analisi e correzione dell'esposizione migliorate.

Tenable One per OT/IoT va oltre le soluzioni mirate delle organizzazioni e i sili aziendali per offrire una visibilità completa e un inventario degli asset IT accurato dell'intera superficie di attacco moderna, inclusi i dispositivi OT e IoT.

Programma una consulenza gratuita e una demo

Desideri vedere quali vantaggi può apportare Tenable One per OT/IoT alla tua organizzazione? Prenota una consulenza gratuita per ricevere una veloce dimostrazione tecnica e per discutere di come possiamo aiutarti a migliorare il tuo programma di sicurezza e i risultati.

Per ulteriori informazioni su Tenable One for OT/IoT, visita it.tenable.com/products/tenable-one e iscriviti al webinar “The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT, OT and IoT Environments” (in inglese) per approfondire gli argomenti trattati in questo post.

Scopri di più

- Come proteggere i tuoi asset IT, OT e IoT con una piattaforma di gestione dell'esposizione (blog)

- Come proteggere i tuoi asset IT, OT e IoT con una piattaforma di gestione dell'esposizione: l'importanza della prioritizzazione contestuale (blog)

- Tenable Introduces Groundbreaking Visibility Across IT, OT and IoT Domains to Fully Illuminate Attack Vectors and Risks (comunicato stampa, in inglese)

- The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT, OT and IoT Environments (webinar, in inglese)

- Exposure Management

- OT Security

- SCADA