Come proteggere i tuoi asset IT, OT e IoT con una piattaforma di gestione dell'esposizione

I team addetti alla sicurezza aziendale affrontano seri ostacoli per proteggere le infrastrutture OT/IoT critiche, tra cui visibilità frammentaria, rischi imprevisti e silos di dati. Scopri come le soluzioni appositamente realizzate per la gestione dell'esposizione di OT/IoT possono aiutare le organizzazioni a migliorare la visibilità, assegnare priorità alle attività di sicurezza informatica e comunicare il rischio informatico efficacemente ai silos dell'organizzazione.

Creare e mantenere un programma di sicurezza proattivo e completo che copra un set diversificato di domini e asset può risultare molto complicato. Come se ciò non bastasse, i CISO stanno adottando la responsabilità di proteggere l'intera superficie di attacco informatico, che include i dispositivi OT/IoT critici. Tuttavia, silos profondi nell'organizzazione e definizioni della proprietà e della responsabilità poco chiare creano difficoltà.

Tre sfide chiave limitano la capacità delle aziende moderne di proteggere l'ambiente OT/IoT:

- Visibilità frammentata: molte di queste tecnologie sono spesso implementate fuori dall'ambito dei team IT e di sicurezza, rendendole nascoste e insicure. Come possono le organizzazioni gestire l'inventario e la manutenzione continua con questo mix di apparecchiature OT/IoT diversificate? Come puoi avere la certezza che i sistemi siano sicuri e funzionanti quando utenti malintenzionati continuano sempre più frequentemente a prendere di mira gli asset OT e IoT?

- Rischio imprevisto: molte tecnologie OT sono espressamente non sicure, con connettività aperta per offrire la massima flessibilità. Analogamente, nell'implementazione della maggior parte dei dispositivi IoT, si dà la priorità alla funzionalità e si trascura la sicurezza. Molti responsabili di asset OT pensano che il loro ambiente OT sia “air-gapped”, isolato, tuttavia i dipendenti e i produttori di apparecchiature possono spesso accedere ai sistemi OT, rendendoli vulnerabili a potenziali minacce.

- Silos di dati: man mano che le organizzazioni di sicurezza aggiungono soluzioni mirate per risolvere lacune di sicurezza specifiche, i dati vengono intrappolati in silo. Con programmi e strumenti disomogenei i leader della sicurezza hanno una comprensione limitata dell'ambiente e delle relazioni del rischio necessaria per passare dalla ricerca reattiva delle minacce all'identificazione proattiva e alla correzione di potenziali minacce. Come fanno le organizzazioni a dare priorità alla sicurezza senza sapere se il rischio è nel cloud, nella rete aziendale, nel data center o nell'ambiente IT?

Questo articolo è il primo di una serie in tre parti in cui si esaminano le sfide che i team di sicurezza aziendali affrontano nel proteggere l'infrastruttura OT/IoT. Condivideremo anche approfondimenti e soluzioni per affrontare queste sfide. In questo articolo, vedremo come le organizzazioni possono ottenere visibilità completa dell'intera superficie di attacco utilizzando gli strumenti e le strategie più recenti per la gestione dell'esposizione.

Creare una strategia olistica per la gestione dell'esposizione aziendale

Gli ambienti aziendali sono vasti, complessi e possono estendersi in più segmenti di una rete e siti a livello globale. Gli strumenti software di sicurezza specifici di dominio sono emersi come soluzioni mirate per le organizzazioni che faticano a creare un inventario degli asset completo, a generare stati di vulnerabilità e a rilevare modifiche e analizzare le minacce. Proteggere l'IT, l'OT e l'IoT è estremamente impegnativo, considerando che gli asset OT/IoT non sono tradizionalmente di proprietà delle organizzazioni IT e sono invece gestiti dai team operativi (o non lo sono del tutto per alcuni dispositivi IoT).

Sebbene i dati e le informzioni raccolti da strumenti specifici di dominio siano importanti per le organizzazioni per capire il rischio specifico dell'asset, molti team continuano ad avere difficoltà nel rispondere a domande critiche sulla loro postura di sicurezza: come puoi misurare accuratamente il rischio e l'esposizione per ogni asset in funzione o struttura, indipendetemente dal tipo di asset? Quali rischi creano tradizionalmente i sistemi aziendali (ad.es. sistemi ERP, Active Directory, jump box di accesso remoto) per gli asset OT/IoT? Quali sono le dipendenze tra questi due ambienti e come possono influenzare le supply chain? In che modo le modifiche nell'ambiente OT si ripercuotono su altri asset nella stessa struttura?

Tenable One per OT/IoT

Per le organizzazioni con asset OT/IoT, la gestione olitica dell'esposizione sblocca funzionalità particolari per il benchmarking e il reporting dei rischi nei silos aziendali. Con l'allineamento degli strumenti di gestione dell'esposizione ai risultati aziendali, i team di sicurezza possono superare le capacità della gestione tradizionale (specifica di dominio) delle vulnerabilità e degli strumenti di sicurezza OT. Questo consente misurazione e comunicazione migliori in tutta l'azienda.

Tenable One per OT/IoT fornisce visibilità nella superficie di attacco informatico moderna: asset IT, OT e IoT. La piattaforma consente alle organizzazioni di dare priorità alle attività di prevenzione di probabili attacchi e di comunicare in modo accurato il rischio informatico per supportare le prestazioni aziendali. Inoltre, la piattaforma mette insieme la più ampia copertura delle vulnerabilità, che include asset IT, risorse cloud, container, app web, sistemi di identità e asset OT e IoT; incrementa la velocità e la portata della copertura delle vulnerabilità di Tenable Research; e aggiunge analisi complete per aiutare le organizzazioni a definire le priorità delle azioni di sicurezza e comunicare il rischio informatico. Se desideri approfondire questi argomenti, iscriviti al prossimo webinar "The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT, OT and IoT Environments." (in inglese)

Processo decisionale informato con visualizzazioni dell'esposizione

Tenable One per OT/IoT consente alle organizzazioni di passare da soluzioni mirate e silos aziendali a una visibilità completa delle esposizioni al rischio, anche per i dispositivi OT e IoT. Le organizzazioni possono scegliere di misurare il rischio per unità operativa o per struttura. Questi ambienti spesso contengono un set diversificato di asset gestiti da stakeholder interni differenti. La visualizzazione completa dell'esposizione e il sistema di valutazione dell'esposizione globale unificato di Tenable consentono di concentrare l'impegno sulla sicurezza con informazioni chiare sulla postura di sicurezza di un'organizzazione.

Per la prima volta, i leader della sicurezza di aziende industriali e non industriali possono utilizzare un'unica soluzione per visualizzare, valutare e gestire il rischio informatico nell'intera superficie di attacco. I CISO possono superare i silos di dati con pratiche visualizzazioni aziendali dell'esposizione per comunicare il rischio informatico.

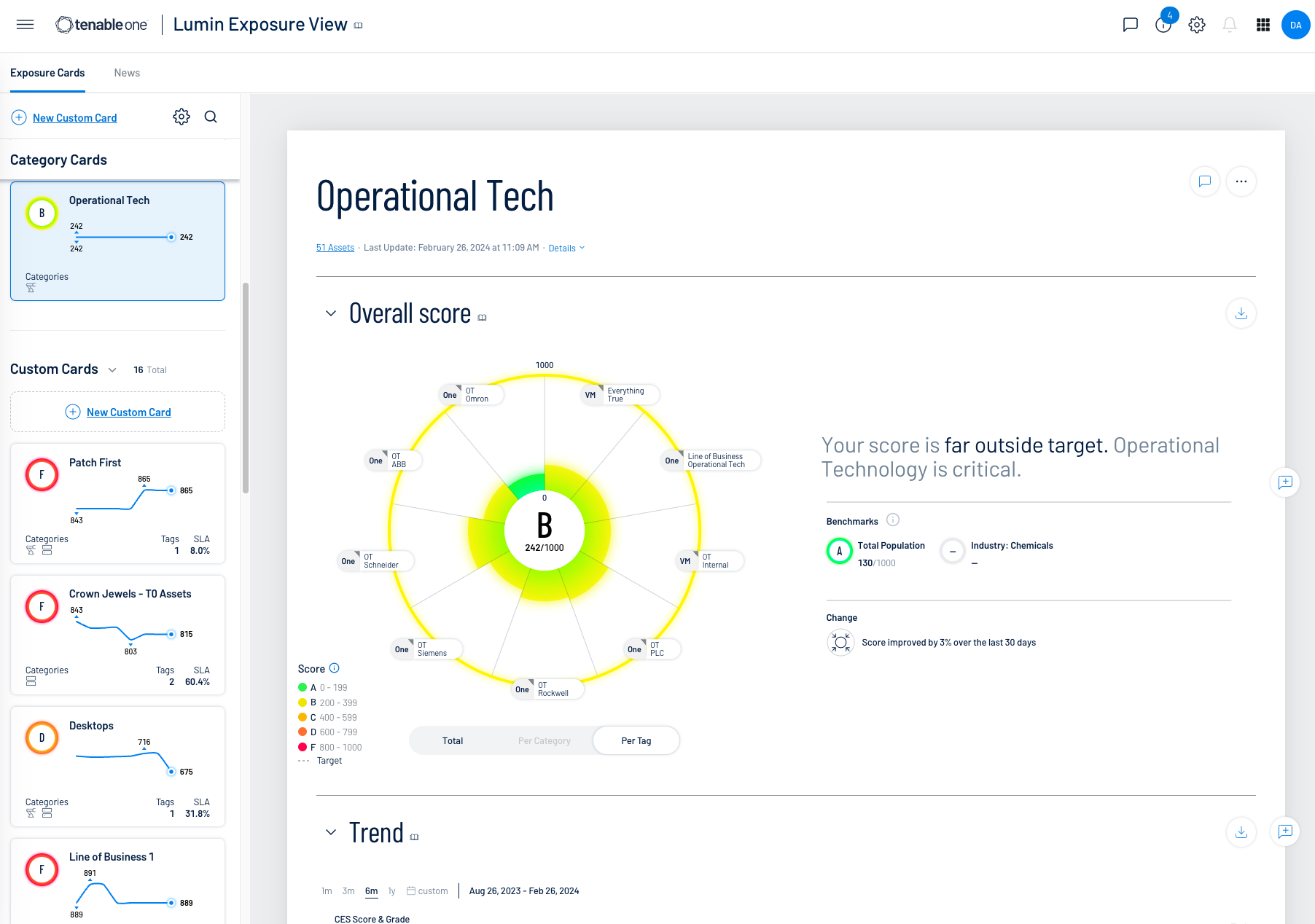

Le carte di esposizione OT in Tenable One consentono agli utenti di visualizzare, gestire e segnalare i rischi in modo olistico. Le carte di esposizioni rappresentano i dati in arrivo dai tag configurati e dall'origine dei dati. La piattaforma aggrega e normalizza i dati per fornire una visualizzazione della Cyber Exposure e altre metriche importanti di un'organizzazione. Gli utenti possono creare delle carte personalizzate (o utilizzare le carte fornite da Tenable predefinite) per ottenere informazioni e indicazioni sulle aree che necessitano di maggiore attenzione. Le carte di esposizione personalizzate consentono agli utenti di specificare le categorie per le quali vogliono vedere i dati. Una volta creata la carta di esposizione personalizzata, gli utenti possono selezionarla dalla libreria centrale per visualizzarne i dati in Lumin Exposure View.

Lumin Exposure View in Tenable One consente di visualizzare rapidamente il tuo punteggio di Cyber Exposure (CES), di vedere i cambiamenti e le tendenze nel tempo, di visualizzare importanti confronti di benchmark e di analizzare il rischio totale. Lumin Exposure View include diversi strumenti che ti aiutano a capire la postura di sicurezza totale in relazione al contesto aziendale, le criticità degli asset e l'efficacia degli sforzi volti a correggere le vulnerabilità nello spazio di lavoro.

Prima di iniziare, crea un tag da applicare alla carta.

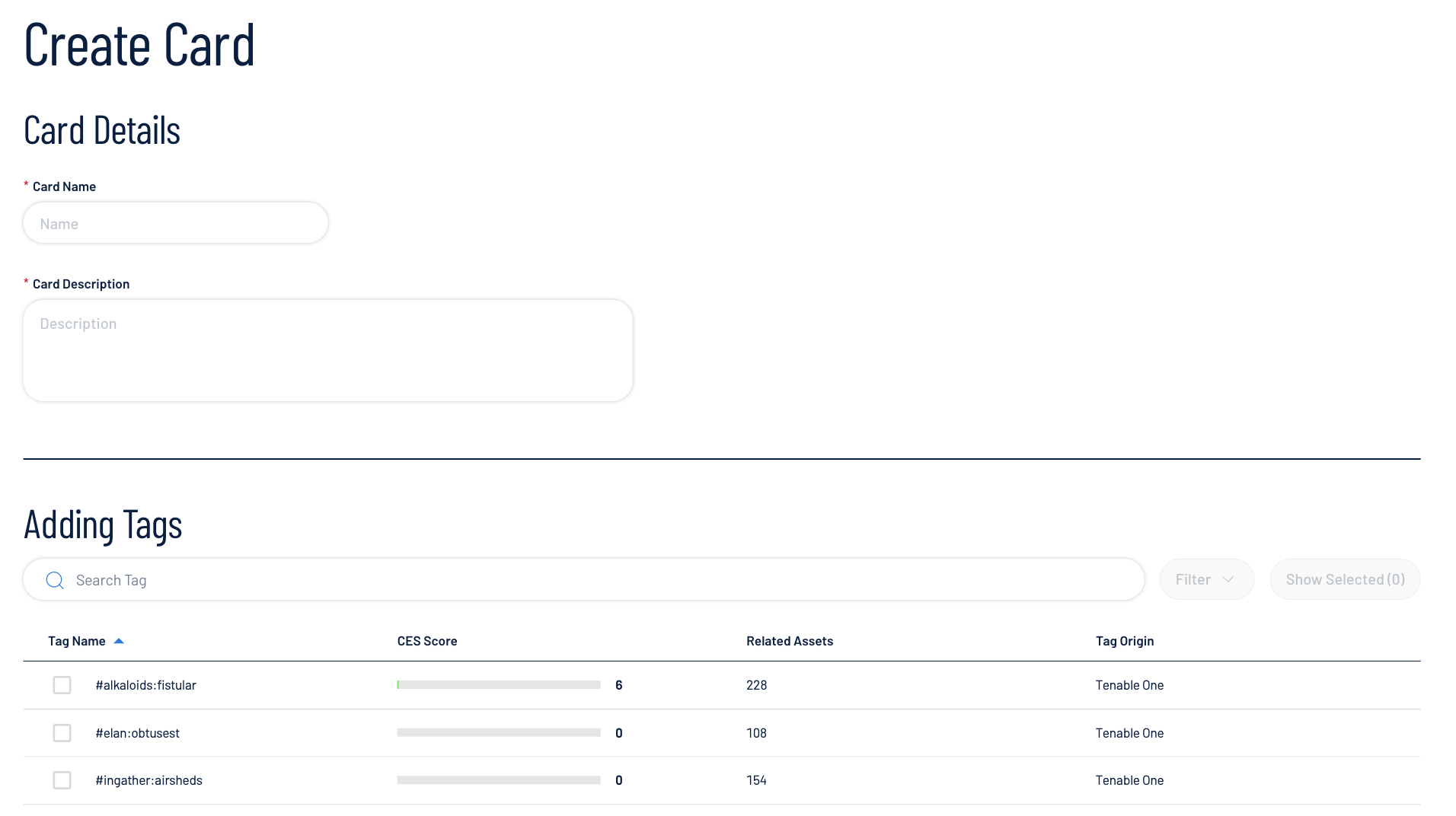

Segui questi passaggi per creare una carta di esposizione personalizzata:

- Accedi a Lumin Exposure View.

- Nel lato sinistro della pagina, clicca sulla scheda Exposure Cards (Carte di esposizione). Appare un elenco di carte di esposizione.

- Nella parte superiore della libreria Exposure Cards (Carte di esposizione) o nella sezione Custom Cards (Carte personalizzate), clicca sul pulsante New Custom Card (Nuova carta personalizzata). Viene visualizzata la pagina Create Card (Crea carta).

- Nella sezione Card Details (Dettagli della carta), nella finestra Card Name (Nome della carta), digita un nome per la carta di esposizione.

- Nella sezione Card Details (Dettagli della carta), nella finestra Card Description (Descrizione della carta), digita la descrizione per la carta di esposizione.

- Nella sezione Adding Tags (Aggiunta di tag), seleziona i tag che desideri usare per fornire dati alla carta di esposizione (ad esempio, area geografica, struttura, caratteristiche specifiche dell'asset, come fornitore/tipo di dispositivo ecc.):

- (Facoltativo) Utilizza la finestra Search (Cerca) per cercare tag specifici.

- Seleziona la casella accanto a ogni tag che desideri usare per fornire dati alla carta di esposizione.

- (Facoltativo) Per visualizzare solo i tag che hai aggiunto alla carta di esposizione, clicca su Show Selected (Mostra selezionati).

- Clicca su Save (Salva). Lumin Exposure View salva la carta di esposizione e la aggiunge alla sezione Custom Cards (Carte personalizzate) della libreria Exposure Cards (Carte di esposizione).

Tenable One per OT/IoT offre anche l'integrazione con strumenti di sicurezza di terze parti comunemente utilizzati negli ambienti aziendali, compresi strumenti di gestione dei servizi, firewall di nuova generazione (NGFW) e prodotti di informazioni di sicurezza e gestione degli eventi (SIEM), per una consapevolezza situazionale completa.

Programmare una consulenza gratuita e una demo

Per riepilogare, Tenable One per OT/IoT offre visibilità e sicurezza complete per ogni asset nella superficie di attacco informatico estesa: asset IT, OT e IoT. La piattaforma consente una visibilità della superficie di attacco moderna che va oltre l'ambiente IT, con intelligence del rischio per ridurre i rischi operativi nonché pianificazione e processo decisionale concreti.

Nel prossimo post di questa serie in tre parti, scopriremo come Tenable One per OT/IoT consente un inventario degli asset accurato, risposte informate sulla superficie di attacco informatico e altro ancora.

Desideri vedere quali vantaggi può apportare Tenable One per OT/IoT alla tua organizzazione? Programma una consulenza gratuita per ricevere una breve demo e discutere di come possiamo aiutarti a migliorare il tuo programma per la sicurezza e i risultati. Per ulteriori informazioni su Tenable One per OT/IoT, visita tenable.com/products/tenable-one e iscriviti per partecipare al nostro prossimo webinar "The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT, OT and IoT Environments" (in inglese), in cui esploreremo ulteriori strategie per le organizzazioni al fine di identificare in modo efficace i rischi posti dagli ambienti IT/OT/IoT interconnessi.

Scopri di più

- The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT/OT/IoT Environments (webinar in inglese)

- Tenable Introduces Groundbreaking Visibility Across IT, OT and IoT Domains to Fully Illuminate Attack Vectors and Risks (comunicato stampa, in inglese)

- Come creare una carta di esposizione personalizzata in Tenable One (video)

- Exposure Management

- Internet of Things

- OT Security