Come proteggere i tuoi asset IT, OT e IoT con una piattaforma di gestione dell'esposizione: l'importanza della prioritizzazione contestuale

Scopri come la prioritizzazione delle esposizioni contestuale sta rivoluzionando la sicurezza OT/IoT, consentendo alle organizzazioni di passare dalla prevenzione delle violazioni reattiva a quella proattiva.

La connettività degli asset fisici, come i sistemi di riscaldamento, ventilazione e aria condizionata (HVAC) in data center e uffici e le telecamere nell'impianto produttivo, ha creato una superficie di attacco informatico in espansione. Man mano che l'IT, la tecnologia operativa (OT) e l'Internet of Things (IoT) diventano sempre più interconnessi, si creano percorsi che consentono agli autori di minacce di attraversare ambienti IT e OT, con risultati devastanti. Di conseguenza, i CISO oggi sono sempre più responsabili della sicurezza negli ambienti OT e IoT, oltre a quelli IT.

Per combattere queste minacce, le organizzazioni che si occupano di sicurezza aziendale devono capire i rischi per gli asset in un contesto aziendale. Questo è stato il focus della prima parte di questa serie di blog in tre parti, “Come proteggere i tuoi asset IT, OT e IoT con una piattaforma di gestione dell'esposizione”. Nella seconda parte, approfondiremo le sfide principali che ostacolano la prevenzione efficace delle minacce. Spiegheremo anche come le aziende possono rendere operativa la gestione dell'esposizione (EM) utilizzando il punto di vista degli autori di attacchi per assegnare le priorità, al fine di massimizzare le risorse e il personale limitati del team di sicurezza.

Portare la gestione delle vulnerabilità a un livello superiore con la gestione dell'esposizione

La gestione delle vulnerabilità (VM) è una componente critica di un programma di sicurezza di successo. Cerca di identificare proattivamente le debolezze che potrebbero consentire agli utenti malintenzionati di violare il perimetro, muoversi lateralmente e raggiungere l'obiettivo desiderato. I programmi di gestione dell'esposizione spesso sfruttano il punteggio CVSS (Common Vulnerability Scoring System) per valutare la gravità di CVE (Common Vulnerabilities and Exposures) rese note pubblicamente e assegnare le priorità di correzione. È un eccellente punto di partenza. Tuttavia, un punteggio CVSS standard non prende in considerazione altre variabili importanti, come la criticità e le relazioni degli asset. Queste potrebbero essere utili per perfezionare la valutazione dei rischi e identificare la reale esposizione aziendale in modo più accurato. Di conseguenza, i team di sicurezza possono ritrovarsi soprafatti, alla caccia di una montagna infinita di risultati critici e di gravità elevata.

Per affrontare questa sfida, la gestione dell'esposizione aggiunge livelli di visibilità vitali per assegnare le priorità in modo efficace. Ad esempio, la gestione dell'esposizione cerca di identificare l'intera superficie di attacco, che include non solo gli asset IT tradizionali, come laptop e server, ma anche gli asset OT e IoT, compresi quelli nascosti e non gestiti, oltre alle identità umane e dei dispositivi: tutti obiettivi potenziali degli utenti malintenzionati. La gestione dell'esposizione cerca tutte e tre le forme di rischio evitabile, le vulnerabilità, le configurazioni errate e i privilegi eccessivi, che consentono agli utenti malintenzionati non solo di ottenere l'accesso iniziale, ma anche di muoversi lateralmente. Con questa base di visibilità ampia e profonda degli asset e dei rischi della superficie di attacco, la gestione dell'esposizione può applicare ulteriori livelli di contesto, che va oltre il CVSS, per valutare più efficacemente e assegnare la priorità alla reale esposizione del rischio.

Rendere operativa l'EM per ottimizzare la prioritizzazione e la correzione

La nostra Tenable One Exposure Management Platform fornisce una visualizzazione, dall'alto verso il basso e allineata con il business, della Cyber Exposure. Gli asset e le identità (indipendentemente dal dominio o silo) sono allineati a ciò che è più importante per l'organizzazione: l'impianto, i processi aziendali o le applicazioni mission-critical che supportano.

In questo blog, abbiamo spiegato l'importanza di una visualizzazione contestuale dell'esposizione aziendale e abbiamo discusso come puoi sfruttare questo contesto dall'alto verso il basso per assegnare le priorità di correzione in modo efficace e preciso e, di conseguenza, ridurre significativamente il rischio per l'organizzazone.

Cyber exposure allineata con il business

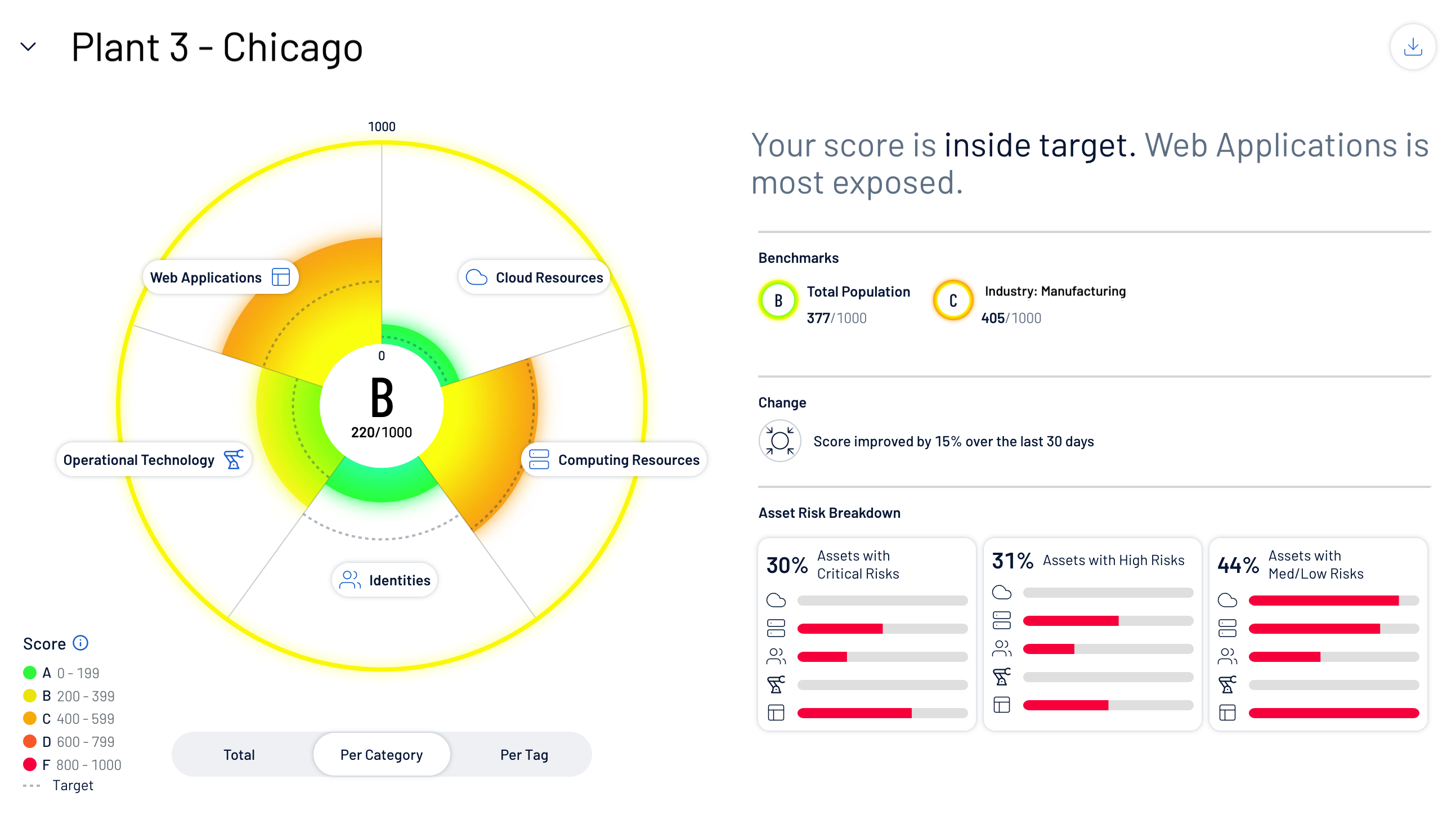

Con Tenable One per OT/IoT, invece di cercare i rischi manualmente in tutta la superficie di attacco degli asset collegati internamente ed esternamente, le organizzazioni possono vedere immediatamente le carte di esposizione allineate con il business, che mostrano il CES (Cyber Exposure Score) totale per ogni area critica dell'azienda. Nell'esempio ipotetico riportato sotto, vediamo un impianto di Chicago che rappresenta un'importante fonte di reddito per l'organizzazione . L'impianto ha un punteggio CES totale di 220/1000 (B). Ciò mostra che l'esposizione relativa dell'intero impianto è bassa. Possiamo valutare velocemente quale categoria di asset rappresenta il rischio maggiore per l'impianto.

Inoltre, il punteggio CES dell'Impianto 3 può essere utilizzato come benchmark quando si valutano i rischi in siti multipli, ciò è utile per definire la priorità degli investimenti futuri nell'organico necessaria per la correzione.

Esposizione degli asset allineati con il business

Poiché si tratta del principale produttore di reddito, dobbiamo anche capire quali sono gli asset specifici che potrebbero rappresentare un'esposizione continuata per l'impianto. Dalla carta di esposizione dell'Impianto 3 - Chicago possiamo esamire l'Asset Inventory visualizzato sotto. L'Asset Inventory mostra tutti gli asset allineati con l'impianto, insieme a un punteggio AES (Asset Exposure Score) per ogni asset. Il punteggio AES è pensato per offrire una vista semplice e facile da capire delle priorità per gli asset che rappresentano il maggiore rischio di esposizione.

È importante notare che il CES per la carta di esposizione mostrata sopra è calcolato automaticamente aggregando e pesando l'AES di tutti gli asset allineati con l'impianto specifico tramite l'uso di algoritmi di machine learning.

Contesto degli asset approfondito

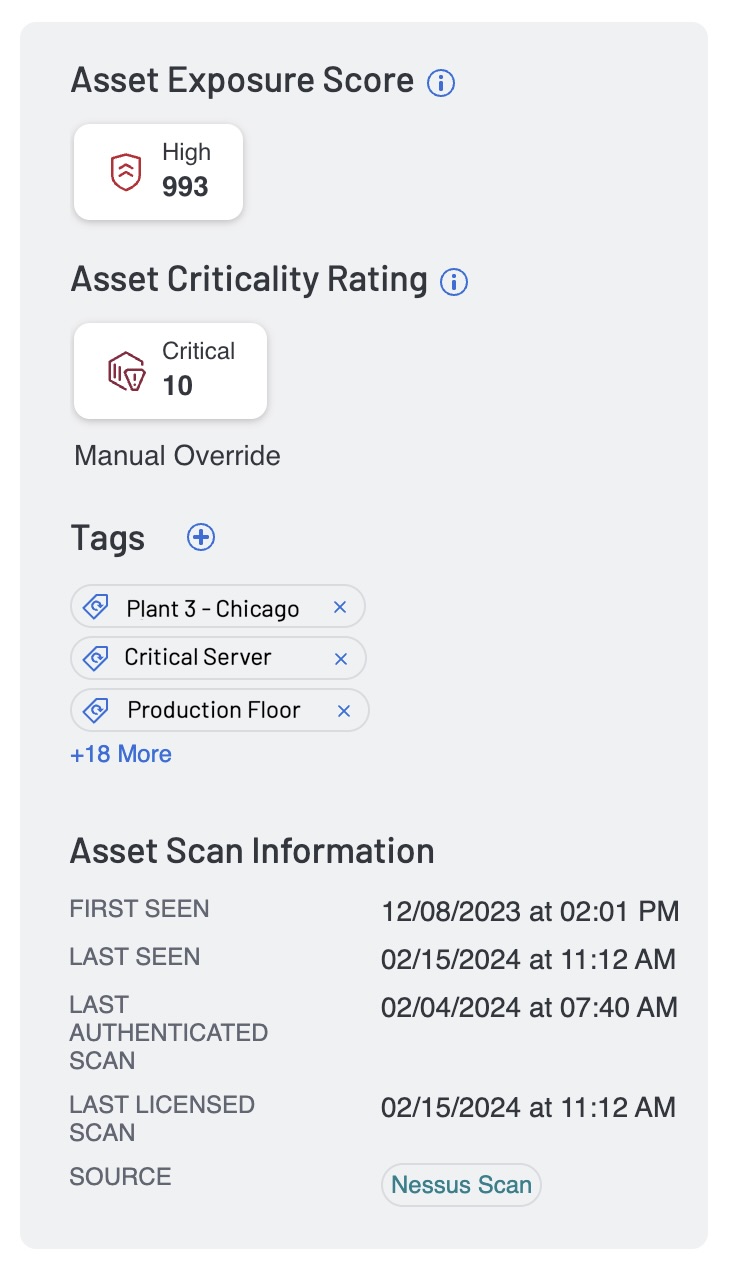

Se dobbiamo utilizzare l'AES come un mezzo per migliorare l'assegnazione della priorità, è importante capire come viene calcolato l'AES e potervi accedere direttamente. Questo primo critico elemento di contesto utilizzato per derivare l'AES è l'ACR (Asset Criticality Rating). L'ACR misura l'importanza relativa e l'impatto potenziale di un asset. L'ACR si basa su diversi parametri chiave, come lo scopo aziendale, il tipo di asset, la posizione, la connettività, le funzionalità e i dati di terze parti. Ad esempio, un server dovrebbe avere una criticità degli asset più elevata di un asset IoT come la stampante. Inoltre, un asset associato a un impianto mission-critical dovrebbe ricevere un punteggio di criticità più elevato rispetto a uno non allineato con la generazione di reddito. È possibile regolare l'ACR manualmente tramite l'applicazione di tag degli asset per rispettare i requisiti specifici di un'organizzazione, come mostrato nell'esempio sotto. L'ACR è espresso come numero intero da 1 a 10: i valori più elevanti corrispondono all'asset più critico per l'azienda.

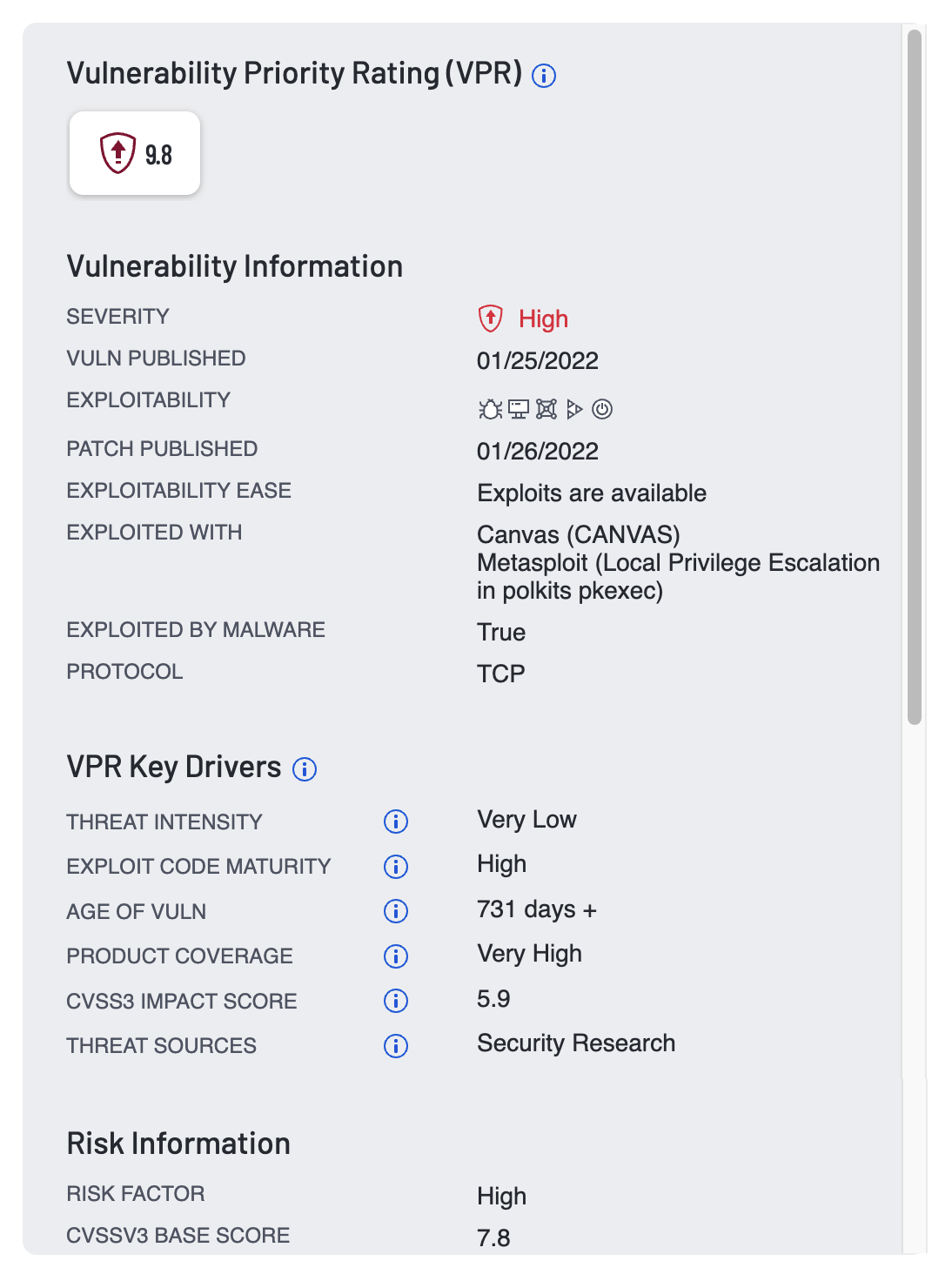

Il secondo elemento del contesto utilizzato per derivare il punteggio AES è il VPR (Vulnerability Priority Rating). Il VPR rappresenta la gravità e la possibilità di sfruttamento di una vulnerabilità. Il VPR prende in considerazione una serie di variabili statiche (ad.es. CVSS) e dinamiche per calcolare le probabilita che un rischio specifico, come una CVE o una configurazione errata, venga sfruttata. Le variabili chiave utilizzate per calcolare il VPR per un dato rischio includono: disponibilità di codice exploit in exploit kit e framework, riferimenti allo sfruttamento sul dark web e su forum di hacker, report sullo sfruttamento nei social media, ricerca di proof-of-concept (PoC) pubblica e rilevamento di hash malware in circolazione. Questa intelligence sulle minacce è fondamentale per dare priorità alle debolezze che pongono più rischi per l'organizzazione. Il VPR è espresso con un numero da 0,1 to 10, in cui i valori più elevati corrispondono alla maggiore probabilità di compromissione e di più alto impatto su un asset specifico.

Poiché non è insolito per un solo asset avere più punti deboli, Tenable One aggrega il VPR per tutte le debolezze associate a un dato asset, insieme all'ACR per calcolare un AES complessivo. Questo assicura che il rischio totale si rispecchi nell'AES complessivo. Di conseguenza, l'AES rende possibile identificare velocemente quali asset pongono il rischio di esposizione più elevato per l'azienda, senza la necessità di cercare manualmente tutte le potenziali variabili esistenti in circolazione. Da soli, il contesto aziendale e la prioritizzazione forniscono un importante miglioramento rispetto agli approcci meno dinamici e olistici.

Migliorare l'assegnazione delle priorità con Attack Path Analysis

Ora che abbiamo le basi per capire come avviene il calcolo dell'AES, vediamo come possiamo rendere operativo l'AES e migliorare ulteriormente l'assegnazione delle priorità osservando l'esposizione di asset dal punto di vista di un utente malintenzionato.

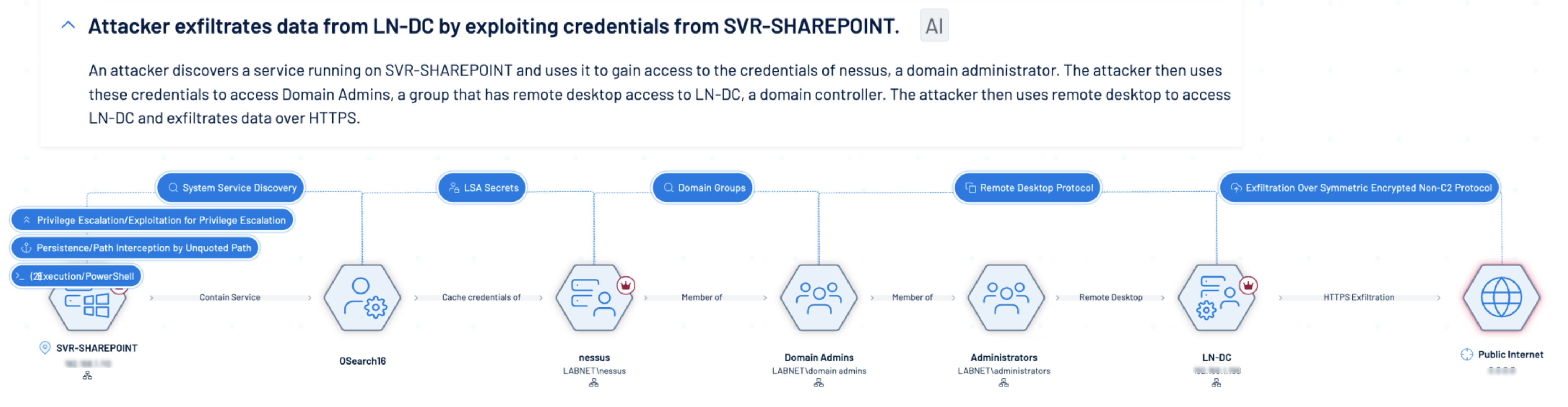

Negli ambienti altamente OT, come il nostro impianto ipotetico, non è insolito vedere una varietà di asset IT, OT e anche IoT. Ci saranno anche identità umane e di dispositivi che hanno accesso alla rete. Come abbiamo visto in molte violazioni, gli asset OT normalmente non attivano l'accesso iniziale per un utente malintenzionato. Molto spesso sono gli asset IT vulnerabili, a volte conosciuti e altre volte nascosti o non gestiti, che offrono una via di accesso. In modo simile, le identità di persone e dispositivi possono subire compromissioni a causa di scarsa igiene informatica o mancanza di criteri, incluse password deboli e assenza di autenticazione a più fattori, e a causa di asset vulnerabili utilizzati da fornitori terzi per accedere alla rete.

Sebbene l'AES fornisca una base solida per decidere a quali asset assegnare la priorità e perché, per ridurre al minimo l'esposizione per l'azienda è ideale avere la visibilità del percorso di attacco completo, in questo modo è possibile determinare quale rischio deve essere corretto prima.

La visualizzazione del percorso di attacco e le funzionalità di prioritizzazione in Tenable One per OT/IoT forniscono una risposta proattiva per rimuovere i percorsi di attacco che potrebbero intraprendrere gli utenti malintenzionati. Questa funzione viene realizzata tramite la mappatura dei rischi principali nel framework MITRE ATT&CK, consentendo così ai team di sicurezza di visualizzare continuamente tutti i possibili percorsi di attacco. Questo rivela informazioni critiche sugli asset rivolti all'esterno e appena aggiunti, sugli schemi di comunicazione, sulle relazione e sui vettori di attacco precedentemente sconosciuti. Questa visibilità consente ai team di sicurezza di implementare i controlli per mitigare il rischio di compromissione.

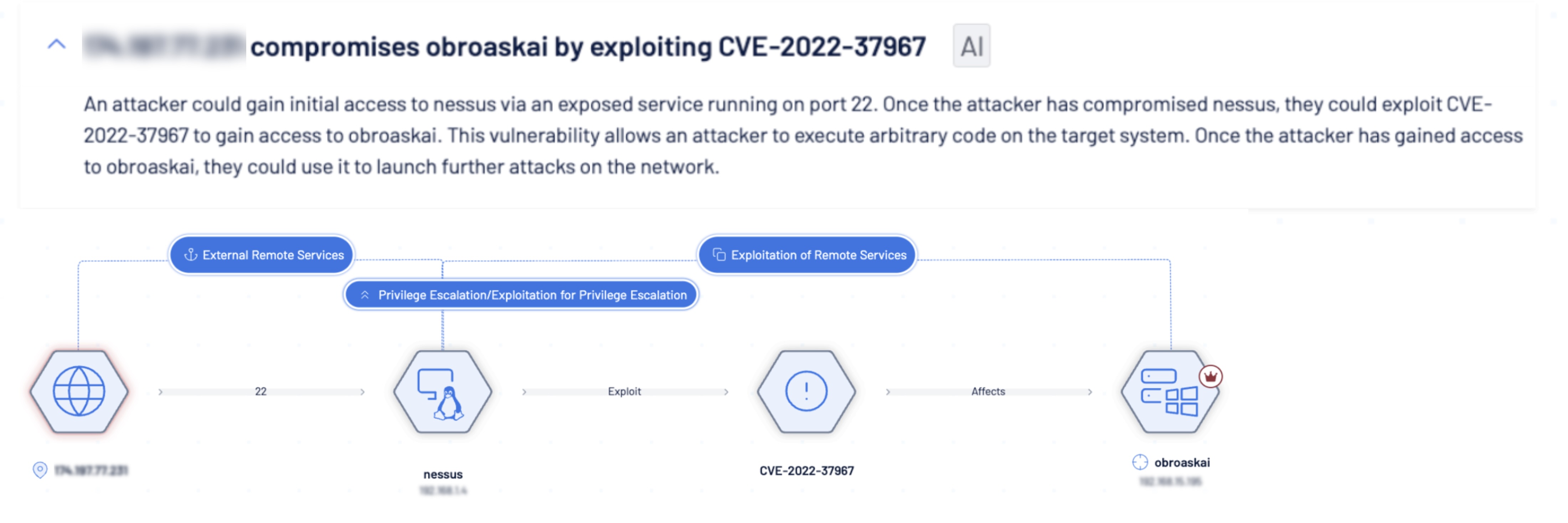

Exploit di vulnerabilità degli asset

Compromissione dell'identità delle macchine

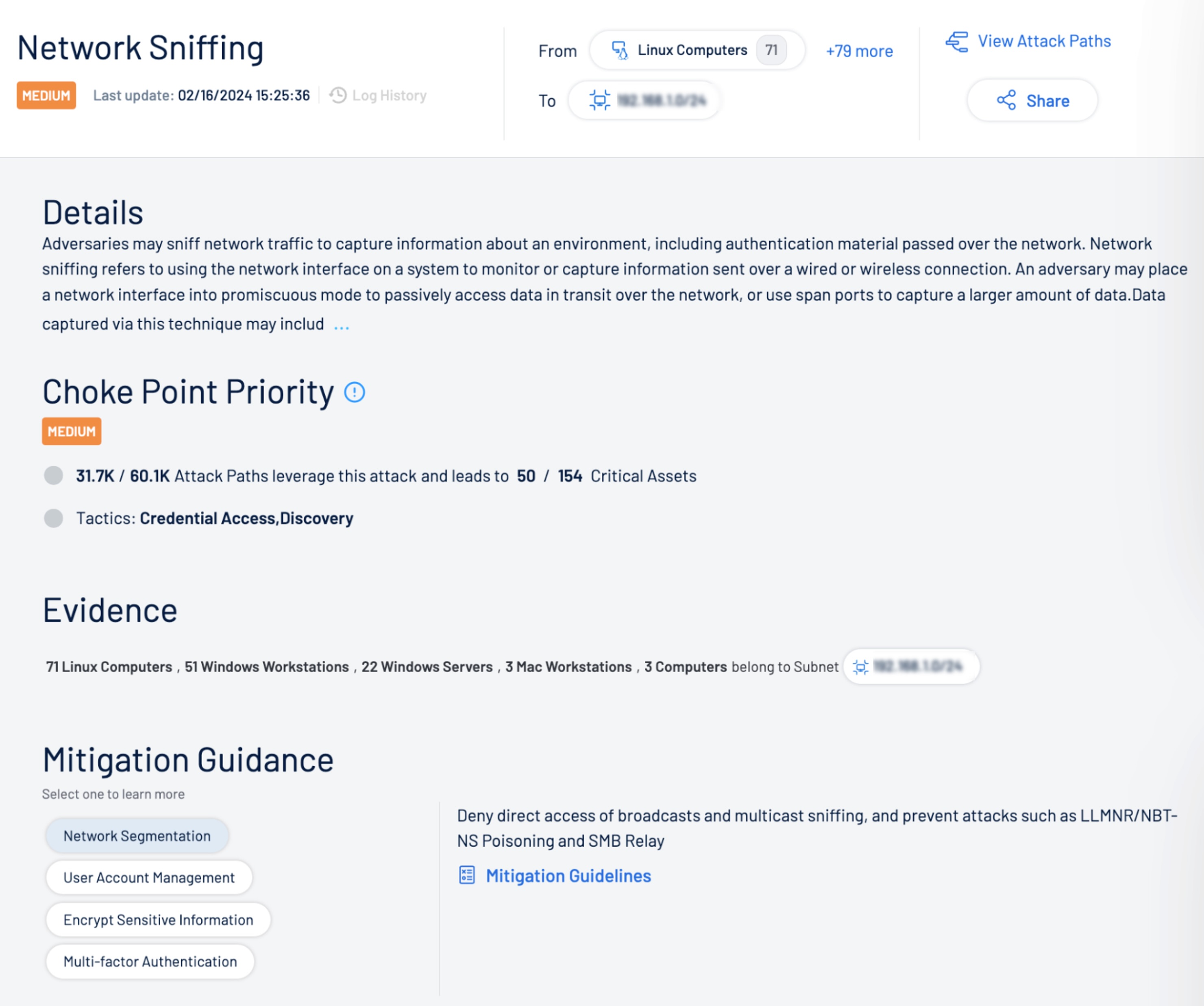

Ad esempio, i team di sicurezza possono essere identità umane con privilegi elevati che, se compromessi a causa di password di scarsa qualità, possono favorire la violazione di identità con privilegi elevati da parte di utenti malintenzionati. In modo simile, possono identificare se delle reti air-gap possono essere state connesse a Internet, con porte illimitate e aperte, offrendo agli autori di attacchi i mezzi per attraversare la rete e compromettere gli asset OT critici. Altrettanto importante, Tenable One consente ai professionisti di identificare automaticamente i punti di blocco, in modo da dare la priorità alla correzione dei rischi più critici e che avranno un maggiore impatto nel ridurre l'esposizione complessiva.

Priorità dei punti di blocco

Fornendo al personale della sicurezza una vista delle priorità di esposizione degli asset con contesto aziendale, i percorsi di attacco associati e i punti di blocco, nonché i dettagli per la correzione e le integrazioni dei flussi di lavoro, Tenable One riduce gli elementi di distrazione e allo stesso riduce in modo misurabile l'esposizione dell'azienda.

Programma una consulenza gratuita e una demo

Desideri vedere quali vantaggi può apportare Tenable One per OT/IoT alla tua organizzazione?Programma una consulenza gratuita per ricevere una breve demo e discutere di come possiamo aiutarti a migliorare il tuo programma per la sicurezza e i risultati.

Per ulteriori informazioni su Tenable One per OT/IoT, visita tenable.com/products/tenable-one o iscriviti al nostro prossimo webinar “The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT, OT and IoT Environments” per un approfondimento degli argomenti trattati in questo post.

Scopri di più

- The Invisible Bridge: Recognizing The Risk Posed by Interconnected IT, OT and IoT Environments (webinar, in inglese)

- Come proteggere i tuoi asset IT, OT e IoT con una piattaforma di gestione dell'esposizione (blog)

- Tenable Introduces Groundbreaking Visibility Across IT, OT and IoT Domains to Fully Illuminate Attack Vectors and Risks (comunicato stampa, in inglese)

- What Is VPR and How Is It Different from CVSS? (post del blog, in inglese)

- Exposure Management

- Internet of Things

- OT Security