Trasformare i dati in azioni: gestione delle vulnerabilità basata sull’intelligence

Per i team di gestione delle vulnerabilità, assegnare la priorità alle vulnerabilità con contesto è sempre stato problematico e, visto l'aumento continuo delle CVE pubblicate, situazione non sta migliorando. Per porre rimedio a questo, molte aziende sono costrette a investire in prodotti e servizi per proteggere gli ambienti con dati di intelligece e strumenti vari. In questo blog, spieghiamo come Tenable Vulnerability Intelligence ed Exposure Response aiutano le organizzazioni a prendere decisioni basate sui dati per meglio prioritizzare e rendere operativi i loro programmi.

La gestione delle vulnerabilità presenta un ostacolo altrettando insormontabile per le organizzazioni: come gestire il numero enorme e in rapida crescita di vulnerabilità ed esposizioni comuni (CVE) pubblicate. Poiché Tenable sin dall'inizio ha concentrato i suoi sforzi sulla gestione delle vulnerabilità, è anche in grado di affrontare questo problema, ma con un ulteriore complicazione: l'ampia base clienti richiede una copertura di più prodotti e CVE possibili, mantenendo al contempo il contesto, l'accuratezza e l'affidabilità del rischio.

La soluzione non è provare a controllare ogni possibile combinazione tra le CVE e i prodotti interessati. Dobbiamo assegnare la priorità alle vulnerabilità più critiche con un contesto accurato e mirato. Per prendere queste decisioni velocemente e in modo accurato, Tenable sfrutta un database ampio e ricercabile di informazioni sulle vulnerabilità provenienti sia da fonti esterne sia da Tenable Research. Si tratta della stessa origine dei dati che promuove una nuova funzionalità nel prodotto Tenable Vulnerability Management product chiamata Vulnerability Intelligence, il cui obiettivo è aiutare i clienti a rendere operativi i loro programmi di gestione delle vulnerabilità e prendere decisioni sulla priorità basate sui dati.

La situazione continua a peggiorare

Siamo solo a metà del 2024 e stiamo per raggiungere 30.000 CVE pubblicate dall'inizio dell'anno. Per complicare ulteriormente le cose, stiamo vedendo sempre più CVE nei componenti, nei framework e nelle librerie di linguaggi sottostanti. Questo significa che le organizzazioni non correggono una sola applicazione, ma rintracciano e correggono ogni applicazione che utilizza il componente vulnerabile interessato.

Uso di Tenable Vulnerability Intelligence per sviluppare strategie di prioritizzazione

Oltre a impegnarci quotidianamente per fornire una copertura delle vulnerabilità aggiornata per il rilascio dei prodotti principali, in Tenable siamo costantemente alla ricerca delle principali vulnerabilità future per assicurarci di rispondere il più velocemente possibile. Sfruttare i dati contestuali di Vulnerability Intelligence è fondamentale per poter prendere rapidamente decisioni informate. Inoltre, con l'accumulo significativo che deve affrontare l'NVD (National Vulnerability Database), il nostro set di dati Vulnerability Intelligence ci consente di avere costantemente aggiornamenti sulle vulnerabilità e i rischi più recenti, poiché non siamo vincolati a una singola origine dei dati.

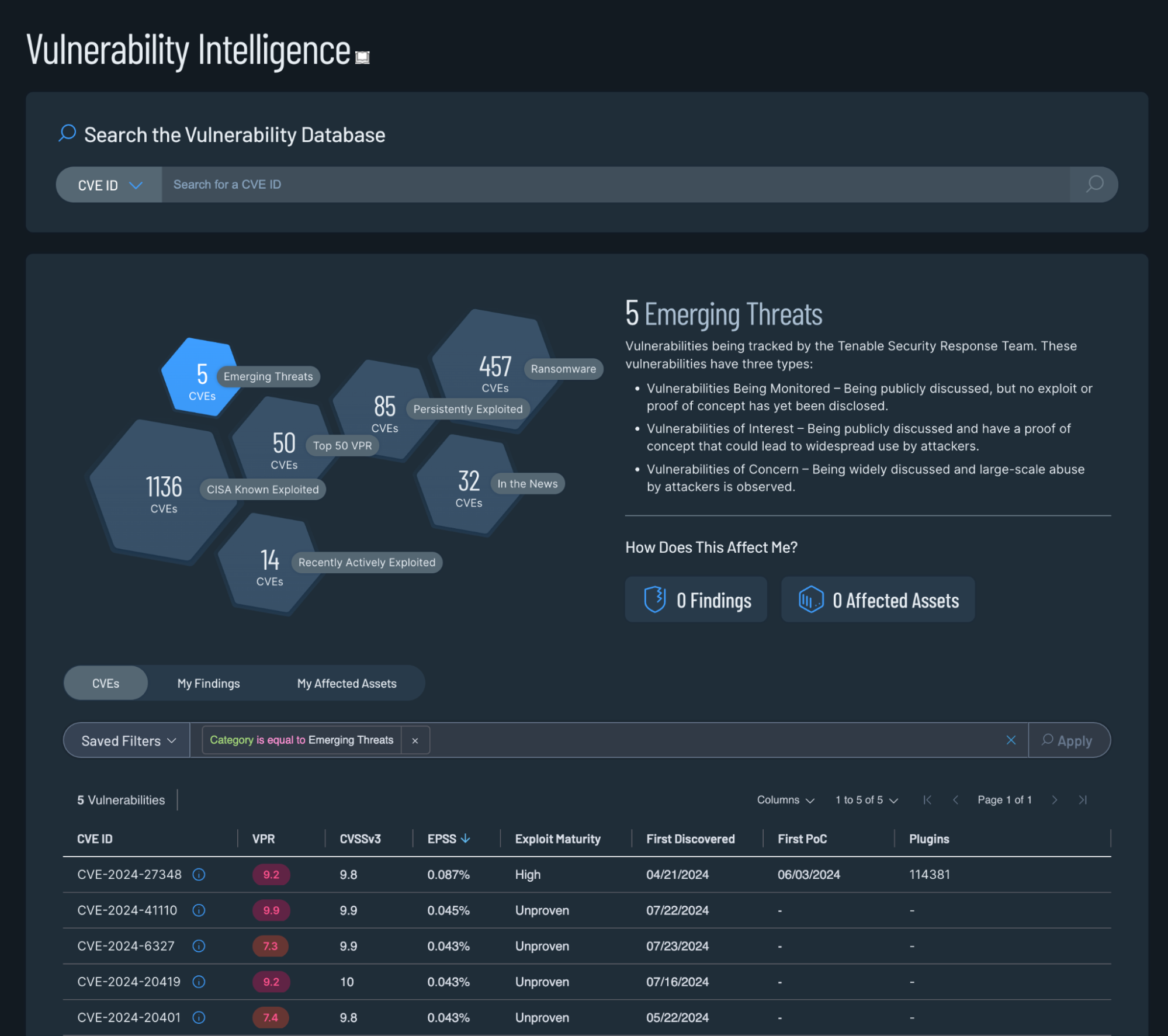

Quando si apre Vulnerability Intelligence viene visualizzato un set di esagoni che rappresentano le categorie di rischio delle vulnerabilità che vogliamo mettere in evidenza perché hanno il livello di minaccia più elevato. Sebbene non rappresentino il criterio di decisione unicamente utilizzato, le categorie in Vulnerability Intelligence sono basate su punti dati che alimentano il Tenable Vulnerability Database che motiva le nostre decisioni di valutazione del rischio.

Le categorie includono:

- Emerging Threats è un un set di vulnerabilità attivamente monitorate dal nostro Security Response Team e spesso c'è un percorso diretto da quel team allo sviluppo di plug-in per coprire quelle vulnerabilità, in particolare quelle nelle categorie Vulnerabilities of Interest e Vulnerabilities of Concern.

- Tenable Vulnerability Priority Rating (VPR) fornisce ai nostri team un punteggio numerico da inserire e classificare rapidamente, tuttavia, come avviene normalemente con i punteggi, è fondamentale capire il contesto.

- Ransomware mette in evidenza le vulnerabilità associate a questo tipo di attacco, in particolare nelle applicazioni aziendali principali, poiché possono portare ad attacchi particolarmente pericolosi per le organizzazioni.

Come si può vedere nello screenshot, focalizzare l'attenzione su queste categorie può ridurre in modo significativo il numero di CVE su cui concentrarsi. In contrasto alle circa 250.000 CVE che sono state pubblicate, i numeri sopra riportati diventano molto più gestibili e trasmettono il rischio reale, al contrario dei punteggi di gravità che si ottengono sfruttando le metriche CVSS.

Trasformare i dati in una strategia di prioritizzazione

Molte organizzazioni creano ancora le operazioni intorno alle metriche di prioritizzazione di base, indipendentemente dall'obiettivo: prodotti specifici, punteggi CVSS o mandati proprietari. Spesso, ciò è dovuto alla necessità di rispettare standard di conformità specifici o semplicemente per avere qualcosa di misurabile. Sebbene il rilevamento e il confronto con il punteggio o la gravità CVSS sia semplice, non fornisce molto contesto e non è una strategia che ha un impatto comprovabile sul rischio.

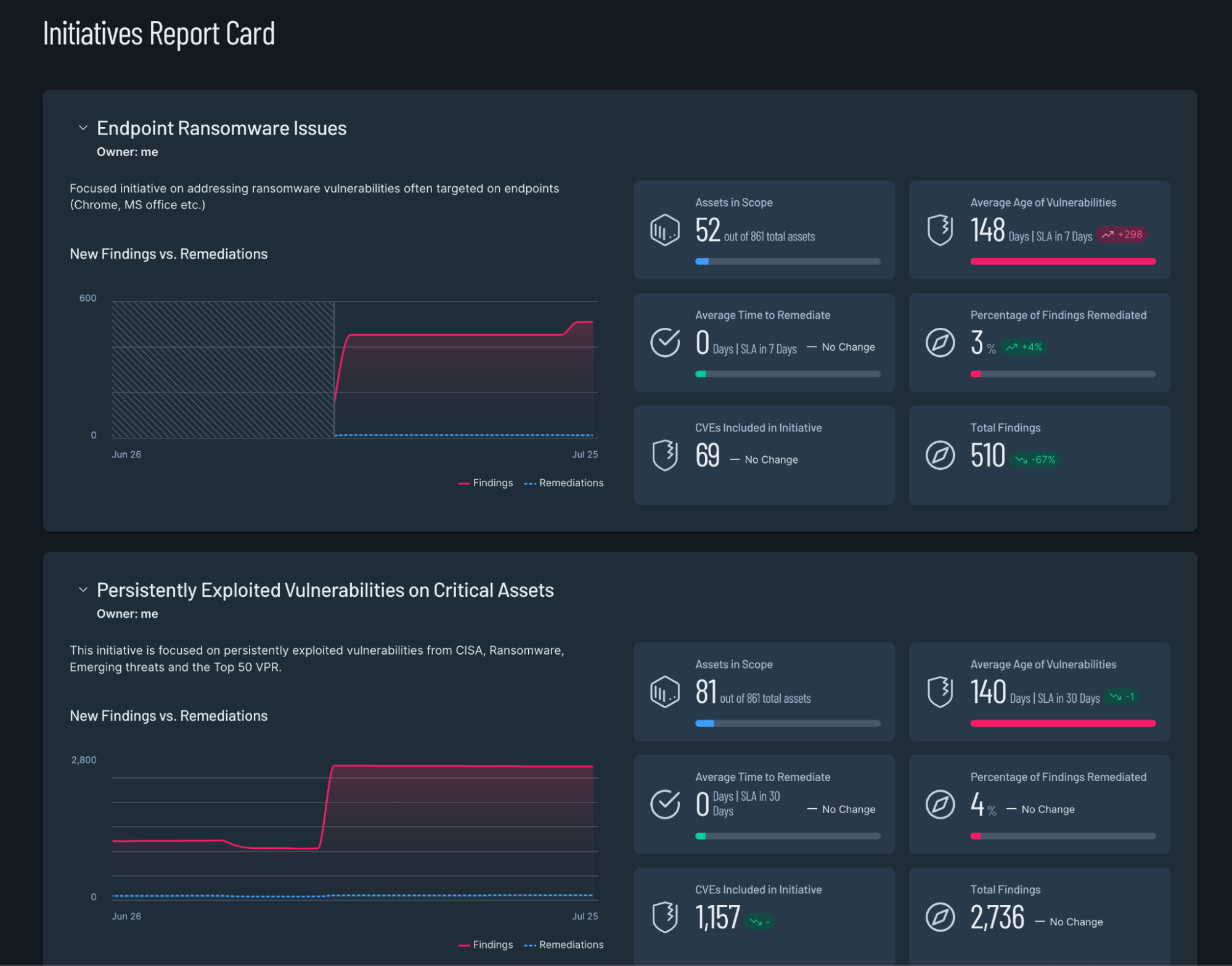

È qui che la nuova capacità Exposure Response in Tenable Vulnerability Management può aiutarci ulteriormente. Tenable Exposure Response consente ai team di sviluppare strategie di gestione delle vulnerabilità misurabili che riflettono il rischio del mondo reale. Uno dei più importanti strumenti in un programma di gestione delle vulnerabilità è l'abilità di monitorare le prestazioni. Sfortunatamente, molti grafici alla fine producono una linea statica perché il numero di nuove vulnerabilità controbilancia il numero di vulnerabilità che vengono corrette su base continua. Grazie a degli obiettivi più focalizzati è veramente possibile misurare le prestazioni nel tempo e stabilire obiettivi SLA raggiungibili.

Iniziative CISA KEV

Il catalogo KEV (Known Exploited Vulnerabilities) della Cybersecurity and Infrastructure Security Agency statunitense è diventato una risorsa importante e diffusa che si concentra su un set particolare di vulnerabilità che mostra prove di sfruttamento "in the wild". Sebbene il KEV non sia completo, il rischio associato a queste particolari CVE, nonché l'attenzione che molte organizzazioni riservano al catalogo KEV, lo hanno reso uno dei molti benchmark che i team di Tenable Research utilizzano per monitorare la copertura delle vulnerabilità. Con Tenable Exposure Response, i team di gestione delle vulnerabilità possono creare in modo simile un'iniziativa basata su CISA KEV tracciabile per effettuare un confronto con le azioni di correzione. Come menzionato prima, gli SLA e i benchmark sono fondamentali per qualsiasi strategia di correzione. Siamo impegnati a offrire copertura per le vulnerabilità KEV quanto prima possibile, idealmente prima che entrino nel catalogo KEV e, se non è possibile, spesso entro alcune ore dalla pubblicazione nel KEV.

Tenable Exposure Response fornisce esattamente gli strumenti necessari per mettere a punto questi tipi di misurazioni. Considerati la visibilità e i rischi associati a KEV, avrebbe senso stabilire uno SLA di soli pochi giorni e mirare al mantenimento di un benchmark maggiore al 90% degli elementi trovati e corretti. Il fattore chiave è assicurare che le strategie messe a punto siano misurabili e realizzabili.

A differenza delle 250.000 CVE pubblicate, finora ci sono solo 1.134 CVE nel catalogo CISA KEV. Viste le poche CVE aggiunte al KEV ogni mese, questo rappresenta un set di CVE efficace che i team che i team possono confrontare realmente alle prestazioni.

Conclusione

La prioritizzazione e l'operazionalizzazione delle vulnerabilità sono da tempo le sfide principali che devono affrontare i team di gestione delle vulnerabilità. L'enorme numero di vulnerabilità pubblicate anno dopo anno significa che i team semplicemente non riescono a tenere il passo e la mancanza di contesto di facile accesso significa che la prioritizzazione è spesso un gioco di ipotesi, un'enorme montagna di lavoro o uno sforzo limitato che non è sufficiente, come focalizzarsi solo sulle gravità del punteggio CVSS. Tenable Vulnerability Management introduce Vulnerability Intelligence per disporre di tutto il contesto necessario in un solo posto ed Exposure Response per rendere operativo il flusso di lavoro di una gestione delle vulnerabilità misurabile e mirata.

Scopri di più

- Partecipa al nostro webinar, From Frustration to Efficiency: Optimize Your Vulnerability Management Workflows and Security with Tenable

- Leggi il comunicato stampa

- Scopri maggiori informazioni su Vulnerability Intelligence ed Exposure Response

- Visualizza la pagina del prodotto Tenable Vulnerability Management

- Exposure Management

- Risk-based Vulnerability Management