Un'attenzione più mirata: miglioramenti al VPR Tenable e confronto con altri modelli di prioritizzazione

Tenable sta rilasciando una serie di miglioramenti al Vulnerability Priority Rating (VPR), tra cui il potenziamento dell'intelligence sulle minacce, informazioni e spiegazioni basati sull'intelligenza artificiale e metadati contestuali. Scopri come una prioritizzazione più efficace grazie al miglioramento del VPR si confronta con altre strategie di prioritizzazione comuni.

Introduzione

Una prioritizzazione efficace delle vulnerabilità richiede una combinazione di copertura ed efficienza nel ridurre il numero di scoperte su cui i team di sicurezza e IT devono intervenire. In questo blog, analizziamo le strategie comuni utilizzate dai team di sicurezza per dare priorità alle vulnerabilità da correggere e illustriamo il confronto fra di esse in termini di identificazione dei risultati che rappresentano le maggiori minacce potenziali per un'organizzazione.

Tenable ha rilasciato e brevettato la versione originale del Vulnerability Priority Rating (VPR) nel 2019 per consentire ai team di sicurezza di assegnare in modo più efficace le priorità alle vulnerabilità per le attività di correzione. Ora, nel 2025, stiamo rilasciando alcuni miglioramenti al VPR, rendendolo due volte più efficiente della versione originale nell'identificare le CVE che sono attualmente sfruttate in modo fraudolento o che probabilmente lo saranno nel breve termine.

Il problema della prioritizzazione delle vulnerabilità

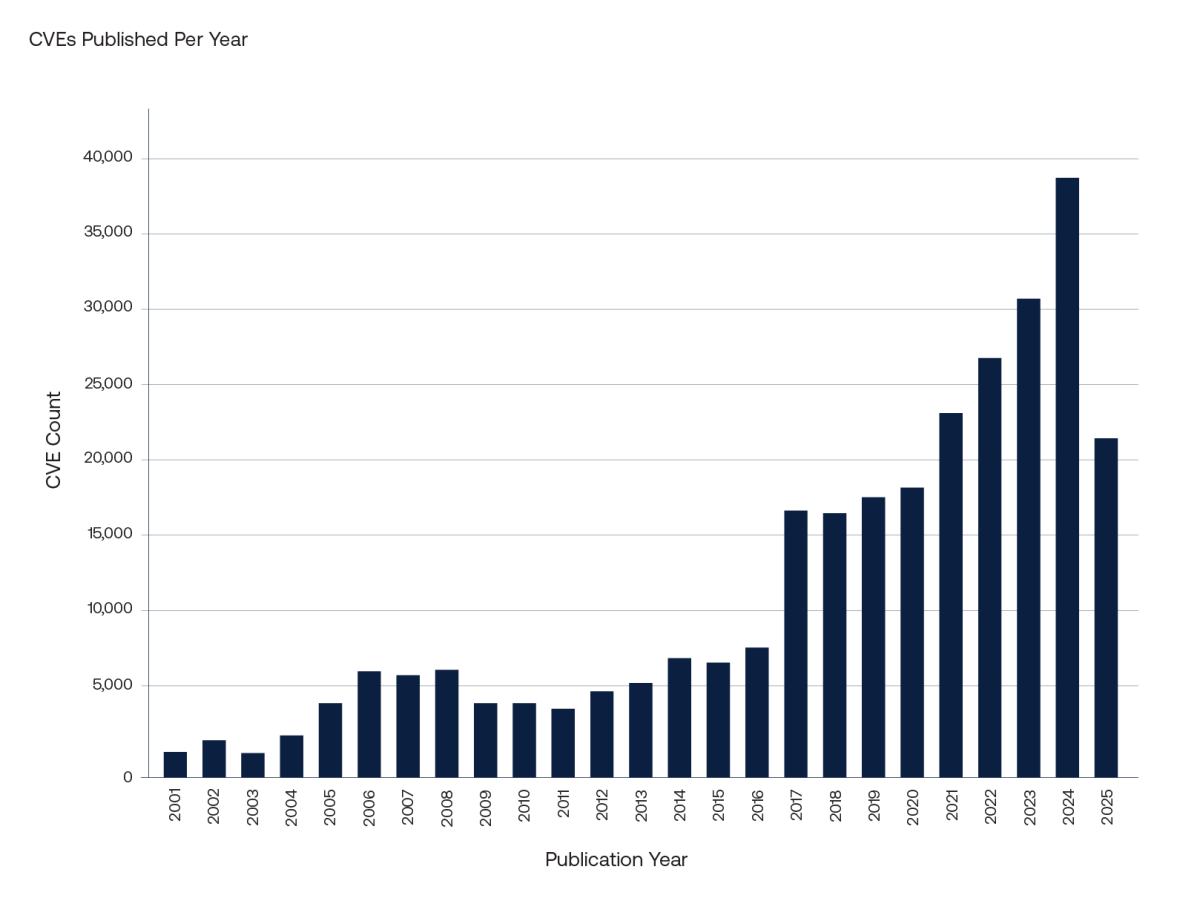

La prioritizzazione delle vulnerabilità è una sfida per i team di sicurezza da molti anni, esacerbata dalla costante pubblicazione di un numero sempre crescente di vulnerabilità del software.

Il grafico a barre qui sopra mostra il numero di vulnerabilità ed esposizioni comuni (CVE) pubblicate ogni anno. Questo numero è in costante aumento e ha subito una significativa accelerazione dal 2022. Al momento della pubblicazione di questo blog, dall'inizio del 2025 sono state pubblicate oltre 20.000 nuove vulnerabilità nel National Vulnerability Database (NVD).

Da tempo, Tenable è cosciente dell'esigenza fondamentale di un'efficace prioritizzazione delle vulnerabilità e il VPR ha sempre fornito ai team di sicurezza informazioni precise e utili per affrontare questa sfida. Il VPR è disponibile nei seguenti prodotti Tenable:

- Tenable Vulnerability Management

- Tenable Security Center

- Tenable Web App Scanning

- Tenable OT Security

- Tenable Cloud Security

- Tenable One

Sebbene il VPR sia un componente integrante delle soluzioni di gestione delle vulnerabilità di Tenable sin dal suo rilascio, il panorama delle minacce in continua evoluzione e l'enorme volume di nuove vulnerabilità richiedono un'innovazione continua. Siamo entusiasti di presentare i recenti miglioramenti apportati al VPR in Tenable Vulnerability Management, che sono una risposta diretta all'accelerazione della crescita delle vulnerabilità divulgate, con l'obiettivo di perfezionare ulteriormente le nostre capacità di prioritizzazione e consentire alle organizzazioni di concentrarsi sulle minacce più importanti, con una precisione e un'efficienza ancora maggiori.

Miglioramenti al modello di punteggio VPR

L'algoritmo di punteggio del VPR migliorato è costituito da due componenti chiave:

- Punteggio di impatto del CVSS (Common Vulnerability Scoring System)

- Un punteggio di minaccia basato sulla probabilità di un'attività di sfruttamento a breve termine in modo fraudolento

Un modello di classificazione Random Forest viene utilizzato per prevedere la probabilità di un'attività di sfruttamento a breve termine sulla base dei dati raccolti nei 180 giorni precedenti.

Per ricavare queste caratteristiche di modello, vengono utilizzate diverse fonti di dati.

- Il team di Tenable Research fornisce dati di esperti quali: se una CVE è stata recentemente sfruttata in modo fraudolento; se la CVE è zero-day; o se è stata sfruttata da un malware. Questi tag si basano su articoli di notizie attendibili letti dai nostri ricercatori sulla sicurezza.

- L'intelligenza artificiale generativa viene sfruttata per elaborare un elenco curato di articoli di notizie su scala e fornire informazioni simili e altri dettagli, come i responsabili delle minacce che prendono di mira la CVE.

- I dati relativi all'invio di malware sono ottenuti da feed di intelligence sulle minacce, mentre altri metadati sulle CVE sono ottenuti dal NVD e dalla Cybersecurity and Infrastructure Security Agency (CISA).

La probabilità di sfruttamento ottenuta dal modello di machine learning viene mappata su un punteggio di minaccia compreso tra 0 e 5 e combinata con il punteggio di impatto CVSS per ottenere il VPR. Il punteggio è compreso nell'intervallo fra 0 e 10, analogamente al punteggio base CVSS.

VPR = (Punteggio impatto/ 6)*5 + Punteggio minacciaLa gravità del VPR è classificata come Bassa (0-4), Media (4-7), Alta (7-9) o Critica (9-10), analogamente alla gravità CVSS. Il team di Tenable Research monitora anche i punteggi VPR e ha la capacità di aumentare o declassare quelli che considera anomali.

Per informazioni più dettagliate sul modello VPR, consulta il nostro white paper tecnico disponibile pubblicamente.

Strategie di prioritizzazione

Di seguito sono riportate alcune delle strategie più comuni utilizzate dai team di sicurezza per dare priorità alle vulnerabilità.

Gravità CVSSv3

La già citata severità CVSS è una delle strategie di prioritizzazione più utilizzate. Tuttavia, presenta un problema: troppe CVE sono classificate come di gravità elevata o critica. Questo porta a una situazione in cui troppe CVE vengono classificate come prioritarie per la correzione ed è impossibile per i team capire quali sono le più importanti o da dove iniziare senza sfruttare dati aggiuntivi.

EPSS

L'Exploit Prediction Scoring System (EPSS) persegue un obiettivo simile al modello di minaccia VPR, in quanto cerca di identificare le CVE che hanno maggiori probabilità di essere sfruttate in maniera fraudolenta. Il risultato del modello è una probabilità di sfruttamento. Nel white paper "Potenziamento della prioritizzazione delle vulnerabilità: previsioni di sfruttamento basate su dati con informazioni basate sulla community", i ricercatori EPSS presentano la soglia decisionale ottimizzata di 0,36 per determinare quali CVE dovrebbero essere corrette. Questa soglia viene utilizzata nell'analisi riportata di seguito per determinare quali CVE sono prioritarie e quindi per valutare le prestazioni. L'utente è libero di scegliere un proprio limite decisionale, quindi questa non è l'unica possibilità.

CISA KEV

Il CISA gestisce un elenco di vulnerabilità sfruttate note (KEV). Una possibile strategia di prioritizzazione potrebbe essere quella di correggere tutto ciò che compare in questo elenco. Sebbene tutto ciò che è presente in questo elenco sia noto per essere sfruttato, può essere necessario del tempo affinché le CVE vengano aggiunte a questo elenco, dando potenzialmente agli utenti malintenzionati una finestra di tempo in cui le CVE sfruttate possono passare inosservate. Inoltre, CISA KEV ha un ambito di applicazione limitato specificamente ai prodotti utilizzati dalle organizzazioni che rientrano nell'ambito della CISA. Non copre tutti i prodotti.

Tenable VPR

La versione originale del VPR fornisce un insieme di CVE drasticamente ridotto su cui concentrarsi rispetto a CVSS. Fornisce inoltre alcune informazioni contestuali per spiegare il punteggio. I miglioramenti apportati al VPR riducono ulteriormente la dimensione dell'insieme di CVE prioritarie senza alcuna perdita di copertura di quelle CVE che vengono sfruttate in modo fraudolento. La versione migliorata del VPR fornisce anche un numero molto maggiore di informazioni contestuali, un aspetto che viene trattato nel nostro white paper tecnico.

La versione migliorata mette a disposizione dell'utente finale il modello di probabilità dello sfruttamento (probabilità di minaccia). Questo apre le porte a un'altra strategia di prioritizzazione basata esclusivamente sulla soglia della probabilità di minaccia, in modo simile all'EPSS. Questa strategia non tiene conto del punteggio d'impatto CVSS come il punteggio VPR, quindi potrebbe non essere adatta ad alcuni team di sicurezza. Il limite decisionale ottimizzato che equilibra i falsi negativi e i falsi positivi è 0,23, dove ogni CVE con una probabilità di minaccia superiore a questa soglia riceve la priorità per la correzione. Di seguito, vengono valutate le prestazioni di questa soglia, denominata Probabilità di minaccia VPR migliorata (A), e di un'altra soglia (Probabilità di minaccia VPR migliorata (B)).

Quali performance offrono le comuni strategie di prioritizzazione delle vulnerabilità

Ci sono due tipi di errori in cui può incappare una strategia di prioritizzazione delle vulnerabilità:

- Falsi negativi: mancata attribuzione di priorità a una CVE che viene successivamente associata a un'attività di sfruttamento a breve termine

- Falsi positivi: attribuzione di priorità a una CVE che non viene successivamente associata a un'attività di sfruttamento a breve termine

Le seguenti metriche sono utilizzate per valutare le prestazioni di ciascuna delle strategie di prioritizzazione comuni rispetto agli errori descritti in precedenza:

- Copertura: la percentuale di CVE trovate associate ad attività di sfruttamento nella successiva finestra di 28 giorni e correttamente classificate come prioritarie dalla strategia di correzione.

- Efficienza: la percentuale di CVE a cui è stata assegnata una priorità dalla strategia di correzione, trovate associate ad attività di sfruttamento nella successiva finestra di 28 giorni.

Di solito esiste un rapporto di compromesso tra copertura ed efficienza. Per ridurre il numero di falsi negativi, e quindi ottenere maggiore copertura, sarà probabilmente necessario dare priorità a un maggior numero di CVE, il che generalmente porta a un maggior numero di falsi positivi, e quindi a una minore efficienza, e viceversa. I team di sicurezza spesso privilegiano un'elevata copertura rispetto all'efficienza, nel tentativo di minimizzare la superficie di attacco e ridurre le probabilità di successo di una violazione. Tuttavia, ciò comporta il dispendio di maggiori risorse o tempo su vulnerabilità meno critiche, con un conseguente spreco di energie. È quindi importante che il carico di lavoro stesso, ossia il numero di vulnerabilità segnalate come alte o critiche, sia ridotto in modo tale che i team possano lavorare in modo efficiente.

Il confronto fra le strategie di prioritizzazione delle vulnerabilità comuni con lo sfruttamento osservato

Per valutare le prestazioni predittive di ciascuna delle strategie di prioritizzazione definite sopra, i rispettivi punteggi sono stati registrati da Tenable Data Science il 24 marzo 2025. Sulla base di questi punteggi, è stato determinato quale CVE avrebbe avuto la priorità per la correzione nell'ambito di ciascuna strategia. Sebbene non sia possibile sapere con certezza quali CVE siano attivamente sfruttate in ogni momento, è possibile fare un'approssimazione sulla base di alcuni indicatori. Le CVE sono state determinate come attivamente sfruttate in modo fraudolento in base a uno o più dei seguenti criteri:

- se sono state segnalate pubblicamente come sfruttate durante la finestra;

- se sono state aggiunti a CISA KEV nella finestra; oppure

- se abbiamo osservato invii di malware che utilizzavano la CVE durante la finestra.

In totale, sono state trovate 648 CVE attivamente sfruttate in modo fraudolento durante i 28 giorni successivi al 24 marzo 2025.

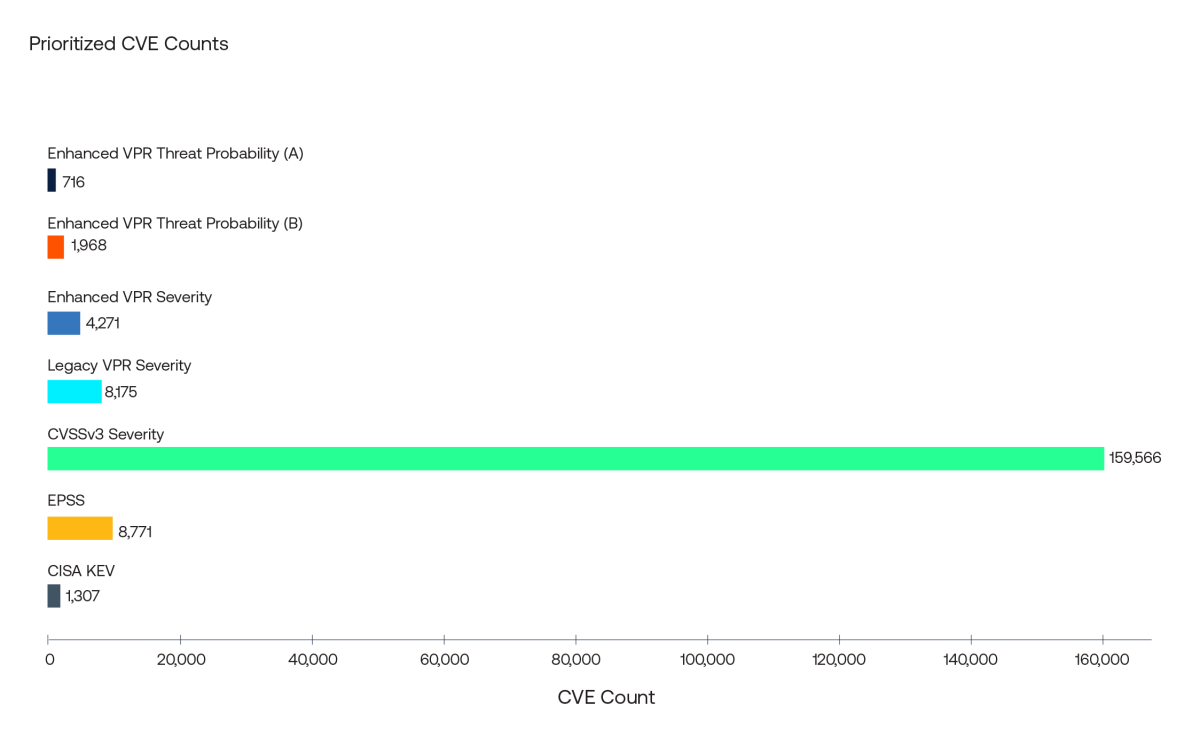

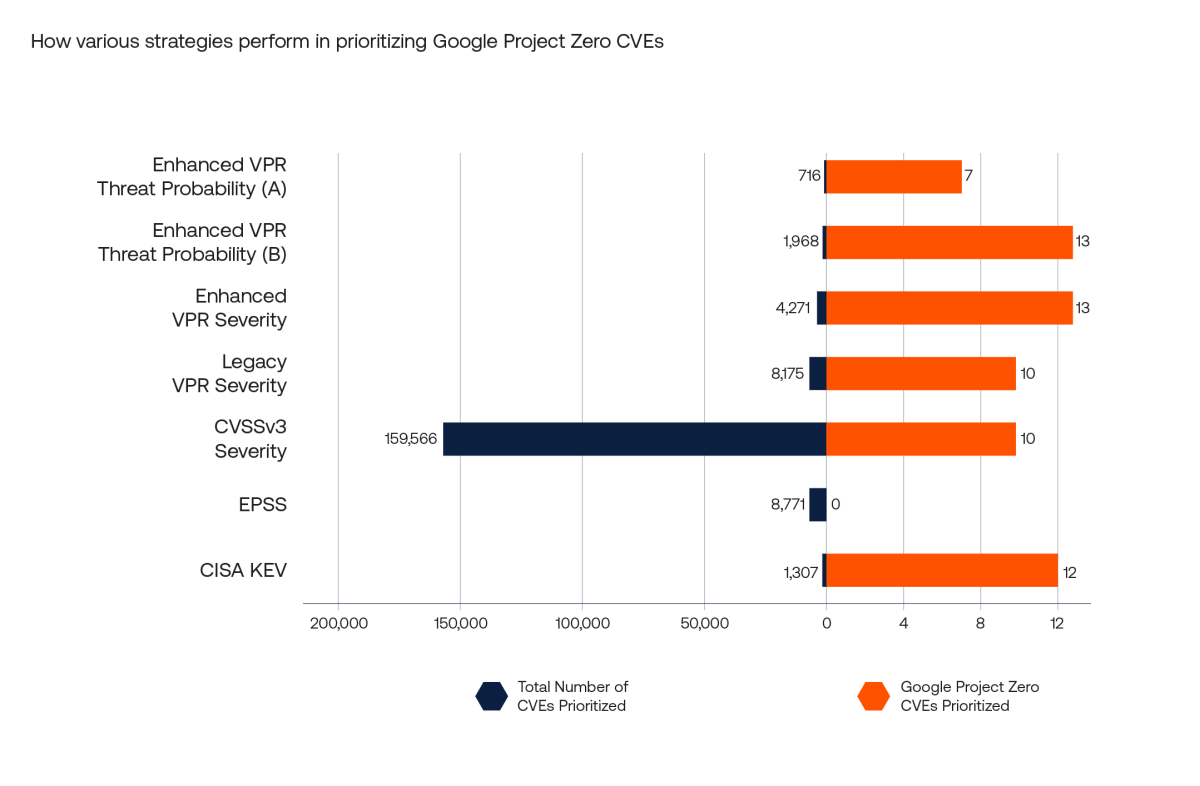

Il seguente grafico a barre mostra il numero di CVE a cui è stata assegnata una priorità da ciascuna delle strategie di prioritizzazione comuni descritte in precedenza. Le strategie di gravità CVSSv3, gravità VPR potenziata e gravità VPR legacy danno tutte priorità alle CVE che hanno rispettivamente una gravità elevata o critica in base a ciascuna metrica. Si può notare immediatamente il problema della gravità CVSSv3: troppe CVE vengono classificate come prioritarie. Sono incluse le due strategie di probabilità di minaccia VPR migliorate: la Probabilità di minaccia VPR migliorata (A) utilizza la soglia ottimizzata di 0,23, mentre la Probabilità di minaccia VPR migliorata (B) utilizza una soglia alternativa di 0,02. La prima facilita un confronto equo tra la probabilità di minaccia VPR migliorata e l'EPSS, poiché quest'ultima viene valutata utilizzando la sua soglia ottimizzata di 0,36. La seconda soglia dà la priorità alla copertura rispetto all'efficienza, abbassando il limite decisionale a 0,02.

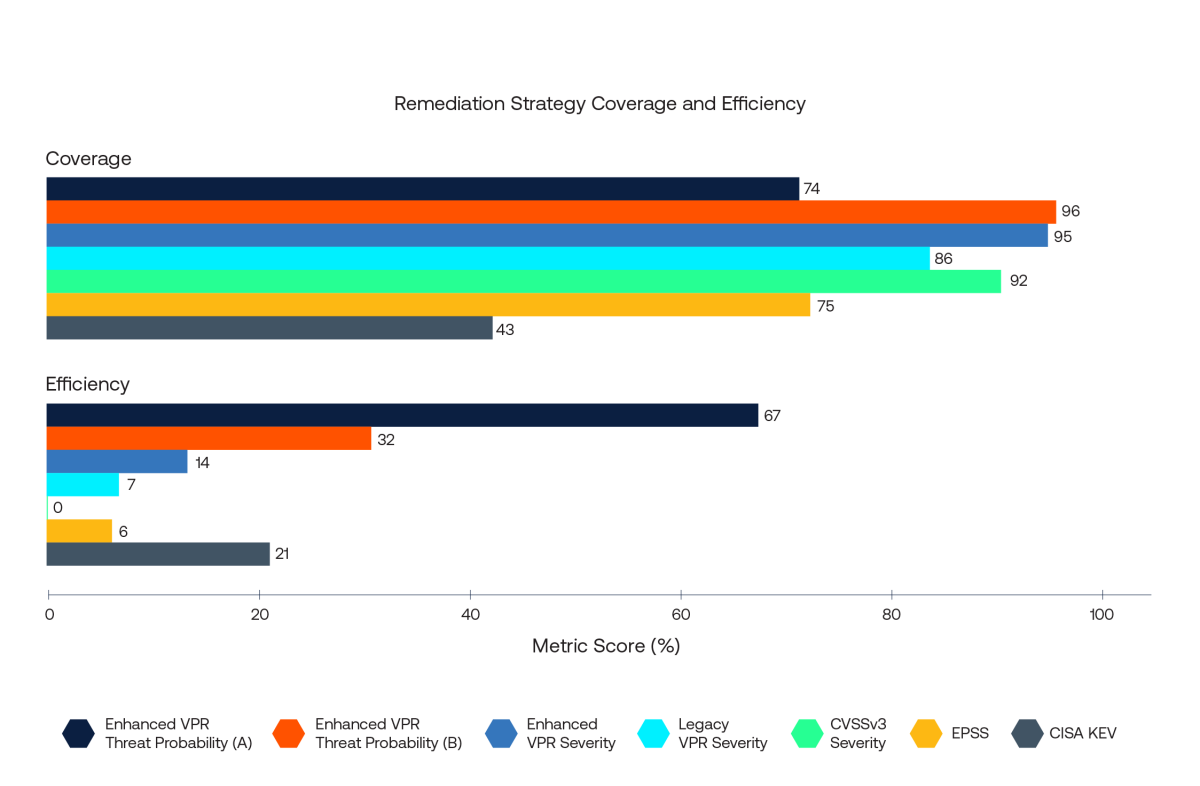

Le metriche di copertura e di efficienza per ciascuna di queste strategie sono riportate nel seguente grafico a barre.

Si può notare che la Probabilità di minaccia VPR migliorata (B), la Gravità VPR potenziata, la Gravità VPR legacy e la Gravità CVSSv3 ottengono tutte un punteggio molto alto in termini di copertura. Queste quattro strategie hanno assegnato correttamente le priorità a un numero compreso fra 560 e 620 delle 648 CVE associate all'attività di sfruttamento. La differenza fondamentale sta nel numero totale di CVE a cui ciascuna strategia ha dato priorità. Per raggiungere la sua elevata copertura, la strategia Gravità CVSSv3 ha assegnato priorità a quasi 160.000 CVE, un carico di lavoro enorme per i team di sicurezza, che si riflette nella sua statistica di efficienza pari a circa lo 0%.

Al contrario, la strategia Gravità VPR migliorata ha un punteggio di copertura paragonabile alla strategia Gravità CVSSv3, ma ha dato priorità a circa 4.000 CVE (14% di efficienza). Si tratta di un salto monumentale in termini di efficienza. La Probabilità di minaccia VPR migliorata (B) ha un punteggio di copertura marginalmente più alto (96%) e ha dato priorità a meno di 2.000 CVE, con un'efficienza del 32%. Come già detto, le due strategie di probabilità di minaccia VPR non tengono conto del punteggio di impatto CVSS v3.

Confrontando la strategia Probabilità di minaccia VPR migliorata (A) con l'EPSS (entrambe le strategie utilizzano i rispettivi confini decisionali ottimizzati), si può notare che la Probabilità di minaccia VPR migliorata (A) offre prestazioni simili all'EPSS per quanto riguarda la copertura (74% rispetto al 75%), ma supera l'EPSS per quanto riguarda l'efficienza (67% rispetto al 6%). La Probabilità di minaccia VPR migliorata (A) e EPSS hanno identificato in modo corretto rispettivamente 479 e 483 delle 648 CVE associate ad attività di sfruttamento. Tuttavia, il numero totale di CVE a cui la strategia Probabilità di minaccia VPR migliorata (A) dà priorità è di appena 716, rispetto alle quasi 8.800 dell'EPSS. Infine, la sola prioritizzazione delle CVE su CISA KEV permette di individuare solo 276 delle 648 CVE sfruttate (copertura del 43%), ma l'efficienza è relativamente alta, pari al 21%.

Rispetto alla copertura fornita da altre strategie di prioritizzazione più diffuse, il VPR migliorato ha prestazioni pari o superiori in termini di corretta evidenziazione delle CVE che vengono sfruttate attivamente in modo fraudolento. Tuttavia, la versione migliorata eccelle nell'efficienza delle attività. Questi livelli simili di copertura sono stati raggiunti nonostante le strategie VPR potenziate diano priorità a un numero di CVE molto inferiore rispetto alle alternative. Questo aumento dell'efficienza distingue il VPR dalle strategie di prioritizzazione concorrenti.

Quali performance offrono le comuni strategie di prioritizzazione delle vulnerabilità in confronto con le recenti vulnerabilità di alto profilo

L'analisi di cui sopra mostra come si comporta ogni strategia nei confronti delle vulnerabilità sfruttate attivamente in modo fraudolento. Poiché non è possibile sapere quali CVE vengono sfruttate in un determinato momento, il primo confronto si basa su indicatori di sfruttamento osservati. Viene utilizzata la stessa definizione di sfruttato in modo fraudolento utilizzata per addestrare il modello VPR migliorato, il che introduce alcune distorsioni. Per risolvere questo problema, un altro punto di vista sarebbe quello di confrontare le prestazioni di ciascuna strategia con un elenco di vulnerabilità recenti di alto profilo (CVE pubblicizzate e note per essere state sfruttate) che ci aspetteremmo siano prioritarie. Possiamo confrontare il numero di CVE di alto profilo a cui ogni strategia ha dato priorità, ma dobbiamo anche tenere presente il numero totale di CVE a cui ogni strategia ha dato priorità. La strategia migliore sarebbe quella che dà priorità alle CVE di più alto profilo, bilanciando il tutto con un numero ridotto di CVE prioritarie. Questa combinazione consente ai team di sicurezza di lavorare in modo efficiente senza compromettere la sicurezza.

Google Project Zero

Il team Project Zero di Google gestisce un set di dati di pubblico dominio contenente casi noti di sfruttamento zero-day rilevati. Le strategie di prioritizzazione discusse in precedenza sono state confrontate con l'elenco delle 13 vulnerabilità divulgate tra il 1º gennaio 2025 e il 24 marzo 2025. Ci aspettiamo che ognuna delle strategie dia priorità a un'alta percentuale di queste CVE, poiché sono di alto profilo, sfruttate in modo fraudolento e pubblicate relativamente di recente.

Nella valutazione delle prestazioni di ciascuna strategia, si deve tenere conto anche del numero totale di CVE prioritarie. Il grafico seguente mostra il numero di CVE di Google Project Zero che sono state classificate come prioritarie da ciascuna strategia e il numero totale di CVE classificate da ciascuna strategia.

La Probabilità di minaccia VPR migliorata (B) e la Gravità VPR migliorata superano tutte le altre strategie relative ai CVE di Google Project Zero, in quanto entrambe danno priorità a tutte e 13 le CVE da correggere. La Gravità VPR legacy e la Gravità CVSSv3 hanno prestazioni simili nella prioritizzazione di un'alta percentuale di CVE del Google Project Zero. Si noti, tuttavia, la disparità nel numero totale di CVE classificate come prioritarie: come nell'analisi precedente, in questo caso tutte le strategie VPR migliorate danno priorità ai numeri più piccoli in totale con una certa distanza (con l'eccezione di CISA KEV), rendendo queste strategie molto più efficienti. CISA KEV identifica 12 delle 13 CVE del Google Project Zero per la prioritizzazione, ma non è una strategia lungimirante e offre prestazioni negative in termini di copertura delle vulnerabilità sfruttate di recente. Ciò è dimostrato dalla scarsa copertura di questa strategia contro le vulnerabilità sfruttate in modo fraudolento nella sezione Confronto fra prestazioni e sfruttamento osservato di cui sopra.

La strategia Probabilità di minaccia VPR migliorata (A) ha identificato solo 7 CVE, cercando di bilanciare copertura ed efficienza. Tuttavia, la Probabilità di minaccia VPR migliorata (B), che enfatizza la copertura rispetto all'efficienza, dà priorità a tutte e 13 le CVE. L'EPSS, invece, identifica un totale di 8.771 CVE da correggere, un numero superiore alle strategie Probabilità di minaccia VPR migliorata (A), Probabilità di minaccia VPR migliorata (B) e Gravità VPR migliorata. Ciononostante, non dà priorità a nessuna di queste CVE per la correzione.

Conclusione

L'obiettivo prestazionale numero uno del VPR è assegnare in modo efficiente le priorità per la correzione delle CVE che saranno associate a un'attività di sfruttamento in modo fraudolento a breve termine, tenendo conto anche dell'impatto previsto di tale sfruttamento. In questo senso, l'obiettivo è sfruttare l'efficienza della versione legacy dando priorità a un insieme ancora più ristretto di CVE, senza deteriorare la copertura delle minacce attive.

Questo obiettivo è stato chiaramente raggiunto, poiché la strategia Gravità VPR migliorata dà priorità alla metà delle CVE rispetto alla strategia Gravità VPR Legacy, senza alcuna perdita in termini di copertura. Le informazioni aggiuntive fornite dalla versione migliorata aprono inoltre la porta alla creazione di strategie basate sulla probabilità delle minacce che possono offrire ulteriori perfezionamenti in termini di efficienza o addirittura utilizzare la probabilità delle minacce come ulteriore livello nella strategia di prioritizzazione.

Il VPR avanzato è attualmente disponibile in Tenable Vulnerability Management. I miglioramenti apportati al VPR consentiranno ai clienti Tenable di:

- migliorare l'efficienza delle loro attività di correzione

- ridurre l'affaticamento da allerta che può derivare dalla valanga di risultati generati da altre strategie

- creare nuove strategie di correzione personalizzate e basate sul rischio, in base alla probabilità delle minacce

- concentrare gli sforzi sulle minacce più importanti

Scopri di più

- Per saperne di più sui miglioramenti apportati al VPR, consulta il nostro white paper tecnico.

- Sei pronto a vedere il VPR in azione? Inizia una prova gratuita di Tenable Vulnerability Management oggi stesso.

- Exposure Management

- Vulnerability Management