Tenable

OT Security

La soluzione di sicurezza unificata per gli ambienti OT/IT

Proteggi i sistemi critici senza interrompere le operazioni.

Richiedi una demo

Prendi il controllo dei tuoi asset

Comprendi ogni asset nell'ambiente OT/IT

Unifica la visibilità di ogni asset dell'ambiente convergente da un'unica interfaccia.

Esponi le lacune più rischiose

Identifica in modo proattivo i punti deboli dell'ambiente OT.

Elimina le esposizioni critiche

Elimina le esposizioni ad alto rischio prima che vengano sfruttate.

Unifica la visibilità, le informazioni e il controllo OT/IT

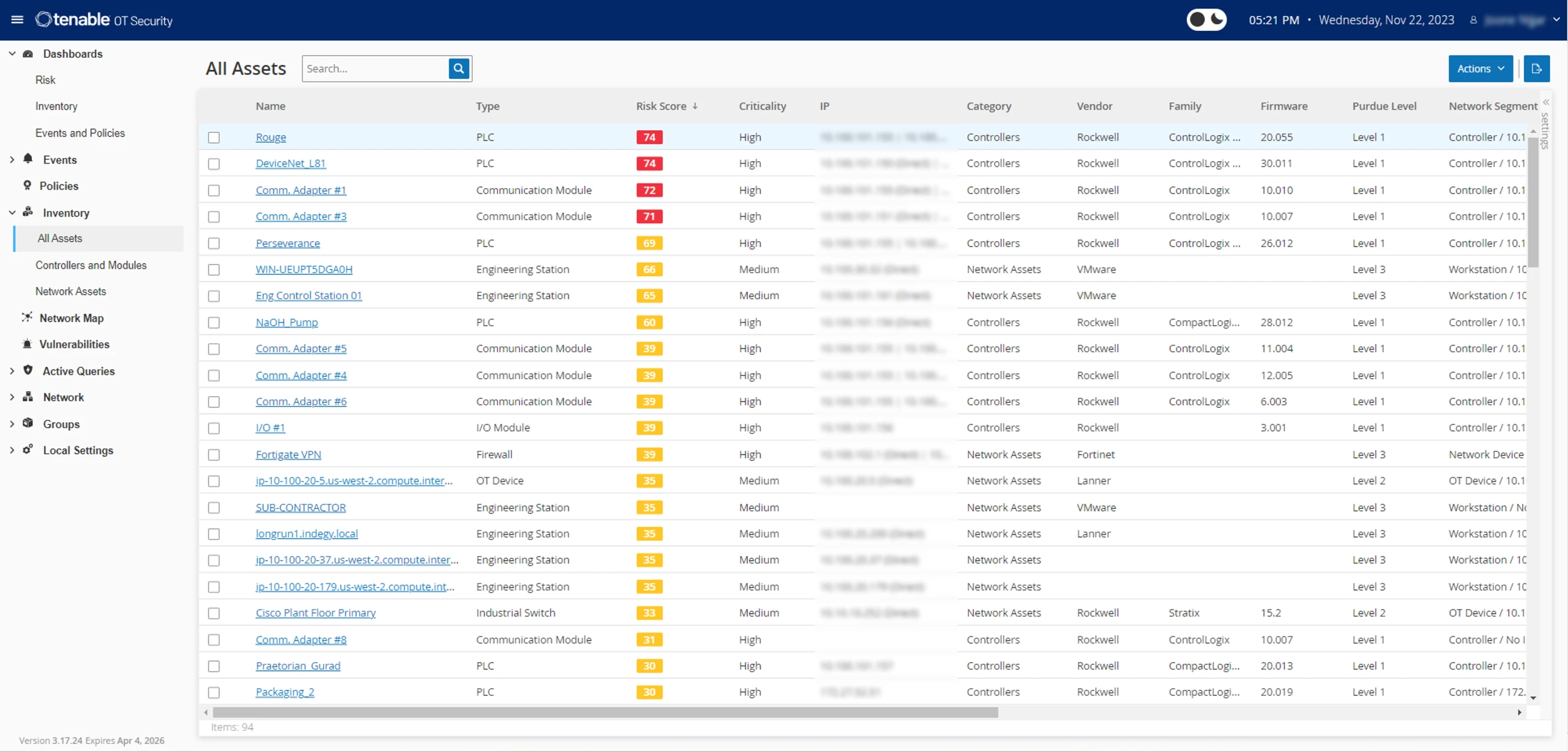

Visibilità completa degli asset

Automatizza il rilevamento degli asset e crea mappe visuali per una vista unificata degli asset di rete, tra cui workstation, controller industriali e dispositivi IoT. Usa i motori di connessione per concentrarti specificamente sulle applicazioni che gestiscono i dispositivi e le relazioni IoT per un inventario completo. Gestisci i tuoi asset monitorando le versioni del firmware e del sistema operativo, le configurazioni interne, le applicazioni e gli utenti, i numeri seriali e la configurazione backplane per l'attrezzatura basata sia sull'OT che sull'IT.

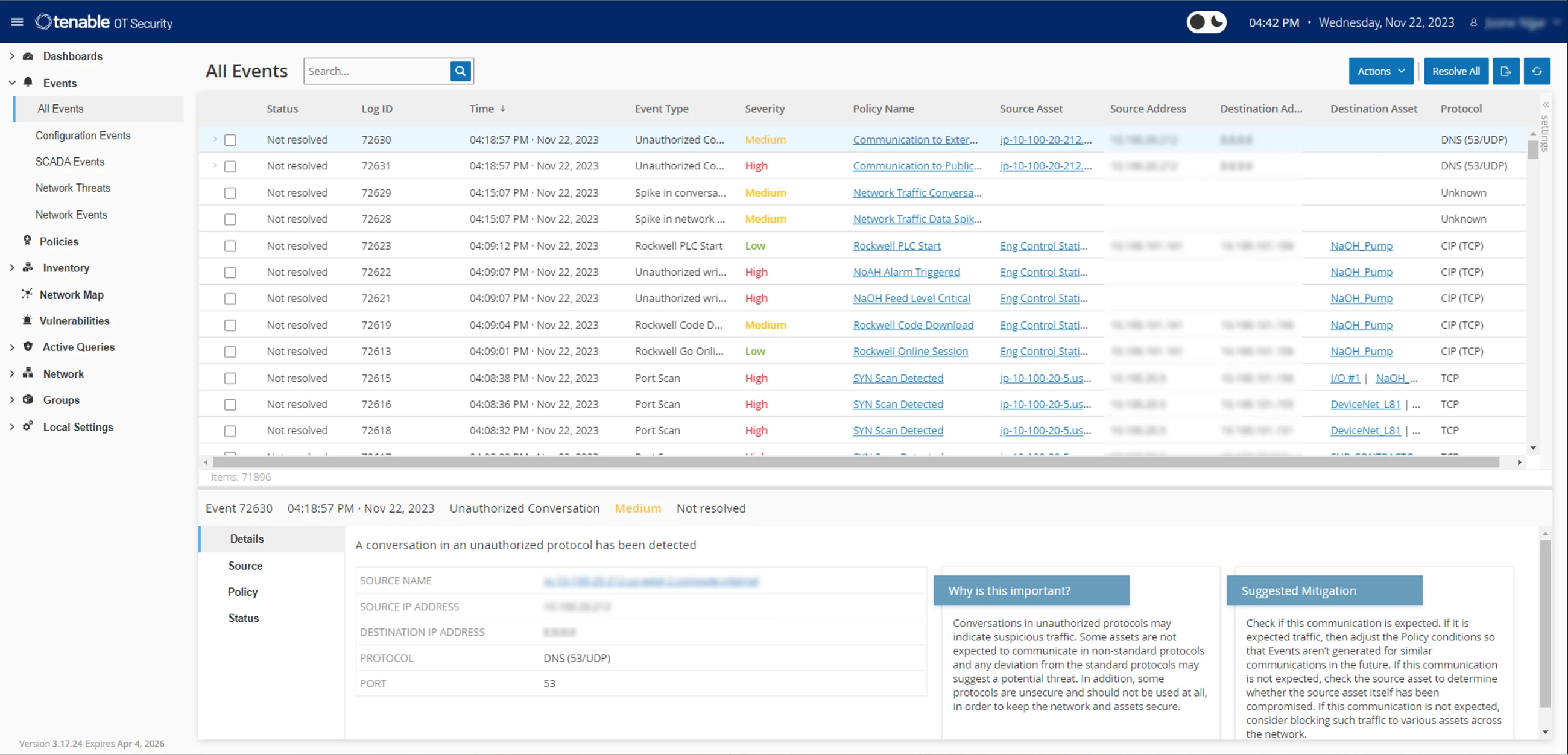

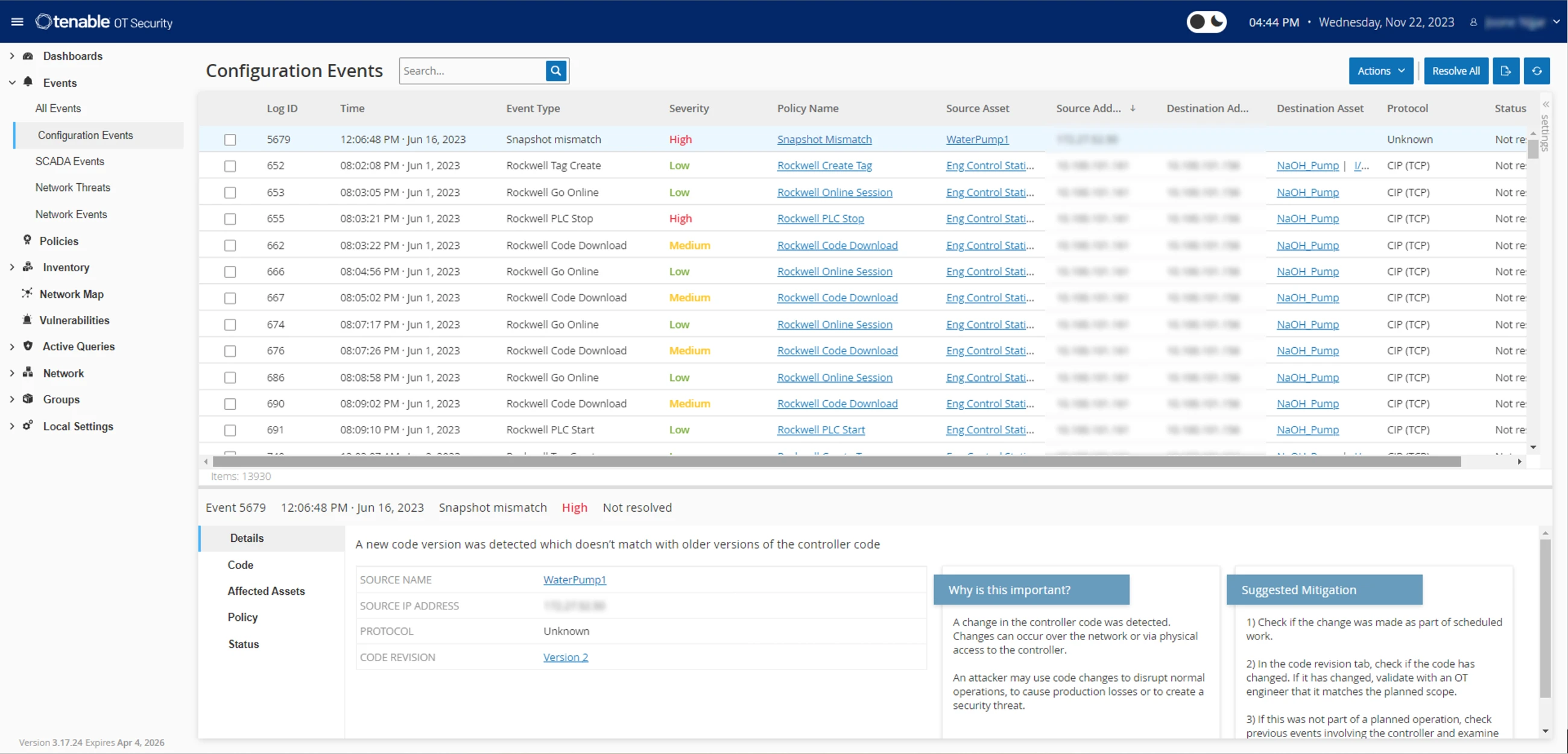

Rilevamento avanzato di minacce e anomalie

Sfrutta un motore multi-rilevamento avanzato per identificare le anomalie di rete, applicare i criteri di sicurezza e tracciare i cambiamenti locali sui dispositivi con eventi ad alto rischio; il tutto con la massima precisione. Grazie al rilevamento delle minacce basato sul dispositivo, identifica i problemi di sicurezza sui dispositivi inattivi per rilevare e mitigare gli eventi rischiosi negli ambienti OT/IT. Personalizza e regolai metodi di individuazione per adattarli alle esigenze specifiche del tuo ambiente. Migliora la risposta alle minacce con avvisi contestualizzati e un percorso di verifica completo per la risposta agli incidenti e l'investigazione delle minacce.

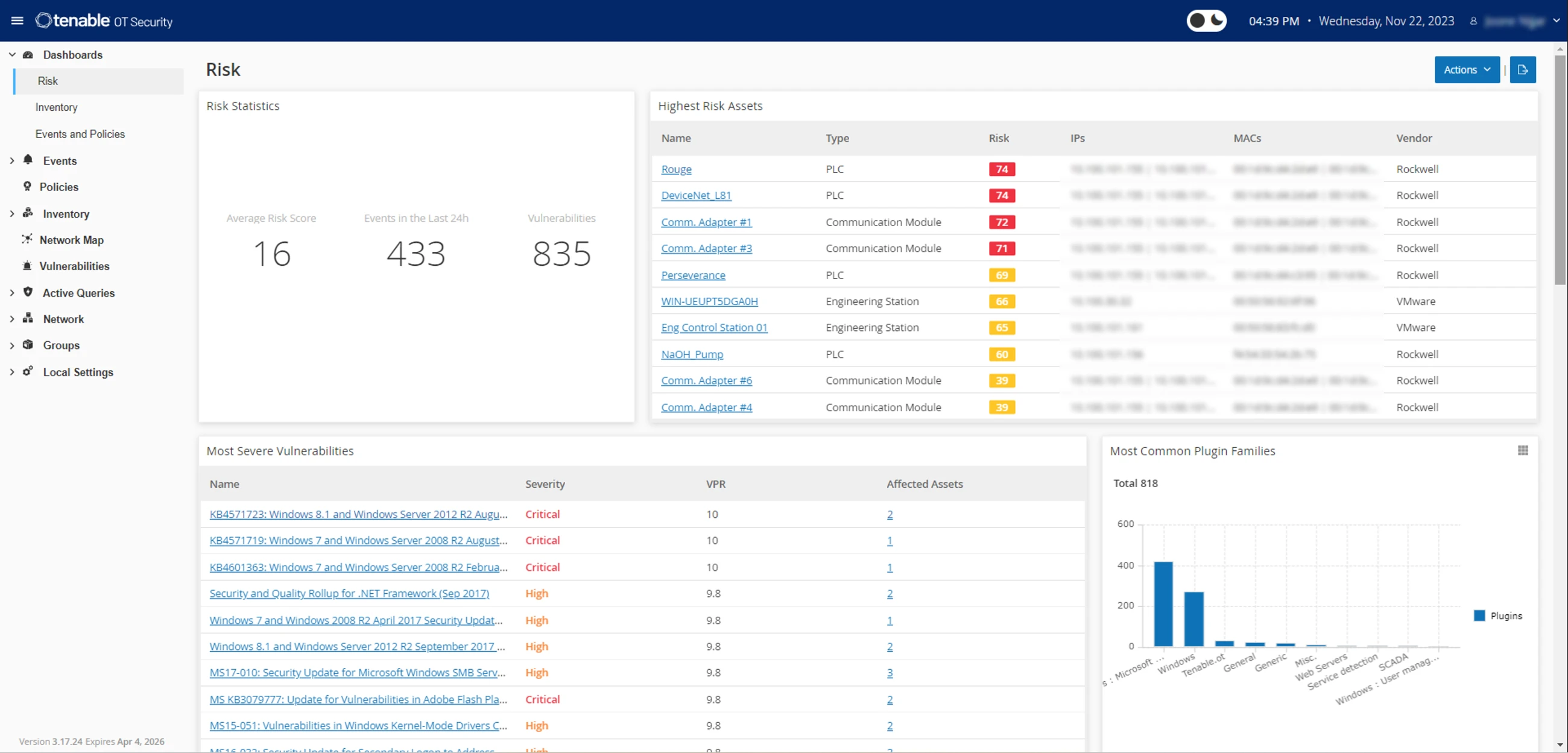

Gestione delle vulnerabilità OT/IT basata sul rischio

Stabilisci la priorità degli interventi di correzione con il modello di punteggio VPR (Vulnerability Priority Rating) per valutare le vulnerabilità in base al contesto e al potenziale impatto. Valuta ogni asset con dati completi che includono le versioni firmware, le ricerche proprietarie e le informazioni sulle relazioni degli asset, le esposizioni e i percorsi di attacco. Consenti ai team addetti alla sicurezza e alle principali parti interessate di sfruttare informazioni fruibili per prendere decisioni in modo consapevole e accelerare le misure di mitigazione.

Gestione degli asset automatizzati

Semplifica la gestione degli asset con visibilità migliorata e informazioni sul contesto. Identifica rapidamente gli asset e le loro esposizioni critiche tramite l'approccio di indagine ibrido brevettato di Tenable, che utilizza le query in linguaggio naturale per evitare di interrompere le operazioni critiche. Mostra le relazioni complesse tra i dispositivi connessi fisicamente e quelli comunicanti con mappe degli asset dettagliate per sviluppare strategie di difesa solide.

Tracciamento delle modifiche di configurazione

Tieni traccia delle modifiche apportate dal malware e dagli utenti attraverso la rete o effettuate direttamente su un dispositivo. Visualizza una cronologia delle modifiche apportate alle configurazioni dei dispositivi, fra cui segmenti specifici di logica ladder, buffer diagnostici e tabelle di tag. Crea un'istantanea di backup identificando "l'ultimo stato valido conosciuto" per un ripristino più rapido e per assicurare la conformità con le normative di settore.

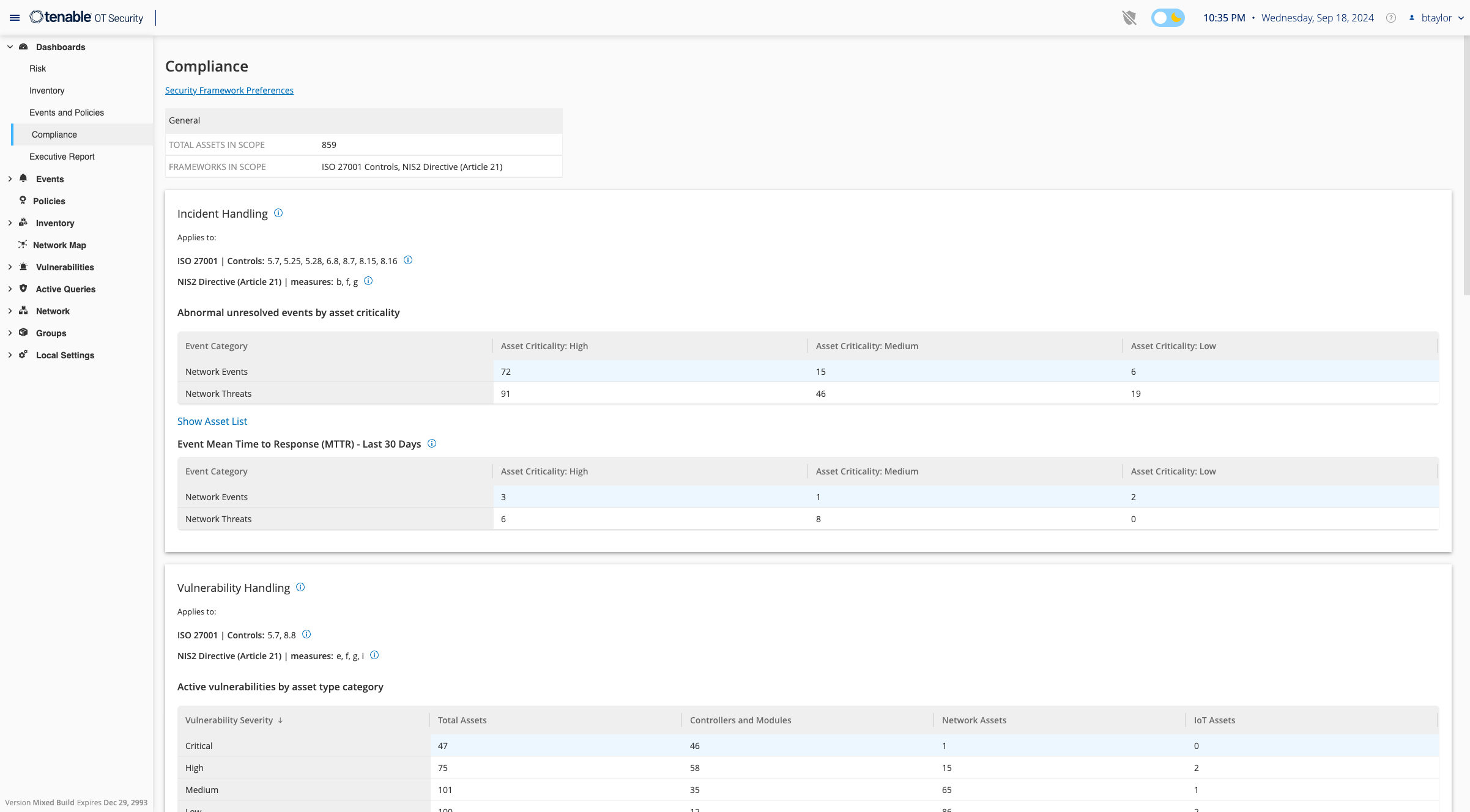

Verifica, conformità e creazione di report semplificate

Trasforma il processo di conformità in vantaggio competitivo. Semplifica la gestione della conformità e migliora la risposta agli incidenti per aiutare i team di sicurezza a mitigare il rischio e stare al passo con il panorama normativo in continua evoluzione. Mappa facilmente la tua postura di sicurezza agli standard a ai quadri normativi globali più recenti in un'unica dashboard per visualizzare lo stato di conformità in tempo reale.

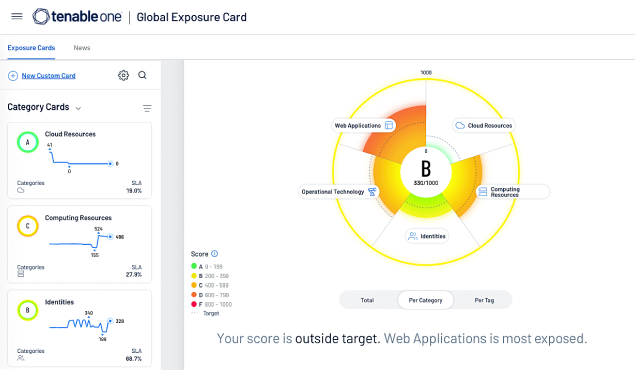

Disponibile con Tenable One: l'unica piattaforma di gestione delle esposizioni al mondo basata sull'IA

Tenable One risolve la sfida centrale della sicurezza moderna: un approccio profondamente diviso nell'individuare e combattere il rischio informatico. Eliminiamo i rischi unificando la visibilità, le informazioni e le azioni relative alla sicurezza su tutta la superficie di attacco per esporre e colmare rapidamente le lacune. I clienti utilizzano Tenable One per eliminare le debolezze informatiche principali e proteggersi dagli attacchi alle infrastrutture IT e agli ambienti cloud, compresi gli asset più critici.

Scopri di più

Video esplicativi di 3 minuti di Tenable OT Security

Tenable OT Security protegge le reti industriali dalle minacce informatiche, dagli insider malintenzionati e dagli errori umani negli ambienti OT/IT in rapida convergenza di oggi.

Minacce principali per ICS

Piano di controllo industriale

Gestione degli asset

Protezione su entrambi i fronti

Controller industriali

Risorse correlate

Inizia a utilizzare Tenable OT Security

Abbiamo constatato che Tenable OT Security interpretava la sicurezza informatica dalla prospettiva dei sistemi di controllo industriale, non solo dell'IT. Questo è ciò che ci ha spinti a rivolgerci a loro.

- Tenable OT Security