Trovare finalmente le "incognite non note" nell'intera superficie di attacco

I CISO temono le cosiddette "incognite non note", vale a dire asset, vulnerabilità, configurazioni errate e punti deboli del sistema che i team di sicurezza non hanno rilevato né pertanto protetto. Questi punti ciechi rappresentano un'occasione d'oro per gli aggressori e un rischio enorme per la sicurezza delle organizzazioni.

"Incognite non note". È la risposta che durante la mia carriera ho sempre sentito dare dai CISO e da altri leader della sicurezza alla domanda "Cosa non ti fa dormire la notte?". La maggior parte dei programmi di sicurezza è progettata per offrire ampia visibilità sull'ambiente e individuare i possibili rischi dell'organizzazione. Questa visione consente di prendere decisioni su come e dove intervenire per mitigare i rischi al fine di ridurre l'impatto potenziale per l'azienda di un'interruzione. Per molti aspetti, essere una forza trainante all'interno di un programma di gestione del rischio è la missione fondamentale di qualsiasi attività di sicurezza. Sebbene esista un buon numero di strumenti e tecniche che contribuiscono a offrire visibilità, resta da affrontare la sfida della scoperta e comprensione delle "incognite non note" e del loro spostamento nel regno di ciò che è noto. Una volta che diventano visibili ed è possibile tenerne conto, i team di sicurezza possono sfruttare il motore decisionale relativo ai rischi e adottare misure di mitigazione come avviene per quelle note.

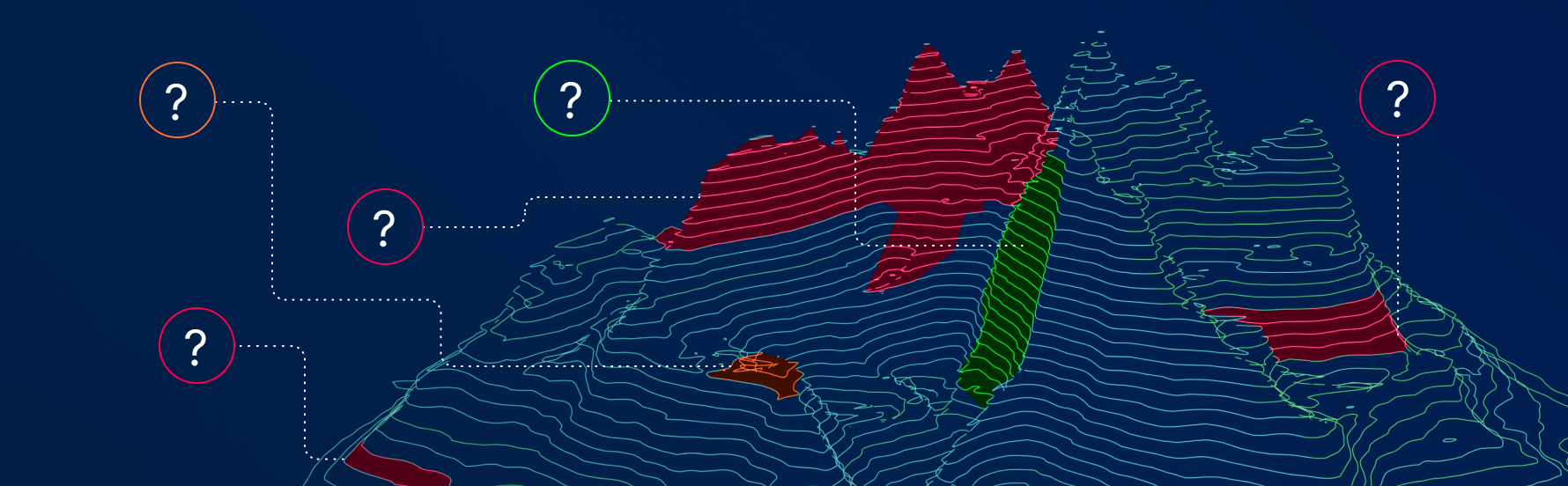

Negli ultimi anni abbiamo assistito a due tecniche in particolare che aiutano i team di sicurezza a colmare potenziali lacune relative alle "incognite non note": External Attack Surface Management (EASM, gestione della superficie di attacco esterna) e Attack Path Analysis (APA, analisi del percorso di attacco). Parliamo di cosa sono queste tecniche, del perché stanno diventando una parte fondamentale di un programma di sicurezza maturo e di come aiutano le organizzazioni a difendere la superficie di attacco dell'ambiente.

Gestione della superficie di attacco

Una delle aree dietro cui spesso ci celano le "incognite non note" e che risulta particolarmente difficile da comprendere e gestire è la parte dell'infrastruttura di un'organizzazione rivolta verso l'esterno. Gli asset accessibili pubblicamente e costantemente da Internet sono il primo elemento che un aggressore esamina e tenta di compromettere, dal momento che sono destinati a essere visitati e persino scandagliati. Tuttavia, quando esistono asset nello spazio pubblico di cui non si è a conoscenza, ciò diventa un problema per chi si deve difendere. Ad esempio, un aggressore che volesse commettere una truffa potrebbe dirottare una voce DNS scartata oppure sfruttare un server o un'applicazione web scarsamente protetti che uno sviluppatore ha utilizzato come test con le migliori intenzioni, ma che contiene le informazioni di dominio dell'organizzazione. In genere, sono in circolazione decine di asset e servizi delle organizzazioni di cui i team di sicurezza non sono a conoscenza, ma con ogni probabilità lo sono gli aggressori.

La tecnologia EASM affronta il problema in modo specifico scansionando e monitorando costantemente gli asset rivolti al pubblico. Questi strumenti offrono sistemi di ricerca che accedono facilmente a tutti i risultati associati con gli asset pubblici dell'organizzazione (ad es. nome del dominio, spazio dell'indirizzo IP, ecc.). Implementata nel modo giusto, la tecnologia EASM offre visibilità coerente e costante degli asset rivolti al pubblico, ovunque e in qualsiasi momento. Un aneddoto di quando collaboravo con le organizzazioni nella mia vita precedente da consulente: gli strumenti EASM individuano un numero di asset rivolti al pubblico molto maggiore di quanto i team di sicurezza credono di disporre. Con l'avvento degli ambienti e dell'infrastruttura cloud, a sviluppatori, personale IT e persino al team di sicurezza può capitare di avviare nuovi asset non registrati o individuati coerentemente. Sfruttare l'EASM, invece, significa rendere noti i potenziali vettori di attacco e intraprendere azioni per includerli nelle attività di mitigazione dei rischio oppure rimuoverli definitivamente affinché non possano più essere utilizzati a scopo di danno. Si tratta di uno strumento potente per fare luce su un'area difficile da affrontare senza un kit di strumenti in grado di trovare, individuare e organizzare gli asset esposti a Internet.

Analisi della superficie di attacco

Se l'EASM aiuta a individuare i possibili punti di ingresso di un aggressore, l'APA individua le vulnerabilità, le configurazioni errate e le altre debolezze di sistema che è probabile vengano utilizzare per raggiungere set di dati e asset critici. In buona sostanza, l'APA crea relazioni tra tipi di risultati relativi alla sicurezza diversi per determinare i luoghi che, all'insaputa del team di sicurezza, possono essere compromessi o le aree in cui i controlli di sicurezza possono essere raggirati per raggiungere target critici. Anche se alcuni strumenti SIEM e prodotti di simulazione di attacchi tentano di individuare le relazioni tra le vulnerabilità, le loro capacità sono di portata limitata oppure replicano in maniera statica attacchi noti contro singole vulnerabilità. Quello della tecnologia APA è un approccio dal basso verso l'alto, che sfrutta la valutazione della vulnerabilità e la gestione dell'esposizione, offrendo una maggiore comprensione della configurazione, dello stato della vulnerabilità e del contesto di rischio per ciascun asset. In questo modo, gli strumenti APA riproducono più fedelmente il profilo di sicurezza di ciascun asset e di conseguenza offrono una visione completa delle relazioni tra i dati.

Mettiamola così: se un chiodo può forare uno pneumatico, sappiamo che esiste una minaccia (i chiodi) e una vulnerabilità (la gomma non è immune alle forature). Con questa informazione, possiamo testare gli altri pneumatici e confermare che corrono il rischio potenziale di una foratura da chiodo. Tuttavia, se tentiamo di applicare la stessa minaccia ad altre parti dell'automobile, l'analisi va in frantumi: la carrozzeria non risente dello stesso impatto se un chiodo ne punge il metallo, mentre il blocco motore non subirà alcun danno. Utilizzare all'infinito una minaccia e un tipo di vulnerabilità singole per valutare il rischio a cui è esposta tutta l'automobile non fornisce informazioni significative sul rischio e su cosa può andare storto.

Che succede se invece colleghiamo diversi tipi di minacce correlate tra loro? Un chiodo può causare la foratura di uno pneumatico, che se si sgonfia completamente può comportare un danno ai cerchi tale da causare un cedimento strutturale delle sospensioni o dell'impianto frenante. Se l'automobile è vecchia o non è stata manutenuta in maniera adeguata, si scatena un effetto domino che può causare danni al motore o al sistema di raffreddamento. In tal caso, pur analizzandone tipi diversi, siamo in grado di correlare minacce e debolezze l'una con l'altra e vedere come da una singola minaccia iniziale scaturisce un guasto sistemico più ampio.

Ciò vale esattamente allo stesso modo per la superficie di attacco moderna all'interno delle nostre organizzazioni. Un asset rivolto al pubblico potrebbe venire compromesso a causa di una porta configurata in modo errato, che consente all'aggressore di lanciare un attacco SQL Injection dall'host all'applicazione web aziendale. A sua volta, l'applicazione violata lascia esposti dati che consentono agli aggressori di ottenere nome utente e password per accedere a un altro host. Dopodiché, possono lanciare un attacco più ampio a una vulnerabilità nota di Windows sfruttabile che concede loro l'accesso con i privilegi di amministratore, utilizzabili per attraversare la rete interna e raggiungere eventuali asset critici a cui mirano gli aggressori. Questo è il ritratto più fedele di come si svolge un attacco. Per difendersi correttamente dagli attacchi, è necessario poter comprendere l'intero percorso e i luoghi in cui un tipo di vulnerabilità può comportare lo sfruttamento di un'altra, spesso un tipo di vulnerabilità completamente diverso. Si tratta dell'aspetto chiave al momento di decidere dove implementare controlli di sicurezza che siano economici e rapidi da distribuire, così da eliminare le falle difensive di cui non ci si era accorti in precedenza.

Le strategie di difesa preventiva sono sempre state basate su controlli di sicurezza sovrapposti, in maniera tale da proteggere gli asset e i percorsi noti. L'APA espone le "incognite non note" nei luoghi in cui è probabile che un aggressore colpisca e attraversi l'ambiente, rendendo questi particolari vettori di attacco "fatti noti" e consentendo ai team di estendere i loro controlli per colmare tali lacune.

Niente più "incognite non note"

Man mano che gli ambienti diventano più complessi, la possibilità che i vettori di attacco siano "incognite non note" sale a livello esponenziale. Occorre sfruttare le best practice esistenti per la valutazione delle vulnerabilità, la valutazione della configurazione e la gestione del rischio alla base di un'analisi delle relazioni esistenti tra tutti i risultati. In questo modo, i team di sicurezza hanno a disposizione uno strumento prezioso per difendere l'infrastruttura, ridurre il numero di "incognite non note" e, possibilmente, dormire sonni tranquilli.

Ti interessano altre indicazioni sulla strategia di sicurezza? Consulta il report Threat Landscape Retrospective 2021 di Tenable, che offre un'analisi completa del panorama delle minacce dello scorso anno, uno strumento utile per i professionisti della sicurezza per migliorare fin da subito. Guarda anche il webinar "Exposure Management for the Modern Attack Surface: Identify & Communicate What's Most at Risk in Your Environment and Vital to Fix First".

- Attack Surface Management

- Executive Management