Stabilire un programma di sicurezza del cloud: best practice e lezioni apprese

Durante lo sviluppo del programma di sicurezza del cloud di Tenable, noi del team di sicurezza informatica abbiamo fatto molte domande e affrontato sfide interessanti. Lungo il percorso, abbiamo appreso lezioni importanti e incorporato best practice essenziali. In questo blog, parleremo del nostro approccio per implementare il programma di sicurezza del cloud utilizzando Tenable Cloud Security e condivideremo consigli che potranno esserti utili.

In seguito alla maggiore complessità degli ambienti cloud e al crescente numero di minacce, la sicurezza del cloud è diventata una priorità assoluta per le organizzazioni. Al fine di aiutare a identificare e gestire questi rischi per la sicurezza, molte organizzazione usano soluzioni di piattaforma di protezione delle applicazioni cloud-native (CNAPP). Tuttavia, anche con i migliori strumenti in uso, è necessaria una strategia efficace per mantenere una solida postura di sicurezza cloud a lungo termine.

Negli ultimi anni, il team della sicurezza informatica di Tenable ha affrontato diverse sfide di sicurezza cloud e ha appreso delle lezioni importanti su come sviluppare un programma di protezione del cloud efficace. Come molti dei nostri clienti, abbiamo posto molte domande sulle responsabilità, sulle correzioni, sulle metriche e sui report.

In questo blog, parleremo di come abbiamo affrontato l'implementazione del nostro programma di sicurezza del cloud tramite Tenable Cloud Security e forniamo consigli per migliorare il tuo programma di sicurezza. Affronteremo questioni come l'importanza di stabilire la visibilità e la proprietà dell'account cloud e di garantire la confomità dell'account utilizzando report. Offriamo inoltre consigli per aiutare a prioritizzare le azioni di correzione.

Esaminare gli account

A prescindere da quanto sia grande o piccola l'impronta del cloud, è importante sapere quali account cloud hai. È essenziale stabilire quali risorse sono in esecuzione negli account e come sono usate, che si tratti di account di produzione, di sviluppo o una combinazioni di questi.

Per esempio, se non hai piena visibilità dell'impronta del cloud, puoi facilmente ritrovarti con risorse con privilegi eccessivi o accessibili pubblicamente, a causa di problemi come lo Shadow IT, il ricambio di dipendenti e gli accorpamenti e le acquisizioni recenti. Sapere come vengono usati gli account aiuta a organizzarli e gestirli efficacemente all'interno di Tenable Cloud Security.

Prima di eseguire l'onboarding, è importante stabilire come desideri strutturarli all'interno di Tenable Cloud Security. Puoi facilmente strutturarli all'interno della console utilizzando cartelle, sia in caso di più organizzazione sia in caso di account individuali. Le cartelle offrono un'ottima opzione per raggruppare in modo logico gli accout basati su business unit, ambienti di produzione o di sviluppo.

Se esegui l'onboarding di un'organizzazione Amazon AWS, Microsoft Azure, Google Cloud Platform (GCP) o una tenancy di Oracle Cloud Infrastructure (OCI), puoi configurare le impostazioni per eseguire l'onboarding di nuovi accout automaticamente e aggiornare la struttura della cartella quando cambia l'ambiente cloud.

Determinare i proprietari degli account

Una volta avvenuto l'onboarding degli account, sarà necessario assegnargi dei proprietari. I proprietari degli account rappresentano i contatti principali e i responsabili delle decisioni per quegli account. Sono responsabili della sicurezza complessiva degli account e accettano il rischio per tutte le risorse escluse negli account, indipendentemente dalla proprietà.

Consigliamo un minimo di due proprietari di accoun, uno dei quali deve coprire un ruolo di responsabile o superiore. In questo modo, non solo si ottiene un'eccellente soluzione di rinforzo, ma si usufruisce anche di un contatto che può prendere decisioni sui problemi di costi, rispondere alle domande sulla sicurezza e approvare le richieste di accesso per quell'account.

Durante il lavoro di identificazione e selezione dei proprietari degli account, consigliamo anche di ottenere degli indirizzi e-mail per ogni account. In tal modo, i team di sicurezza possono contattare i proprietari degli account per qualsiasi problema relativo agli account. In Tenable Cloud Security è anche possibile creare report regolarmente e inviarli automaticamente via e-mail ai team.

La scelta dei proprietari di account può richiedere tempo a seconda del numero di ambienti cloud in uso. Man mano che l'organizzazione cambia consigliamo di tenere traccia degli account e dei proprietari al di fuori della piattaforma CNAPP in un luogo centralizzato e accessibile a tutti i team per la revisione.

Configurare l'accesso

Una volta selezionati i proprietari degli account, è necessario stabilire chi deve accedere agli account. Prima di tutto, consigliamo di controllare quali team stanno effettuando l'accesso a ogni account, il livello di accesso e il numero di risorse che gestiscono. Queste informazioni aiuteranno a determinare qual è il team principale per ogni account e quali sono le autorizzazioni necessarie in Tenable Cloud Security.

Nella maggior parte dei casi, i team principali comprendono sia i proprietari degli account sia i membri dei team associati. Tuttavia, l'accesso ad alcuni account potrebbe includere solo i proprietari degli account. Ad esempio, se il team di tecnici sull'affidabilità del sito (SRE) gestisce molte risorse all'interno dell'account Produzione e ha l'accesso amministratore completo, dovrebbe essere impostato come team principale all'interno di Tenable Cloud Security.

Ai membri del team principale viene assegnato il ruole di Collaborator (Collaboratore), che permette loro di gestire completamente le esclusioni di criteri e di aggiungere manualmente etichette alle risorse. L'utilizzo di questo ruolo, impedisce ad altri team che accedono con il ruolo di Viewer (Visualizzatore) all'account di aggiungere eccezioni non autorizzate a risultati che potrebbero essere o meno di loro proprietà.

Se più team hanno accesso a un account, sarà necessario fornire l'accesso a team secondari all'interno di Tenable Cloud Security. Ai team secondari viene assegnato il ruolo di Viewer negli account in cui gestiscono risorse. Si tratta di un ruolo ideale se si utilizzano più team di ingegneria che gestiscono le risorse all'interno di un account, in questo modo possono esaminare i risultati e apportare correzioni.

Infine, i team IT o di sicurezza informatica otterrebbero l'accesso al ruolo di Administrator (Amministratore) in Tenable Cloud Security. L'accesso consente loro di eseguire l'onboarding degli account, configurare le impostazioni e le integrazioni e gestire l'accesso JIT all'interno della console.

Proprio come per gli account cloud, non tutti i team hanno bisogno dell'accesso per le risorse. L'implementazione dei controlli di accesso tramite Tenable Cloud Security aiuta ad assicurare che i membri del team autorizzati abbiano accesso agli account approvati.

Monitorare la conformità

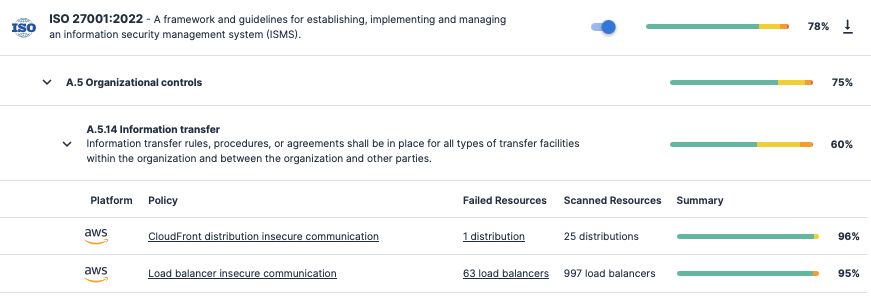

Un aspetto molto importante di un programma di sicurezza del cloud è quello di assicurare la conformità agli standard del settore per rispettare i requisiti legali, normativi e aziendali.

Tenable Cloud Security offre molte opzioni per favorire il monitoraggio continuo della postura di sicurezza rispetto agli standard come i benchmark CIS (Center for Internet Security), il GDPR (General Data Protection Regulation) e il NIST CSF (Cybersecurity Framework).

Prima di attivare questi standard, sarà necessario determinare quali tipi di risorse o dati devono essere protetti.

Se si eseguono cluster Kubernetes, consigliamo di eseguire l'onboarding dei cluster a Tenable Cloud Security per ulteriore visibilità e copertura degli ambienti Kubernetes e container. Esistono due modi pratici per implementare la copertura di gestione della postura di sicurezza di Kubernetes (KSPM): tramite i chart Helm o garantendo l'accesso alla rete all'interno del cluster. Se si hanno delle macchine virtuali o dei container tra gli account, è possibile abilitare Workload Protection per identificare e segnalare le vulnerabilità all'interno dei carichi di lavoro cloud.

Dopo aver abilitato gli standard, dovresti lavorare per determinare a quali account attivare i report per la conformità. Con l'aggiunta di un report programmato utilizzando il tipo di report Open Findings (Risultati in sospeso), puoi selezionare gli account e gli standard di conformità, impostare un tempo di consegna e poi aggiungere gli indirizzi e-mail per inviare gli allegati CSV con una programmazione ricorrente.

All'interno della console, i membri del team con accesso all'account possono scaricare i report precedenti archiviati nella sezione Reports History (Cronologia dei report). Anche se un membro del team non ha l'accesso diretto a Tenable Cloud Security, non c'è alcun problema. Le informazioni all'interno dell'allegato CSV includono tutte le informazioni applicabili perché chiunque possa visualizzare velocemente la posizione della risorsa, il livello di severità e i passaggi per correggere quei risultati all'interno dell'account.

Esaminare i risultati e correggere

Durante l'analisi dei risultati all'interno di Tenable Cloud Security, i team ci hanno spesso chiesto da dove iniziare e come assegnare la priorità alle azioni. Consigliamo loro di controllare prima le risorse all'interno dell'account e utilizzare i filtri dei Tag per evidenziare le risorse che gestiscono.

Avere criteri di tagging coerenti è fondamentale per il successo di qualsiasi programma di sicurezza del cloud, poiché consente ai team di gestire le risorse con parametri come il costo, il team e gli obiettivi man mano che l'organizzazione cambia. La mancata aggiunta di tag su base coerente può risultare in un incremento dei costi e tempi di risposta più lunghi, nonché influire sugli impegni di conformità.

Se non si dispone di criteri di tagging coerenti implementati nell'infrastruttura cloud, la funzione Labels (Etichette) all'interno di Tenable Cloud Security fornisce un'ottima possibilità per aiutare tali operazioni. I team con il ruolo di accesso di Collaborator o Administrator possono utilizzare le etichette automatiche che vengono applicate in base ai tag o le etichette manuali che vengono applicate alle risorse.

Pertanto se disponi di team IT, di ingegneria o altri che gestiscono le risorse oppure se la risorsa target non supporta il tagging, l'utilizzo di etichette offre un'ottima soluzione per identificare velocemente i proprietari delle risorse, che potranno aiutare nelle azioni di correzione.

Quando è tutto pronto per occuparsi dei risultati, consigliamo di prioritizzare le azioni di correzioni secondo questo ordine.

- Gestisci le risorse con risultati critici o di gravità elevata.

- Aggiungi patch ai sistemi operativi obsoleti o vicini al termine del ciclo di vita.

- Esamina e correggi le risorse con privilegi eccessivi.

- Rimuovi i segreti esposti.

- Elimina tutte le risorse inutilizzate e inattive.

Tenable Cloud Security fornisce anche opzioni per inviare avvisi ai membri dei team tramite e-mail o Slack su risorse basate su criteri specifici all'interno degli account. Questi suggerimenti rappresentano un buon punto di partenza per aiutarti a decidere cosa necessita di attenzione immediata e cosa puoi affrontare più tardi.

Esclusioni

In qualsiasi organizzazione, ci saranno sempre problemi di sicurezza che non vengono affrontati per una serie di motivi. Dopo aver corretto i risultati, potrebbero esserci delle risose a cui devi aggiungere delle eccezioni. Tenable Cloud Security fornisce opzioni per eccezioni permanenti o temporanee al fine di rispettare i requisiti organizzativi. Per le eccezioni permanenti, consigliamo due casi d'uso in cui le esclusioni sono concesse e considerate accettabili:

- Hai attuato misure di controllo di compensazione che mitigano il rischio.

- Non puoi correggere i risultati Failed (Non riusciti) a causa di un requisito di caso d'uso aziendale esplicito.

Indipendentemente dal fatto che siano stati attuati dei criteri o meno, è importante considerare i proprietari degli account responsabili per le risorse escluse negli account che gestiscono. Una volta escluso un risultato, questo diventa parte del processo di accettazione del rischio e influenzerà i punteggi totali di conformità.

In Tenable Cloud Security, è possibile aggiungere esclusioni in vari modi. Ad esempio, tra le esclusioni permanenti possono esserci le risorse rivolte al pubblico che potrebbero essere usate dai clienti, come un'istanza AWS EC2, gli account di bucket o archiviazione. Le esclusioni basate sul tempo potrebbero essere risorse con vulnerabilità che possono essere corrette con patch in uno sprint futuro. Se non viene rispettata la scadenza, l'eccezione scade e i risultati della risorsa ritornano nella coda dei risultati in sospeso.

Hai inoltre la possibilità di gestire le esclusioni per ogni criterio che ti permette di escludere le risorse individualmente o per modello.

Quando si esclude una risorsa per modello, hai l'opzione di aggiungere per ARN (Amazon Resource Names), per nome o per tag. Questa funzionalità consente di escludere più risorse in una volta sola nell'organizzazione.

Indicatori chiave di prestazione (KPI)

Una volta affrontati i risultati, il prossimo passaggio è quello di misurare le metriche e prestazioni di conformità nel tempo. Gli indicatori chiave di prestazione (KPI) sono utilizzati per verificare le azione di conformità di un'organizzazione rispetto agli standard di conformità. Come parte di un programma di sicurezza del cloud maturo, tenere traccia delle metriche KPI mensilmente è un buon punto di partenza. Inoltre, è importante collaborare con il team dirigente per stabilire a concordare una serie di KPI da monitorare come parte del programma.

Un esempio di KPI potrebbe essere quello di mantenere un punteggio di conformità dell'85% o superiore. Una volta sabiliti e concordati i KPI, i team possono tenere traccia delle modifiche nella sezione Dashboard della console Tenable Cloud Security.

Per monitorare questi cambiamenti, seleziona prima l'account target nell'angolo a destra della console. Sotto la sezione Dashboard, esamina il widget Compliance (Conformità) per monitorare le modifiche degli ultimi 7, 30 o 90 giorni.

Puoi anche rivedere un'analisi dettagliata dei punteggi di conformità sotto la sezione Compliance.

Presentare il programma di sicurezza del cloud ai proprietari degli account

Come passaggio finale, consigliamo un incontro con i proprietari degli account per esaminare i dettagli del programma di sicurezza del cloud. Quando presenti queste informazioni, è importante discutere i motivi per cui implementare il programma e quali proprietari di account sono responsabili della sua attuazione. I proprietari degli account devono essere consapevoli del fatto che un programma di sicurezza del cloud è studiato per assicurare la privacy dei dati e la conformità alle normative, oltre a proteggere dai rischi della sicurezza.

Inoltre, è importante comunicare con i proprietari sugli account che gestiscono e ai quali avranno accesso all'interno di Tenable Cloud Security. Per i report di conformità, è necessario includere i dettagli su cosa sarà fornito ai proprietari di account. Fornire suggermenti su come i team possono iniziare con l'esame dei risultati e la correzione sarà utile. Comprende inoltre informazioni sul processo di esclusione e i casi d'uso accettabili per l'organizzazione. Infine, include gli obiettivi KPI dei proprietari di account.

La creazione di una pagina di documentazione interna che includa il nome dell'account, gli standard di conformità applicabili e i proprietari di account sarà utile come rifermento per i proprietari di account esistenti e futuri.

Conclusione

Lo sviluppo di un programma di sicurezza del cloud non è un'implementazione una tantum. Mantenere un programma solido è un impegno continuo che richiede il supporto di tutti i team dell'organizzazione. Speriamo che le lezioni apprese e le best practice condivise qui ti aiutino a potenziare la strategia del tuo programma di sicurezza del cloud con l'aiuto della soluzione completa Tenable Cloud Security.

Per ottenere ulteriori informazioni su Tenable Cloud Security e su come puoi usarlo per migliora il tuo programma di sicurezza del cloud, consulta il white paper "Potenziare il cloud: totale sicurezza con CNAPP" e il blog "If You Only Have Five Minutes, Here’s CNAPP in a Snap".

- Cloud