Un modo pratico per ridurre i rischi nel reparto produzione

Si parla molto di sicurezza informatica per il reparto produzione, da dove è meglio iniziare? Cerchiamo di non complicare le cose e soffermiamoci sulle motivazioni degli aggressori e su cosa possiamo fare per fermarli. Si tratta di ridurre i rischi e ottimizzare il proprio impegno per ottenere i risultati migliori. Continua a leggere per saperne di più sul panorama delle minacce e su alcune strategie per gestirle.

Qualunque sia il nome che vogliamo darle, la tendenza generalmente chiamata digitalizzazione o convergenza IT/OT nella produzione ha i suoi lati positivi e negativi. L'aumento dei dati su qualità, efficienza e sostenibilità consente di prendere decisioni più rapide e informate. L'aumento delle connessioni e di nuovi sistemi fa sì che sistemi tradizionalmente isolati siano ora collegati. Nella fretta di connetterci, espandiamo la superficie di attacco, dando luogo a controlli di sicurezza insufficienti e scarsa sicurezza in generale. In questo post del blog, esaminiamo la vera natura delle vulnerabilità e le relative correzioni nel reparto produzione.

Diamo uno sguardo più approfondito alle minacce che dobbiamo affrontare oggi:

- Criminali che cercano di arricchirsi a nostre spese

- Criminali che cercano di arricchirsi a spese di altri danneggiandoci

È tutto, più o meno. Si può scomporre e analizzare la questione in vari modi ma le azioni che dobbiamo intraprendere per prevenire e/o risolvere le minacce sono le stesse. Tutto si riduce a una serie di difese di grande impatto che riassumiamo di seguito.

Vediamo quindi quali difese è possibile mettere in atto:

- Possiamo correggere le vulnerabilità

- Possiamo individuare le minacce

Più o meno le opzioni sono queste, ma esamineremo come correggere le vulnerabilità perché è questo l'approccio economicamente più conveniente. Inseguire intrusioni e minacce suona avvincente: molto in stile James Bond, con l'aggiunta di termini presi in prestito dal linguaggio militare. La verità è che è una strategia piuttosto costosa, che richiede dipendenti a tempo pieno (FTE) dedicati alla caccia. Un'altra cosa che possiamo fare è individuare gli effetti degli attacchi e rispondere rapidamente, dimostrando resilienza, che è molto più importante e semplice in ICS.

Entra in gioco quindi la gestione delle vulnerabilità, che è un argomento piuttosto scottante nel mondo OT. Ma lasciatemi spiegare: risolvere le vulnerabilità non significa solo applicare patch, perché, altrimenti, non sprecherei il mio o il vostro tempo.

Cos'è quindi una vulnerabilità?

Il National Institute of Standards and Technology (NIST) la definisce come: "Debolezza di un sistema informativo, delle procedure di sicurezza dei sistemi, dei controlli interni o delle implementazioni che potrebbe essere sfruttata o attivata da una fonte di minaccia."

Scommetto che la maggior parte di voi ha pensato alle patch del sistema Windows, forse a punteggi CVE o CVSS di qualche tipo. Modificherei la definizione NIST da "sistema informativo" a, semplicemente, "sistema". Sarebbe più inclusiva di OT e in realtà si riferisce a tutto ciò che introduce il rischio informatico. Non fa pensare a una vulnerabilità in modo diverso? In quel contesto, ecco alcune vulnerabilità comuni (possiamo anche chiamarle debolezze se questo aiuta):

- Difetti nella codifica del software

- Hardware e software progettati non tenendo conto della sicurezza, come le apparecchiature legacy, molto comuni negli ambienti di produzione

- Decisioni relative a configurazione o implementazione che ignorano la sicurezza

- Processi e standard scadenti

- Conoscenza inadeguata delle capacità del sistema

La mia vulnerabilità preferita rientra nel terzo punto qui sopra; computer del reparto produzione che utilizzano un nome utente e una password condivisi. Un altro esempio di debolezza della configurazione è la presenza di molti dispositivi che non hanno nessuna autenticazione quando è disponibile un metodo.

Si noti che solo la prima delle categorie può essere riparata da una "patch". Adotterò un approccio più ampio raggruppando tutto ciò che richiede un upgrade sotto il termine "patch", tenendo conto che, a seconda della natura del sistema che richiede una patch, il processo può interrompere le operazioni di produzione. Detto questo, gli hotfix di Windows, gli aggiornamenti, qualsiasi cosa menzionata durante i Patch Tuesday, gli aggiornamenti del firmware su un controller, le nuove versioni del software, e altro ancora, rientrano tutti in questo ambito. Un ambito certamente ampio ma è importante adottare una visione d'insieme. Temiamo e detestiamo le patch, sgridiamo l'IT per averle suggerite, iniziamo risse da bar, nutriamo rancore e discutiamo all'infinito alle conferenze. Ma perdonatemi la digressione e passiamo ad analizzare i passaggi del processo di gestione delle vulnerabilità:

- Identificazione delle vulnerabilità: le vulnerabilità di un sistema vengono rilevate tramite scansione delle vulnerabilità, test di penetrazione o revisione del codice (o altro).

- Valutazione delle vulnerabilità: misurare la probabilità che una vulnerabilità venga sfruttata da un utente malintenzionato e determinare l'impatto in caso di sfruttamento.

- Un programma progettato formalmente chiamerebbe questo approccio quantificazione del rischio.

- Risoluzione delle vulnerabilità: mitigazione o correzione. Ma qual è la differenza?

- Correzione – Correggere o rimuovere la vulnerabilità, in genere una patch. Questo spesso non è possibile in tutte le parti di un ambiente ICS. Nei controller, raramente aumenta in modo significativo il livello di sicurezza, determinando il passaggio successivo.

- Mitigazione – Ridurre, abbassare o diminuire la probabilità di un attacco riuscito o diminuirne l'impatto. Questi sono spesso chiamati controlli compensativi.

In che modo Tenable OT Security può aiutare i produttori nel settore manifatturiero

Diamo un'occhiata al processo di gestione delle vulnerabilità delineato sopra, dal punto di vista di un professionista della sicurezza che utilizza Tenable OT Security.

Esempio 1:

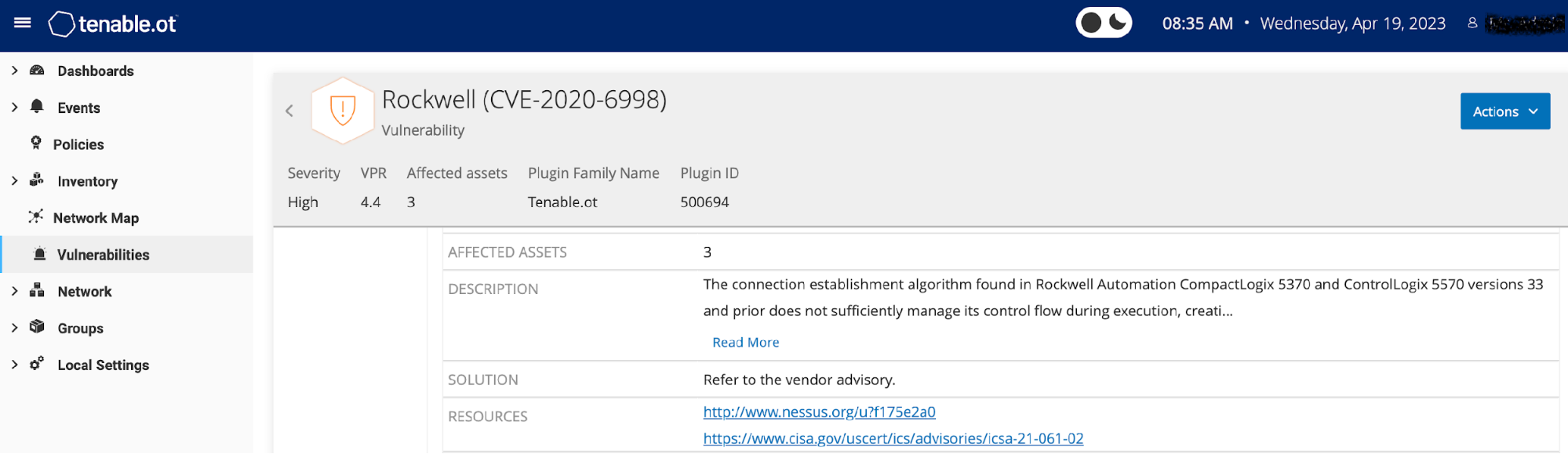

Passaggio 1: in questo esempio, monitoriamo e sottoponiamo continuamente a scansione un ambiente di produzione con Tenable OT Security. Vediamo che la soluzione è stata in grado di identificare CVE-2020-6998, presente su un controller Rockwell. Non solo viene identificata la vulnerabilità, ma sono disponibili anche delle opzioni di correzione. È possibile seguire i link sullo schermo per istruzioni e risorse. Nell'immagine sottostante, possiamo vedere l'opzione per aggiornare il firmware alla versione 33.011 o successiva.

Passaggio 2: in base al processo eseguito dal controller, potremmo non essere in grado di fare nulla né addirittura migliorare qualcosa. Perché ho detto che la riparazione del dispositivo potrebbe non migliorare nulla? Ebbene, anche quando un provider come Siemens o Rockwell fornisce un metodo di autenticazione in un controller, questo viene utilizzato raramente. Quindi, perché chiunque possa accedere al dispositivo, è sufficiente lo strumento di codifica del produttore come Studio 5000 o TIA Portal. Inoltre, un malintenzionato potrebbe semplicemente ottenere l'accesso alla workstation Windows normalmente utilizzata per programmare quel controller. Il punto è che gli exploit per i controller possono essere una perdita di tempo se non c'è autenticazione.

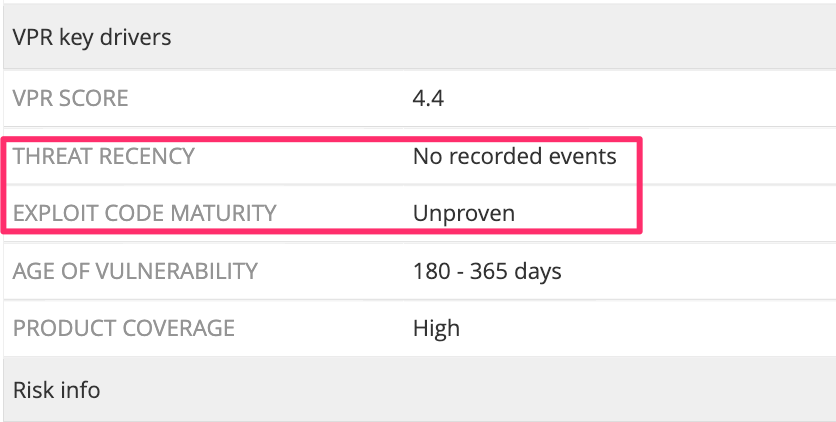

Tenable OT Security utilizza il punteggio Vulnerability Priority Ratings (VPR), aiutando gli utenti a comprendere il potenziale di sfruttamento di una vulnerabilità. L'immagine qui sotto mostra un riepilogo della nostra ricerca per questa specifica vulnerabilità, e indica che non ci sono exploit noti in natura. Il punteggio VPR è basso e indica un rischio basso se la vulnerabilità è presente nell'ambiente.

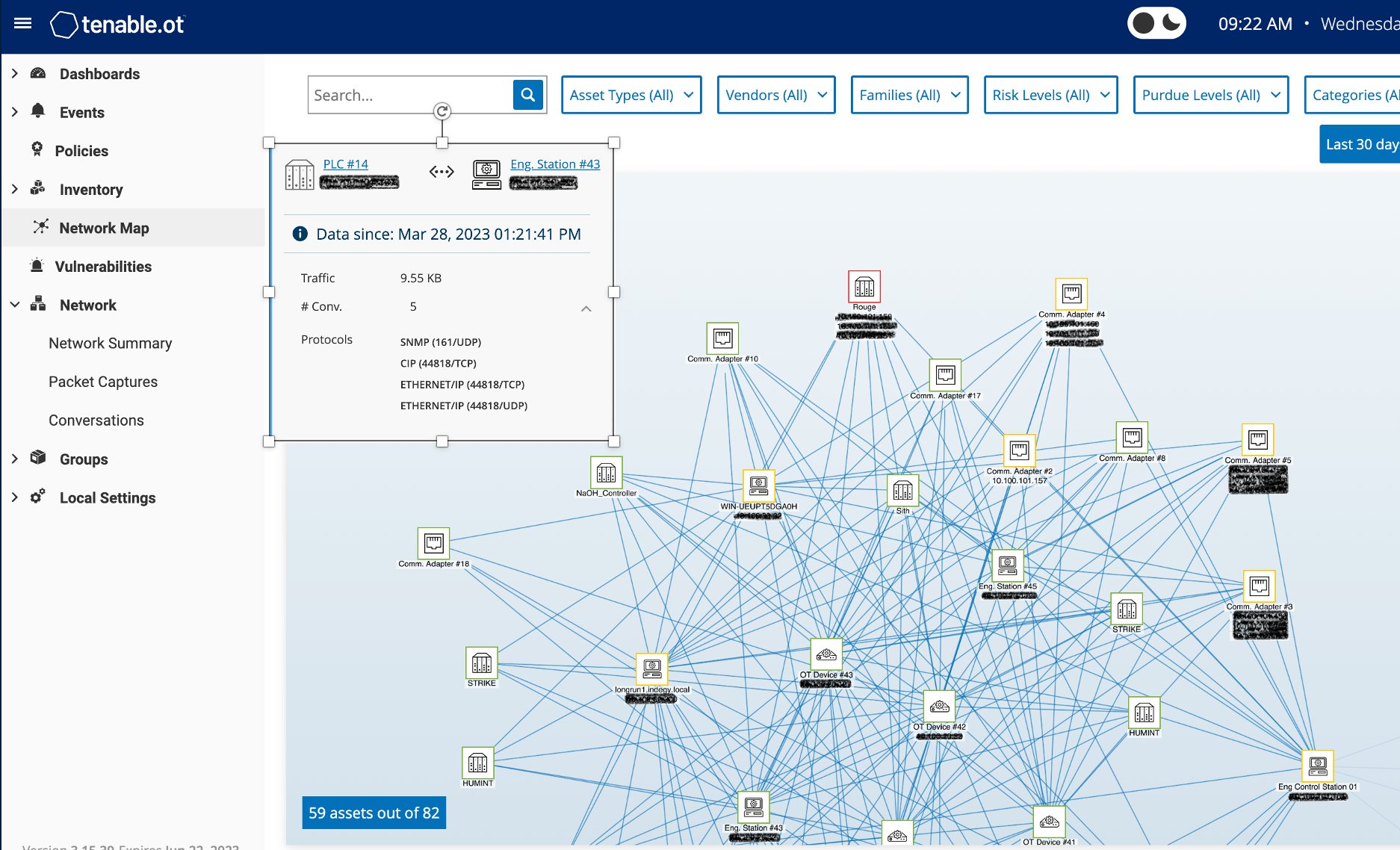

Passaggio 3: sulla base della valutazione indicata qui sopra, l'opzione migliore potrebbe essere la mitigazione. Per questo e molti altri dispositivi Rockwell, ciò significa bloccare il traffico sulla porta 44818 da "al di fuori della zona di produzione."

Tenable OT Security può creare una mappa visiva della rete che mostra tutte le connessioni nella rete ICS e i loro indirizzi IP. Nella figura seguente, abbiamo una visione chiara dei dispositivi che necessitano di connettività e di quelli che non la richiedono, semplificando notevolmente la parte più impegnativa della scrittura delle regole del firewall.

Utilizzando queste informazioni, possiamo fare un ulteriore passo avanti rispetto al blocco del traffico sulla porta 44818 implementando firewall o altri controlli di rete per segmentare la rete ICS. Possiamo limitare il traffico in modo che solo i dispositivi che devono comunicare con il controller possano farlo.

In questo caso, la conclusione è che ci sono molte vulnerabilità più importanti di questa e che molte sono coperte dall'applicazione di regole del firewall. Pertanto non c'è motivo di affrontare l'arduo compito di decidere se è possibile aggiornare il firmware su questo controller, il che elimina la necessità di programmare tempi di inattività per applicare patch ai sistemi. Meno tempi di inattività significa risparmiare denaro per l'azienda.

Esempio 2: passiamo a un insieme meno controverso di vulnerabilità e relative mitigazioni che mi è capitato di vedere abbastanza spesso lavorando con i clienti del settore produzione.

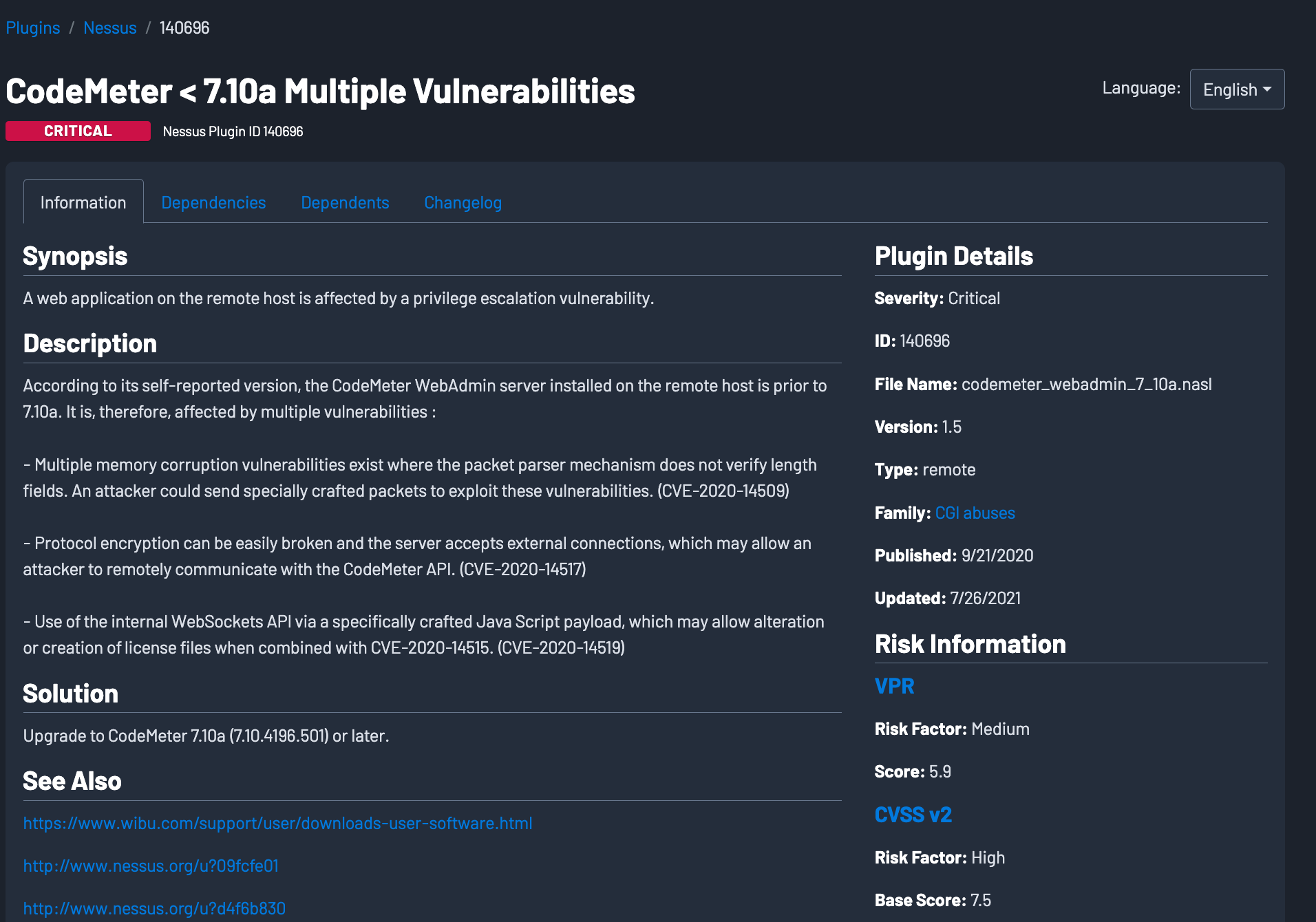

Passaggio 1: esaminiamo CVE-2020-16233, una vulnerabilità in esecuzione su una macchina Windows. Nessus è integrato in Tenable OT Security e questo semplifica il lavoro di identificazione dei sistemi IT vulnerabili. Questa workstation Windows esegue il programma di gestione delle licenze software CodeMeter.

Passaggio 2: molti ambienti di produzione dispongono di un considerevole inventario di dispositivi IT sulla rete OT. Il modo in cui trattiamo le vulnerabilità dei controller e le loro mitigazioni è separato e distinto da come trattiamo le vulnerabilità delle workstation e le relative correzioni.

Passaggio 3: nell'immagine seguente, è possibile vedere l'opzione di correzione e risorse aggiuntive. Poiché questa vulnerabilità si trova su una workstation Windows, è improbabile che un aggiornamento del software causi interruzioni, anche se consigliamo di confermare questa ipotesi prima di iniziare il processo di applicazione delle patch. Una cosa è certa: l'applicazione di patch ai sistema IT è in genere più semplice di quella ai sistema OT.

Punti chiave per i professionisti della sicurezza informatica del settore manifatturiero

1.Le minacce che l'industria manifatturiera deve affrontare si basano su due motivazioni:

- Criminali che cercano di arricchirsi a nostre spese

- Criminali che cercano di arricchirsi a spese di altri danneggiandoci

Quello che facciamo per ridurre le probabilità di riuscita di un attacco non cambia.

2.La strategia di difesa è semplice e si compone di due tattiche principali:

- Possiamo correggere le vulnerabilità

- Possiamo individuare le minacce

3.Entrambe le tattiche descritte sopra sono importanti. Tuttavia, suggerisco un approccio proattivo di correzione delle vulnerabilità perché è il più vantaggioso dal punto di vista economico. La resilienza è molto più importante in ICS. I passaggi del processo di gestione delle vulnerabilità sono:

- Identificazione delle vulnerabilità

- Valutazione delle vulnerabilità

- Risoluzione delle vulnerabilità

- Correzione

- Mitigazione

Scopri di più:

- Partecipa al webinar: Experts Share Ways to Improve Manufacturing Sector IT/OT Security

- Visita la pagina web di Tenable OT Security per il settore manifatturiero

- Leggi la panoramica della soluzione Tenable OT Security per il settore manifatturiero: Protezione della produzione senza rischi per la produttività

- Scarica il white paper di Tenable OT Security per il settore manifatturiero: Proteggere il reparto produzione

- OT Security